La vulnerabilidad de ejecución remota crítica de código (RCE) de la interfaz web de GitLab ahora se ha detectado como un uso activo en la naturaleza, advierten los investigadores de seguridad cibernética, lo que hace que una gran cantidad de instancias de GitLab en Internet sean vulnerables a los ataques.

Este problema se rastrea como CVE-2021-22205 y está relacionado con la verificación incorrecta de las imágenes proporcionadas por el usuario, lo que da como resultado la ejecución de código arbitrario. Desde entonces, GitLab solucionó una vulnerabilidad que afecta a todas las versiones que comienzan con 11.9 en las versiones 14.8.8, 13.9.6 y 13.10.3 el 14 de abril de 2021.

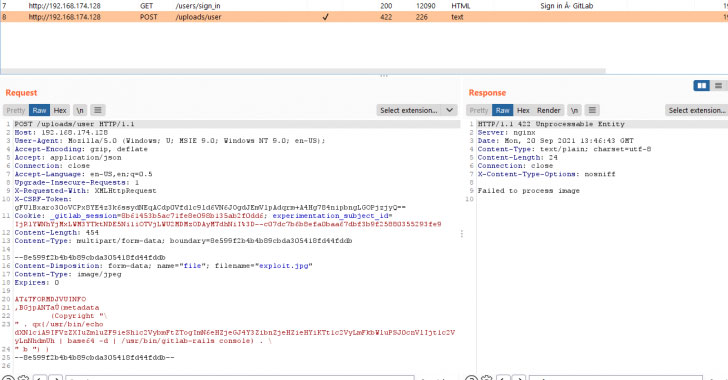

En uno de los ataques reales descritos por HN Security el mes pasado, se registraron dos cuentas de usuario con derechos de administrador en el servidor GitLab de acceso público, que pertenece a un cliente no identificado, al explotar el error mencionado anteriormente para cargar una «imagen» maliciosa. ejecución remota de comandos que han otorgado privilegios elevados a cuentas no autorizadas.

Según los informes, los ataques que explotan esta vulnerabilidad comenzaron en junio de este año, lo que coincide con la disponibilidad pública del código PoC (prueba de concepto), que es necesario para interrumpir los servidores.

Aunque originalmente el error se consideró un RCE verificado y se le asignó una puntuación CVSS de 9,9, la clasificación de gravedad se revisó a 10,0 el 21 de septiembre de 2021 debido al hecho de que podría ser desencadenado por actores de amenazas no verificados.

«A pesar de un ligero cambio en el puntaje CVSS, el cambio de verificado a no verificado tiene importantes consecuencias para los defensores», dijo Rapid7 a la seguridad cibernética en un informe publicado el lunes.

Los datos de telemetría recopilados por la empresa de Boston muestran que de las 60 000 instalaciones de GitLab dirigidas a Internet, solo el 21 % de las instancias están completamente solucionadas contra el problema, mientras que otro 50 % sigue siendo vulnerable a los ataques RCE, a pesar de que los parches han estado disponibles. seis meses.

Debido a la naturaleza no verificada de esta vulnerabilidad, se espera que aumente la actividad de abuso, por lo que es muy importante que los usuarios de GitLab actualicen a la última versión lo antes posible. «Además, idealmente, GitLab no debería ser un servicio de Internet», dijeron los investigadores. «Si necesita acceder a su GitLab desde Internet, considere su ubicación detrás de una VPN».

Se puede obtener más análisis técnico relacionado con las vulnerabilidades aquí.

Actualizaciones: Los actores de amenazas ahora están explotando activamente una falla de seguridad para cooptar servidores GitLab no reparados en una red de bots y lanzar ataques de denegación de servicio distribuido (DDoS), algunos a velocidades superiores a 1 terabit por segundo (Tbps). de acuerdo a El ingeniero de seguridad de Google, Damian Menscher.