Los investigadores de seguridad cibernética advierten sobre una campaña de malware de Android en curso que ha estado activa desde 2016 y se informó públicamente por primera vez en agosto de 2018.

Doblado «ViceLeaker«por investigadores de Kaspersky, recientemente se descubrió que la campaña se dirige a ciudadanos israelíes y algunos otros países del Medio Oriente con un poderoso malware de vigilancia diseñado para robar casi toda la información accesible, incluidas grabaciones de llamadas, mensajes de texto, fotos, videos y datos de ubicación, todo sin el conocimiento de los usuarios.

Además de estas funcionalidades de espionaje tradicionales, el malware también tiene capacidades de puerta trasera que incluyen cargar, descargar y eliminar archivos, grabar audio circundante, tomar el control de la cámara y realizar llamadas o enviar mensajes a números específicos.

El malware utilizado en estas campañas se denominó «Triunfo«en un informe publicado por Bitdefender en 2018, que es una especie de marco de malware que los atacantes utilizan para convertir aplicaciones legítimas en spyware al inyectarles una carga maliciosa adicional.

En un nuevo informe publicado hoy, Kaspersky Lab reveló que los atacantes están utilizando activamente la herramienta Baksmali para desensamblar y luego volver a ensamblar el código de una aplicación legítima después de inyectarle su código malicioso, una técnica comúnmente conocida como inyección Smali.

«Según nuestras estadísticas de detección, el principal vector de infección es la propagación de aplicaciones troyanizadas directamente a las víctimas a través de los mensajeros de Telegram y WhatsApp», dijeron los investigadores.

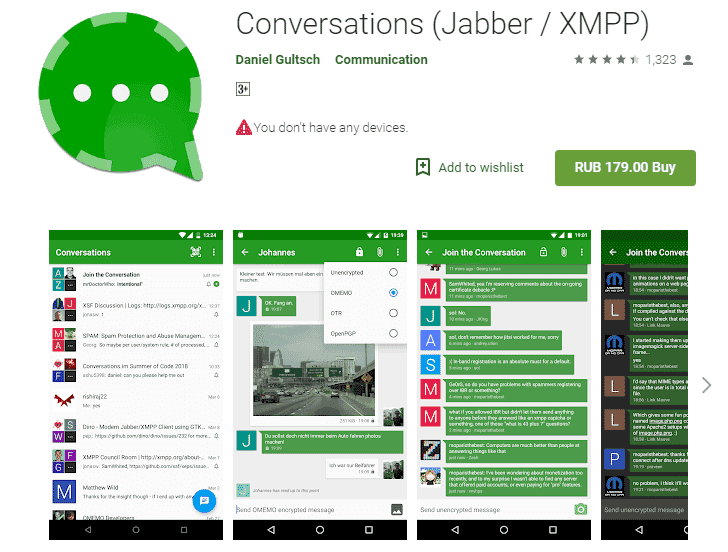

Además de esto, los investigadores también encontraron que el código utilizado en el malware para analizar los comandos del servidor de comando y control se parece a las versiones modificadas de un cliente XMPP / Jabber de código abierto para la plataforma Android llamado «Conversaciones».

“Además, no vimos las huellas de la inyección de Smali [in the modified Conversations app]»explicaron los investigadores de Kaspersky, pero» encontraron rastros de compiladores dx / dexmerge, lo que significa que, esta vez, los atacantes solo importaron el código fuente original a un IDE de Android (como Android Studio, por ejemplo) y lo compilaron con su propio modificaciones».

Sin embargo, esas versiones modificadas de la aplicación Conversaciones no contienen ningún código malicioso, pero parecen ser utilizadas por el mismo grupo de atacantes para algún propósito aún no descubierto.

«Esto nos trajo la hipótesis de que esta podría ser la versión utilizada por el grupo detrás de ViceLeaker para la comunicación interna o para otros propósitos poco claros. Todas las detecciones de esta aplicación de puerta trasera fueron geolocalizadas en Irán», dijeron los investigadores.

Según los investigadores, la campaña de ataque de ViceLeaker aún está en curso y los atacantes podrían distribuir versiones maliciosas reempaquetadas de aplicaciones legítimas a través de tiendas de aplicaciones de terceros, mensajería instantánea o páginas web en línea controladas por atacantes.

Dado que dichas aplicaciones se hacen pasar por aplicaciones legítimas o populares, se recomienda encarecidamente a los usuarios de Android que siempre descarguen aplicaciones de fuentes confiables, como Google Play Store, para evitar convertirse en víctimas de este ataque.

Sin embargo, tampoco debe confiar en todas las aplicaciones disponibles en Play Store. Por lo tanto, apéguese siempre a los desarrolladores verificados para evitar instalar aplicaciones maliciosas.