Ser víctima de un hackeo telefónico es una pesadilla. El peor caso de piratería telefónica es que el atacante obtenga acceso a sus cuentas en línea, como sus redes sociales, correo electrónico, cuentas de compras en línea o, peor aún, su información bancaria. Esto lo obligaría a pasar por el dolor de cabeza de cambiar un montón de contraseñas, tener que bloquear su crédito, comunicarse con su banco y proveedores de compras en línea (Amazon, eBay, etc.) y tratar de identificar todo lo demás a lo que el hacker tuvo acceso.

Siempre es mejor ser proactivo en lugar de reactivo. No espere hasta que lo pirateen para preocuparse por su privacidad y seguridad. Tome medidas para protegerse ahora.

Aquí hay varios consejos que siempre debe llevar consigo para mantenerse seguro y protegido de los posibles piratas informáticos.

Resumen

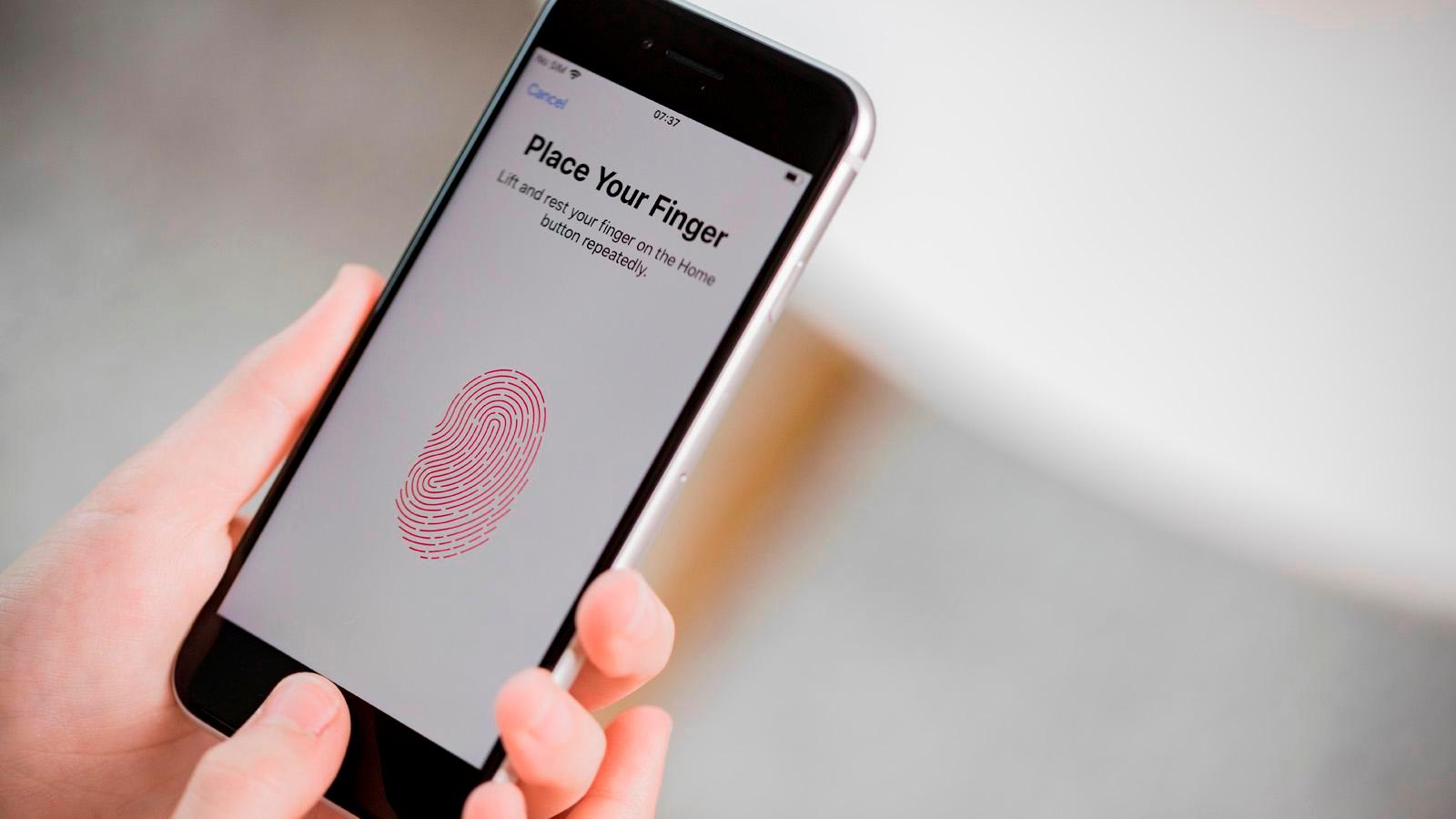

Use un bloqueo de contraseña o Face o Touch ID

Cuando las personas piensan en ser pirateadas, lo primero que les viene a la mente es que alguien en una ubicación remota ejecuta un montón de código para obtener acceso a su dispositivo. Esto a veces puede ser cierto, pero la realidad a veces puede ser mucho más aburrida que eso. Hackear simplemente significa que alguien obtiene acceso no autorizado a los datos de su dispositivo. Esto significa que si alguien obtiene acceso físico a su teléfono y accede a sus datos sin su consentimiento, entonces, por definición, ha sido pirateado.

La primera línea de defensa de su dispositivo móvil es su bloqueo de contraseña o identificación facial o táctil. Si bien esta tecnología no es 100 por ciento infalible, tener una contraseña u otra medida de autenticación habilitada ciertamente mantendrá alejado a un gran porcentaje de personas si de alguna manera se apoderan de su teléfono. Si bien puede parecer un inconveniente menor agregar un candado en su teléfono, no es nada comparado con el inconveniente de ser pirateado.

Haz una copia de seguridad de tu teléfono con frecuencia

Mantener copias de seguridad frecuentes de su teléfono es bueno por varias razones. Incluso si su teléfono no se pierde ni se lo roban, tener una copia de seguridad completa de su teléfono hace que la transición a un nuevo teléfono sea mucho más fácil.

Pero, si su teléfono lo hace se pierde o se lo roban, puede borrar los datos de ese teléfono de forma remota mientras tiene la tranquilidad de saber que aún tiene acceso a todos sus datos. Recuerde, si no tiene al menos tres copias de sus datos, entonces sus datos realmente no existen. Te mostramos cómo hacer una copia de seguridad de tu iPhone y tu teléfono Android.

No almacene contraseñas (u otra información confidencial) en su teléfono

En general, es mejor no almacenar contraseñas u otra información confidencial, como detalles de tarjetas de crédito o información de identificación personal, en su teléfono. Si su teléfono es pirateado y el actor de amenazas tiene acceso a esa información, le causará más que un simple dolor de cabeza: podría destruir por completo su crédito y vaciar su cuenta bancaria.

Si usted a desea almacenar contraseñas en su teléfono, asegúrese de estar usando un administrador de contraseñas. Si tiene poco dinero en efectivo, incluso puede obtener uno gratis. Los administradores de contraseñas requieren una contraseña maestra para acceder a todas las credenciales de su cuenta, así que cree una contraseña maestra segura y conviértala en algo que pueda recordar. Lo más importante, no almacene esa contraseña maestra en su teléfono.

Solo descargue aplicaciones de una tienda de aplicaciones oficial

Esto se aplica principalmente a los usuarios de Android, ya que el proceso de verificación de aplicaciones de Apple es mucho más estricto que el de Google. Además, puede descargar aplicaciones de terceros con Android, lo que permite la posibilidad de descargar una aplicación maliciosa.

Además, tenga en cuenta los permisos que otorga a las aplicaciones. Algunas aplicaciones solicitan acceso a su cámara, micrófono, fotos, etc. Si bien algunas aplicaciones obviamente tienen usos legítimos para esto, lo expone al fraude si da acceso sin pensar a todo lo que solicita cualquier aplicación.

Mantén tu teléfono y tus aplicaciones actualizados

Fundiciones

Si bien puede ser fácil posponer las actualizaciones, muchas de estas actualizaciones brindan mejoras y/o parches de seguridad críticos. Si hay vulnerabilidades conocidas en un sistema operativo o una aplicación, puede apostar a que los actores de amenazas se aprovecharán de ellas. Mantener sus aplicaciones y sistemas telefónicos actualizados lo mantendrá un paso por delante de los posibles piratas informáticos.

Además, si no está utilizando activamente una aplicación, es una buena práctica eliminarla.

Utilice siempre la autenticación de dos factores (2FA)

La autenticación de dos factores, también llamada 2FA, es un método de autenticación que mejora la seguridad de sus cuentas. En lugar de solo solicitar una contraseña para ingresar a su cuenta, deberá proporcionar un método secundario de verificación de identidad.

2FA viene en muchas formas, como SMS, aplicaciones de autenticación, Bluetooth e incluso claves de seguridad físicas. Cada tipo de 2FA proporciona un nivel variable de seguridad. Comprender los fundamentos lo ayudará a decidir qué método es mejor para su situación. Sin embargo, cuando se trata de su teléfono, realmente no puede vencer a una llave de seguridad física.

Usa una VPN

Cuando navegue por la web en Wi-Fi público, use siempre una red privada virtual (VPN). Una VPN enmascara su IP y encripta cualquier información que envíe, lo que dificulta que los actores de amenazas la intercepten o la comprendan. Esto hace que hacer cosas como comprar algo en línea sea un poco más seguro. Pero eso solo significa que no pueden acceder a su información personal. ¿Pueden realmente hackear tu teléfono si no estás usando una VPN? Sí.

Sin una VPN, su dirección IP está abierta. Un método de piratería, conocido como piratería remota, es cuando un actor de amenazas obtiene acceso a su dirección IP y la usa como una puerta trasera en su teléfono inteligente (o cualquier otro dispositivo que pueda estar usando). Con una VPN, está utilizando la dirección IP del servidor VPN al que está conectado en lugar de la dirección IP real de su dispositivo, lo que lo protege de la piratería remota.

Tenga un plan B si su teléfono es robado o pirateado

En el desafortunado caso de que su teléfono lo hace pirateado o robado, es importante contar con un plan para que pueda neutralizar rápidamente cualquier daño que el pirata informático pueda causarle.

En primer lugar, no espere para aprender cómo limpiar su teléfono de forma remota hasta que se lo roben. Cuanto más rápido borre su información, mejor. Una vez que haya limpiado el teléfono, ahora es el momento de localizarlo. Puede usar Buscar mi iPhone de iPhone o el Administrador de dispositivos Android de Google para encontrar su dispositivo incluso después de haber limpiado el teléfono o si el ladrón/hacker lo restableció de fábrica.

Lo siguiente que debe hacer es ponerse en contacto con las autoridades locales para denunciar el robo. Sea minucioso en su descripción a la policía y tome nota de cualquier información importante que más tarde necesite informar a su compañía de seguros o al fabricante del teléfono, como el oficial asignado a su caso, el número de caso, etc. Si su teléfono fue pirateado pero aún tiene acceso físico al teléfono, puede denunciar el delito al Centro de quejas de delitos en Internet (IC3) si se encuentra en los EE. UU.

Si cree que el pirata informático pudo haber tenido acceso a su información personal, como información bancaria o de tarjeta de crédito, comuníquese de inmediato con su banco para congelar su cuenta y todas las tarjetas asociadas para evitar compras no autorizadas. Además, congele o bloquee su crédito para que el atacante no pueda abrir ninguna cuenta a su nombre.

Finalmente, respira hondo. Todo va a estar bien.

[Further reading: What to do when your laptop is stolen (and how to prepare for it)]