Cuando las computadoras personales eran nuevas, tener una en casa era una especie de pasatiempo. Cada usuario necesitaba cierta experiencia técnica seria. ¿El sistema no arranca? Abra la caja, extraiga las tarjetas de expansión, pula sus terminales con un borrador de lápiz y vuelva a colocarlas. Si eso no funciona, puede unirse a sus compañeros aficionados en una reunión del Grupo de Usuarios de PC y preguntar. Puede resolver otros problemas ajustando configuraciones arcanas en el archivo CONFIG.SYS. ¡Cosas divertidas, seguro! Las computadoras en estos días ya no son un pasatiempo, solo un producto aburrido. He aquí una idea para darle vida a su vida: ¿por qué no infectar su computadora con malware?

¿Qué pasaría si enciende su computadora y muestra una advertencia de que el gobierno lo está investigando? ¿O abrió su navegador solo para enfrentarse a una tormenta de anuncios divertidos y coloridos? Quién sabe, tal vez tu ¡La computadora podría estar entre el ejército de zombis alistado por un pastor de bots para derribar un sitio web importante usando un ataque DDoS (Distributed Denial of Service)! ¿No sería genial?

En verdad, si desea abrirse a la experiencia completa del malware, tendrá que trabajar un poco. Los sistemas operativos y las computadoras modernas son demasiado protectores, y casi todas las computadoras nuevas vienen con un paquete de seguridad preinstalado. Estos son algunos consejos para facilitarle el acceso al apasionante mundo del malware.

Resumen

Elija el dispositivo adecuado

¿Te encanta tu Mac? ¿Tu iPad Pro? Bueno, por ahora, tendrás que dejarlos de lado. No hay duda de que el malware para macOS existe, pero no se sabe cuánto tiempo tendría que esperar para que golpee un ataque. En cuanto a iOS, fuhgeddabtud! Todo lo que hace que macOS sea un problema cuando intentas sentirte cómodo con el malware se duplica para iOS.

Lo que necesita es una buena PC vieja, y quiero decir vieja. Cuanto más antigua sea la versión de Windows, mejor; las ediciones más recientes tienen algunas características de seguridad incorporadas molestas. Si puede encontrar una caja que ejecute el anticuado Windows 95, ¡eso es oro! Microsoft finalizó el soporte para este preciado sistema operativo antiguo en 2001, por lo que los piratas informáticos han tenido más de 20 años para explotarlo.

Si no puede encontrar un dispositivo con Windows, elija Android. ¡Eso es lo que hacen los creadores de malware! Muchos dispositivos Android se atascan en una versión anterior de Android porque el proveedor no admite actualizaciones, incluidas las actualizaciones de seguridad. Piruleta, ¿alguien? Google está trabajando para aplacar el flagelo de la fragmentación de Android, pero todavía hay muchos teléfonos vulnerables por ahí. ¿Tienes un teléfono viejo que tiraste en un cajón? ¡Revívelo y serás dorado!

Evadir la protección contra malware

Si está intentando la experiencia de infección de malware, obviamente no desea instalar la protección contra malware. ¡Eso anularía todo el propósito! Pero espera, no te limites a borrar tu antivirus; no es tan fácil como eso.

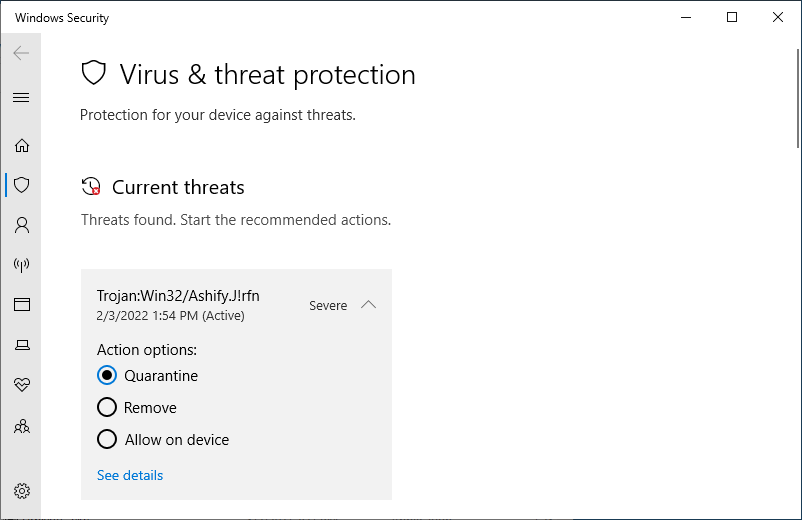

Aquí está el problema. Microsoft no confía en usted para manejar la vida sin protección contra malware. Si Windows 10 (u 11) detecta que no tiene ningún otro antivirus en ejecución, activa a la fuerza el Antivirus de Microsoft Defender. En años anteriores, eso no habría sido un problema porque el antiguo Windows Defender era muy aburrido. Pero, lamentablemente, el último Defender muestra cada vez mejores resultados en las pruebas.

Puede pensar que puede desactivar Microsoft Defender profundizando en la configuración de seguridad y desactivando la protección en tiempo real. Sin embargo, Defender sigue ejecutando análisis programados, por lo que no es una solución real. En cualquier caso, no Quédate apagado. Sí, si eres un mago de la PC, puedes hacer un montón de cambios usando el Editor del Registro y el Editor de Políticas de Grupo para poner una estaca en el corazón de Defender. ¿Eres un mago? No lo creo.

Lo mejor que puede hacer es consultar nuestras revisiones de software antivirus y elegir uno con una puntuación baja. También puede intentar mantener activo su programa antivirus actual, pero con los análisis programados y la protección en tiempo real desactivada. Mejor aún, use una versión anterior de Windows, una sin todo el relleno de seguridad.

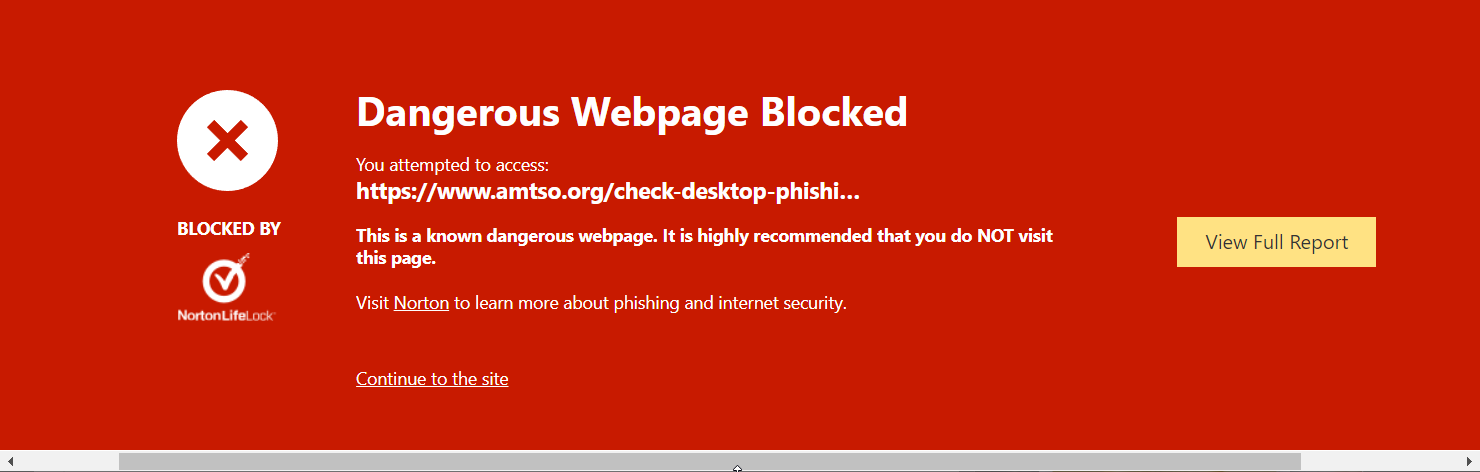

Los navegadores modernos creen que lo saben todo. Descarga esto, pero no descargues aquello. Este sitio web está bien, pero no puedes ir a ese. ¡Deshazte de la tiranía del navegador! Tú eres el que está a cargo, después de todo. Mientras lo hace, elimine cualquier extensión del navegador que se interponga groseramente entre usted y esas páginas fascinantemente peligrosas.

Naturalmente, la forma de escapar de la opresión difiere entre navegadores. En Chrome, haga clic en Configuración en el menú, haga clic en Seguridad y privacidad, haga clic en Seguridad y configure Navegación segura en «Sin protección (no recomendado)». Mientras esté allí, desactive las conexiones seguras y el DNS seguro.

Si le gusta Edge, elija Configuración en el menú, haga clic en Privacidad, búsqueda y servicios, y desplácese hacia abajo hasta la sección Seguridad. ¿Lo encontré? Bien, apague Microsoft Defender SmartScreen.

Los usuarios de Firefox deben hacer clic en Opciones, seleccionar la pestaña Privacidad y seguridad y desmarcar la casilla titulada Bloquear contenido peligroso y engañoso. ¿Está utilizando Internet Explorer? ¡Felicidades! Microsoft está tratando de barrer IE bajo la alfombra, por lo que puede ser más susceptible al malware. Para asegurarse de que no interfiere con su misión de malware, presione Alt + T para abrir el menú Herramientas, seleccione Filtro SmartScreen de Windows Defender y desactive esa función.

¡Eso es todo! Eres libre de navegar todos la web, no solo los lugares que permite su navegador aguafiestas. Consulte los enlaces dudosos, los blogs subidos de tono, los sitios que ofrecen protectores de pantalla gratuitos, cualquier lugar que pueda imaginar.

En PCMag, infectamos computadoras con malware deliberadamente para probar productos de seguridad y tenemos nuestros propios métodos para recopilar muestras de malware. Si está impaciente por iniciar la fiesta del malware, hay muchos recursos disponibles para el público. Consulte el sitio de volcado de malware de Contagio o esta lista de sitios de alojamiento de malware seleccionados por un experto en seguridad. Sin embargo, tenga en cuenta que se perderá la diversión de luchar contra el malware en la naturaleza.

¡Haz clic en Todos los enlaces!

Bien, ha eliminado los obstáculos para adquirir una infección de malware. ¿Ahora que? ¿Dónde está el malware?

El primer lugar para buscar es su cuenta de correo electrónico. Omita esos correos electrónicos familiares de su jefe y su tía Esmeralda. Busque mensajes extraños de personas desconocidas. Si no los encuentra, revise la carpeta de correo no deseado. Cuando encuentre una oferta para conocer a una novia ucraniana, o reciba millones de su primo armenio perdido hace mucho tiempo, haga clic en el enlace para ver lo que quieren mostrarle.

Si la página web indica que necesita instalar un nuevo códec de video o controlador o lo que sea, ¡adelante! Puede que sea una actualización aburrida, pero pudo ser un malware genial. Si no ves nada interesante, no te rindas. Algunos programas maliciosos funcionan entre bastidores. Pero si tiene suerte, puede ver una pantalla entretenida como la de arriba. No te preocupes; los Mounties no están realmente detrás de ti. Este malware es solo un farol.

No se detenga con los enlaces en sus mensajes de correo electrónico. Si ve un anuncio extraño mientras navega por la web, muerda el anzuelo. Puede ser solo un nuevo producto poco convencional, pero también puede ser un hacker que busca PC para infectar con malware.

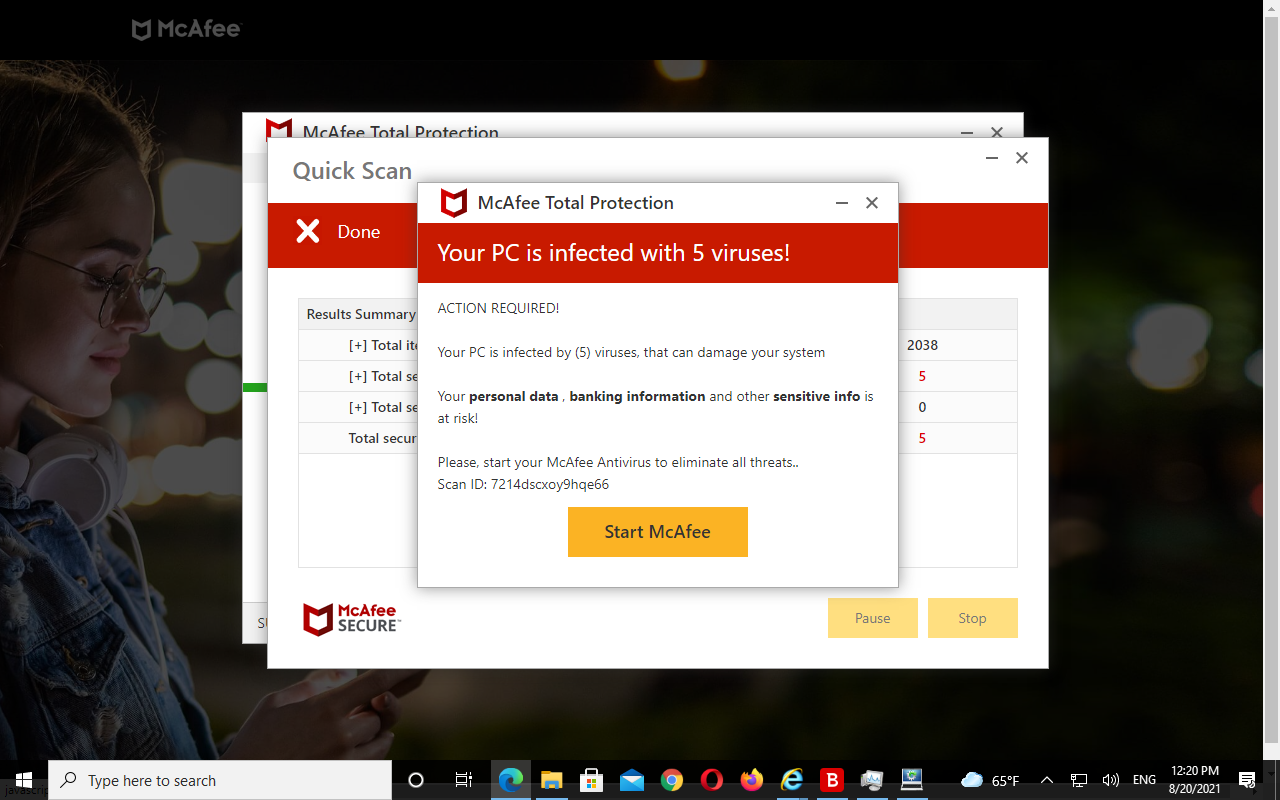

Mientras viaja por los caminos de la web, es posible que se encuentre con una gran advertencia de antivirus. Extraño, ya que neutralizaste tu protección antivirus, ¿verdad? Pero en realidad es genial. Los productos antivirus reales no se ponen en su cara a menos que los instale. Lo más probable es que haya obtenido una instalación de scareware. Por lo general, buscará malware sin cargo, mucho más rápido que el software de seguridad real, y luego le pedirá dinero en efectivo para desinfectar lo que «encontró». Lejos de eliminar el malware, probablemente plantó algunas ventajas para que las encuentres más tarde.

Obtenga almacenamiento gratuito con malware gratuito

tu no pagar para unidades de memoria USB, ¿verdad? Quiero decir, la gente los está regalando por todas partes. Vaya a un almuerzo aburrido sobre tiempos compartidos, obtenga el prospecto en una memoria USB. Sus hijos pueden traer la tarea de la escuela en una memoria USB. Si puede acceder a la sala de prensa de Black Hat oa otra conferencia de seguridad, encontrará una gran cantidad de comunicados de prensa en memorias USB. Los expertos en seguridad piensan que son demasiado inteligentes para tomarlos, lo que solo deja más para ti.

Has escuchado la expresión: «Mira un centavo, recógelo, todo el día tendrás buena suerte». ¡Seguramente es aún mejor suerte encontrar una memoria USB en la acera o en el estacionamiento! Agarra ese tonto y conéctalo directamente a tu computadora.

La mayoría del malware USB es lo suficientemente cortés como para iniciarse automáticamente cuando conecta la unidad. Si no se inicia nada, explore lo que hay en el disco, vea qué tipo de programas interesantes están esperando para que los active.

Si está utilizando una computadora más antigua, podría disfrutar de algunos fuegos artificiales gratuitos. Originalmente demostrado en Black Hat, ahora comercializado como una herramienta de prueba, el USB Killer usa la propia energía USB de su computadora para cargar sus capacitores, luego zápis la PC con 200 voltios. Si el hardware no tiene el búfer adecuado, los resultados pueden ser emocionantes. El último dispositivo USB Killer lleva su propia batería, por lo que puede «probar» incluso una PC apagada.

No se decepcione si la memoria USB no parece contener nada interesante. Algunos súper engañosos le mienten a su computadora y le dicen «¡Soy un teclado!» Continúan «escribiendo» comandos que secretamente se apoderan de su computadora, sin ninguna evidencia visible. Y, si nada más, ¡obtuviste una memoria USB gratis!

La alegría del ransomware

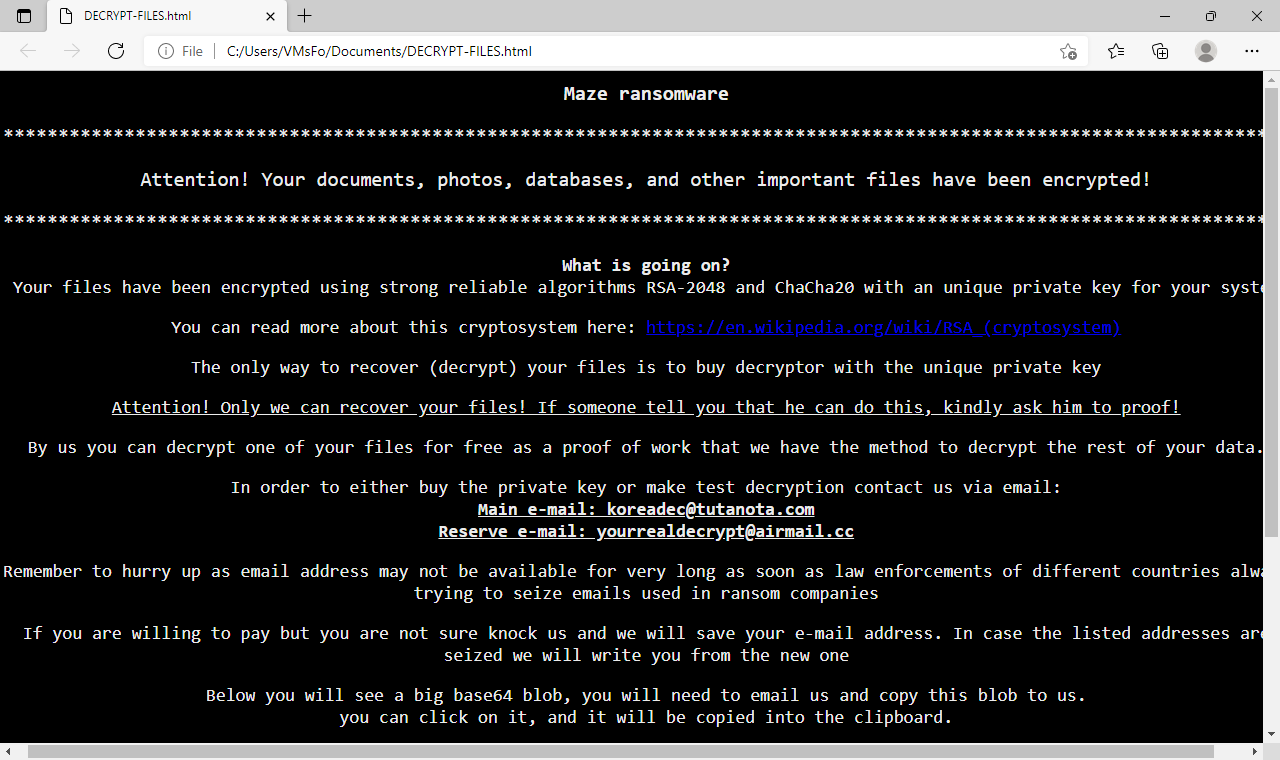

El malware que finge que la policía montada o el FBI te buscan es genial. La plétora de anuncios intermitentes del adware puede ser tan entretenido como un caleidoscopio. Y seguramente su corazón late con un escalofrío de alarma y emoción cuando descubre que un troyano bancario ha vaciado su cuenta. Pero no hay nada que se compare con un ataque de ransomware en toda regla, especialmente cuando ha deshabilitado cualquier protección de ransomware aburrida que podría estar saturando su PC.

El ransomware básico de cifrado de archivos puede ser entretenido. Una vez que ha cifrado sus documentos, normalmente muestra una nota de rescate colorida de varias maneras diferentes. Algunos tipos cambian todo su escritorio a una nota de rescate. Otros muestran la nota en su navegador o en el Bloc de notas. Puede decidir si pasar por el proceso de pago del rescate de capa y espada o disfrutar de comenzar de nuevo, sin el equipaje de esos tediosos documentos antiguos.

Los encriptadores de archivos están bien, pero para emociones realmente emocionantes, desea un encriptador de disco completo como el infame ransomware Petya. Ver a Petya en acción es una experiencia apasionante, como ver una película de espías.

En primer lugar, informa de un bloqueo del sistema y se ve exactamente como si fuera real. Esperas, en suspenso, mientras (supuestamente) crea el informe del fallo. Luego reinicia el sistema. Al reiniciar, verá una pantalla de texto sin formato que advierte que CHKDSK está reparando el sistema de archivos y que si apaga la PC podría destruir todos sus datos.

¡Pero sorpresa! Eso no es CHKDSK, es Petya. Y no está arreglando su sistema de archivos, está encriptando todo el disco. Cuando haya terminado, una imagen de calavera roja/blanca parpadeante ofrece una pista colorida de que tiene un problema real.

Cuando tocas una tecla, la calavera cambia a una nota de rescate llamativa (pero sin destellos). Por desgracia, este puede ser el final de sus experimentos con malware, a menos que elija pagar el rescate y esperar lo mejor. ¡Pero ciertamente saliste con una explosión!

Toma el camino seguro y aburrido

¿Qué es eso que dices? Tú me gusta ¿Cuándo usar tu computadora es aburrido? tu no querer para experimentar la emoción que surge cuando invitas malware a tu vida? Eres libre de volver a unirte a la manada de ovejas. Pero incluso mientras estás ocupado poniéndote las anteojeras, puedes sacar provecho de este artículo. Solo sigue todos los pasos y sugerencias pero al revés.

¿Te gusta lo que estás leyendo?

Matricularse en Vigilancia de seguridad boletín de noticias para nuestras principales historias de privacidad y seguridad directamente en su bandeja de entrada.