En la era de los ataques cibernéticos basados en el correo electrónico, es fácil olvidar que los piratas informáticos también pueden infiltrarse en sistemas grandes y pequeños con componentes físicos, especialmente dispositivos USB.

Según un informe de Honeywell Forge, el 79 % de los ciberataques USB son capaces de interrumpir la tecnología operativa, como las funciones diarias de una planta industrial. El cincuenta y uno por ciento de ellos puede dar acceso remoto a un atacante. Pero no es solo la gran industria la que debe protegerse contra estas amenazas; las personas también deben tener cuidado con ellos. Aquí explicaremos qué es un ataque USB y cómo puede evitar ser víctima de uno.

Resumen

¿Qué es un ataque USB?

(Ilustración: Oleksandr Hruts / Getty Images)

Un ataque USB hace más o menos lo que dice en la lata: utiliza un dispositivo conectado por USB, como una memoria USB o un disco duro, para introducir software malicioso en una computadora u otro dispositivo conectado por USB, como un teléfono inteligente. Los dispositivos USB defectuosos también se pueden usar para dañar o destruir una computadora mediante la entrega de una carga eléctrica.

Uno de los aspectos más preocupantes de los ataques USB es su capacidad para dar a los piratas informáticos el control remoto de un sistema. El ataque Stuxnet descubierto en 2010, por ejemplo, infectó sitios de desarrollo nuclear iraníes. Los mismos tipos de infracciones podrían usarse para infiltrarse en instalaciones conectadas a la red eléctrica, la producción de petróleo y otras redes de Internet de las cosas.

Hay docenas de formas en que un atacante cibernético podría usar una unidad USB para instalar un exploit en su computadora. Los dos más comunes son a través de dispositivos de memoria USB y puertos de carga USB públicos, una práctica conocida como extracción de jugo.

Los ataques a dispositivos USB se dividen en tres categorías principales, según lo que hagan una vez que están conectados a su dispositivo. Los dispositivos con microcontroladores internos reprogramados se verán como memorias USB normales, pero una vez enchufados, ejecutarán otra función, por ejemplo, actuando como un teclado y escribiendo ciertas pulsaciones de teclas. Los ejemplos incluyen el ataque del patito de goma.

Los dispositivos USB con firmware interno reprogramado se cambian para que su firmware ejecute automáticamente una determinada función una vez que están conectados, como instalar malware o robar datos. Un ejemplo de esto es el ataque iSeeYou, que reprogramó una clase particular de cámaras web de Apple para que el atacante pudiera grabar videos sin el conocimiento de una persona.

Los ataques USB también pueden explotar fallas existentes en la forma en que interactúan las computadoras y los dispositivos USB. Un ejemplo común de este ataque es el ataque Actualización de firmware de dispositivo (DFU), que utiliza un dispositivo USB para reprogramar firmware legítimo en algo más malicioso.

Incluso hay ataques como USB killer, en los que un dispositivo USB conectado almacena energía de las líneas de alimentación USB de una computadora hasta que alcanza un cierto nivel, luego lo descarga agresivamente y fríe la computadora conectada.

Cómo evitar ataques USB

(Ilustración: Westend61 / Getty Images)

Si bien estos ataques suenan aterradores, hay formas de prevenirlos.

No conecte unidades desconocidas

Una gran cantidad de amenazas USB se reducen a la ingeniería social o trucos y tácticas psicológicas para que las personas conecten un dispositivo defectuoso. Esto está presente en casi todos los tipos de ciberataques y estafas, y es importante no caer en la trampa.

Si ve una unidad USB que no reconoce caída en algún lugar, como un estacionamiento,no lo conectes a tu computadora. Los malos actores confían en la curiosidad humana para ayudarlos a infectar su dispositivo. Lo dejarán en un lugar público, como en un hospital, y esperarán a que alguien lo conecte. Esto se llama ataque de caída.

Otra táctica común es enviar unidades USB a las personas por correo y hacer que parezcan ofertas promocionales de grandes tiendas de tecnología como Best Buy. En pocas palabras: tenga cuidado con las unidades USB que encuentre o reciba de forma no solicitada de forma gratuita, ya sea de una empresa que conozca o no reconozca.

Equilibrio trabajo-vida

Si usa una unidad USB para el trabajo, manténgala separada de cualquier cosa personal para evitar transferir software malicioso desde la computadora de su hogar a su red profesional. También puede escanear regularmente sus dispositivos USB con un programa antivirus y/o antimalware, mientras que el software de encriptación puede evitar que los atacantes accedan a sus datos en caso de una violación. Si cree que podría haber conectado un dispositivo comprometido a su computadora, desconéctese de Internet de inmediato y reinicie su computadora.

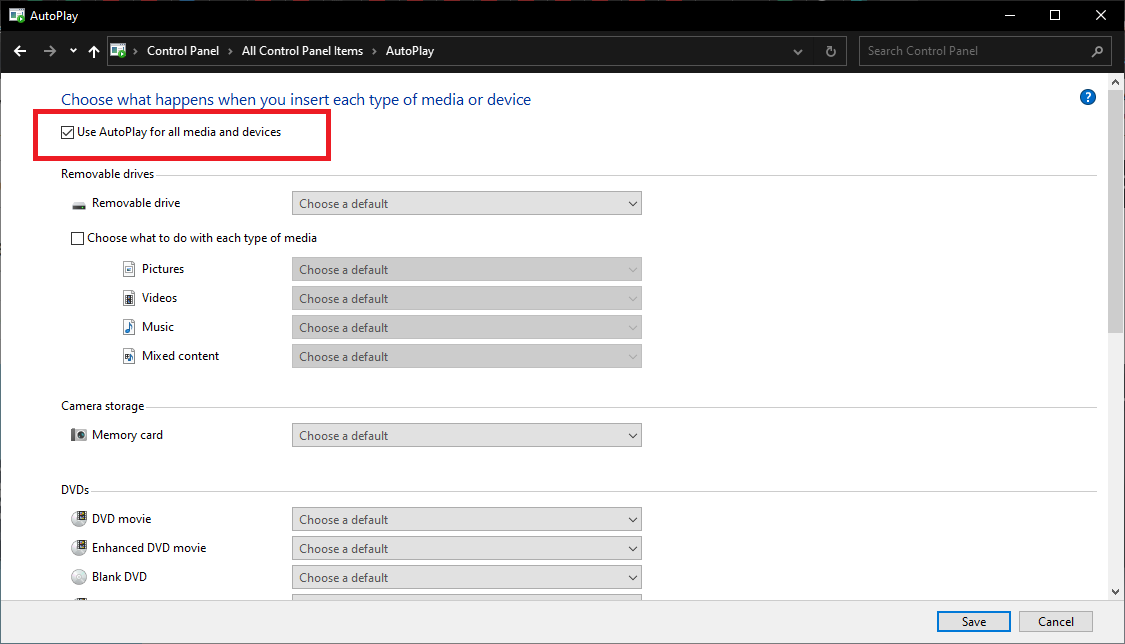

Deshabilitar la ejecución automática

Deshabilitar las funciones de ejecución automática en sus dispositivos ayudará a evitar que el código malicioso se ejecute automáticamente cuando conecte una unidad. En Windows, abra el Panel de control y busque el Auto-reproducción ajuste. Desmarcar Use AutoPlay para todos los medios y dispositivos para evitar que se inicien dispositivos desconocidos sin avisarle o pedirle permiso.

Salir de la red

Si es absolutamente necesario averiguar qué hay en una unidad flash desconocida, puede intentar usar una computadora que tenga un «espacio de aire», lo que significa que no está conectada a Internet ni a otras redes.

Las computadoras con espacio de aire no significan seguridad hermética. La instalación de desarrollo nuclear iraní que se vio comprometida en el ataque de Stuxnet usó una red con espacio de aire y se vio comprometida con un USB defectuoso. Una vez que se conectó la unidad, se desató el software malicioso. Entonces, si prueba una unidad sospechosa en una computadora con espacio de aire, eso es lo único para lo que debe usar esa computadora, y la unidad USB sospechosa no debe conectarse a ninguna otra computadora en su red.

ir virtual

Si es más experto en tecnología, intente descargar un software de virtualización, como el VirtualBox gratuito de Oracle. Le permite crear un entorno virtual en su computadora que ejecuta una instancia simulada de su computadora dentro de su computadora. Puede conectar la unidad y abrirla en el entorno virtual sin que afecte sus archivos o su red. Windows Sandbox también es una opción integrada para los usuarios de Windows.

No ignore las actualizaciones

Mantenga sus sistemas actualizados, especialmente si está ejecutando Windows. Muchos atacantes se aprovechan del hecho de que las personas suelen retrasar la actualización de sus sistemas, incluso si incluyen parches para errores graves.

Mantén tu guardia arriba

Ningún método de ciberseguridad es infalible, y eso incluye los pasos que se toman para prevenir ataques USB. Sin embargo, los métodos descritos aquí son mucho mejores que conectar una unidad USB extraña que encontraste y esperar lo mejor.

Recuerde nunca confiar en unidades desconocidas, escanee las que usa regularmente y aproveche las opciones de seguridad como contraseñas, claves PIN y encriptación de datos. Con suerte, el conocimiento de las tácticas que utilizan los ciberatacantes, junto con una sólida seguridad de hardware y software, lo ayudará a mantenerse libre de infecciones digitales desagradables.

¿Te gusta lo que estás leyendo?

Matricularse en Vigilancia de seguridad boletín de noticias para nuestras principales historias de privacidad y seguridad directamente en su bandeja de entrada.