Continuando con la serie de artículos relacionados a la Deep web, hoy veremos cómo instalar el software Tor, algunas ventajas e inconvenientes de su uso y las distribuciones Linux que lo traen por defecto.

Iniciemos viendo cómo instalarlo en Windows, o en un tu propia máquina virtual si no quieres correr riesgos, antes de empezar con la parte técnica de éste artículo me gustaría dejar dicho que no recomiendo usar la red Tor desde Windows o algún otro Sistema operativo que no esté pensado para este fin, la razón es muy sencilla, en un Sistema operativo de estas características, generalmente tenemos instaladas aplicaciones que podrían descubrir nuestra ubicación geográfica real, IP o algún dato que no convenga exponer, por ejemplo el Javascript en tu navegador o algún software P2P que conecte a una fuente de forma directa. Dicho esto vamos al procedimiento.

Resumen

Cómo Instalar el software Tor en Windows.

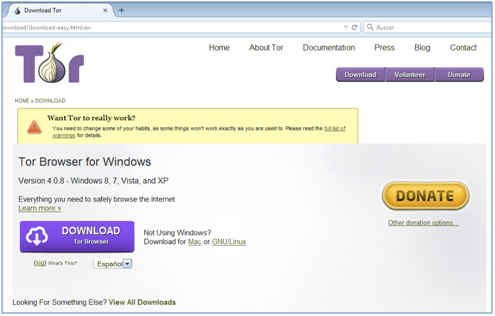

Lo primero que tenemos que hacer es acudir a la página principal de Tor Project, en el enlace https://www.torproject.org/ ahí podemos ver el botón “DownloadTor” damos clic ahí y vemos qué fue lo que descargamos.

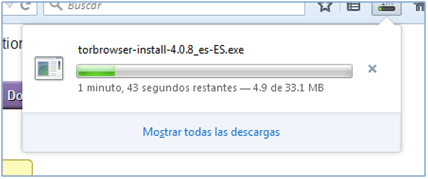

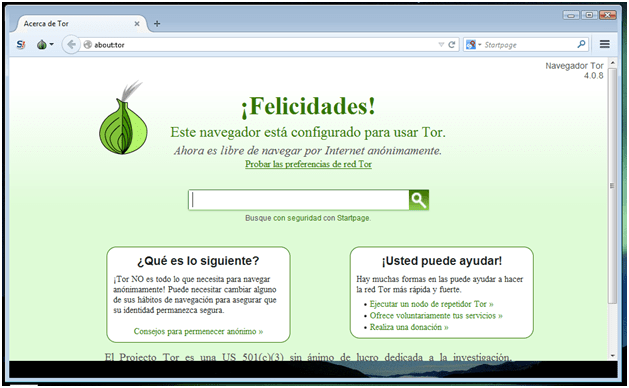

Al momento de escribir esta entrada, el navegador Tor se encuentra en su versión 4.0.8 y como puedes apreciar en la imagen, esta descarga funciona para Windows 10, 8, 7, Vista y XP, así que funciona para la mayoría de los usuarios.

Al dar clic en “DownloadTor Browser” nos descarga un archivo .exe que servirá para nuestros fines, basta con esperar a que termine la descarga, ir al directorio en el que guardamos dicha descarga y ejecutarlo.

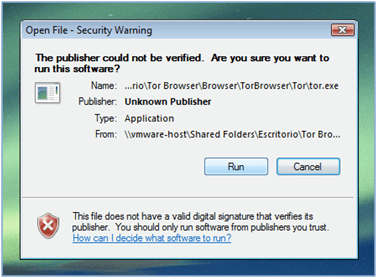

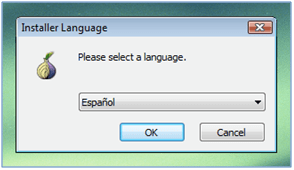

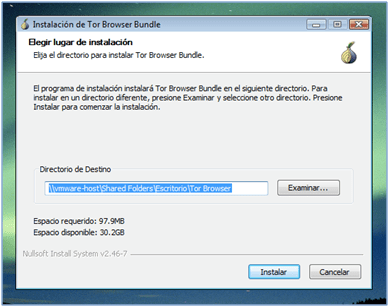

La instalación es un procedimiento normal de Windows (siguiente > siguiente …)

- Seleccionar el lenguaje de la instalación:

- Elegir la ubicación dela instalación:

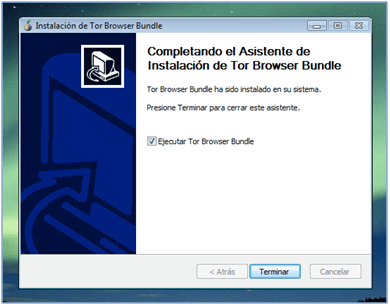

- Y listo, esperamos a que termine:

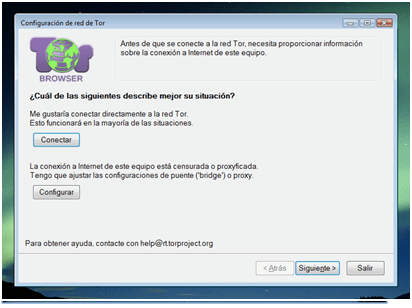

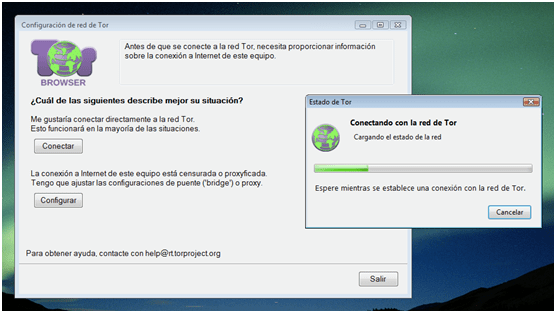

- Una vez finalizado, yo dejé marcada la opción “Ejecutar Tor Browser Bundle” y di clic en “Terminar”, inmediatamente después de eso, me apareció la ventana de configuración inicial del navegador Tor.

Una vez hecha la instalación del navegador TOR tenemos que hacer una configuración inicial muy sencilla para poder empezar a navegar de forma anónima y poder adentrarnos en la deep web.

Aquí podemos ir por dos caminos, dar clic al botón “Conectar” o dar clic al botón “Configurar” te recomiendo ir por “Conectar” ya que como puedes ver en la imagen, esto funciona en la mayoría de las situaciones, si todo en tu sistema es correcto el navegador Tor empezará a conectarse con a red Tor (imagen anterior) y al conectarse podrás ver la pantalla que te presento en la segunda imagen.

Y tras este paso si todo ha ido bien se os abrirá vuestro navegador TOR dándoos la enhorabuena por la instalación y configuración hecha:

Una vez que te encuentres en esta pantalla, estarás conectado a la red Tor y listo para navegar en sus escondrijos, te recomiendo leer todas las recomendaciones antes de acceder, ya que como hemos comentado en diversas ocasiones, navegar por esta red no te garantiza al 100% el anonimato, ten mucho cuidado con lo que haces y como te adelantaba en la primera entrada (podemos aprovechar este pie para ligar esta entrada con la primera) un alto porcentaje de lo que te ofrecen en la Deep Web, es un fraude, no veo en qué caso podrías necesitar comprar algo en esa red, pero si es tu caso, ten mucho cuidado y prepara tu cartera de Bitcoins, te hará falta.

Ventajas e inconvenientes del uso de la red Tor

Este tema es algo subjetivo ya que yo no sería capaz de listar ventajas e inconvenientes del uso de la red Tor sin involucrar mi propia experiencia con dicha red, es por eso que el tema se vuelve un poco delicado, en la entrada anterior ya he compartido algunas de las páginas a las que se puede acceder mediante esta red, te recomiendo iniciar tu viaje por la WikiTor que es un punto de inicio bastante claro respecto a qué existe en la red (o al menos lo que ellos tienen identificado) y tiene buenas listas en las que te aclaran si un servicio es un fraude o no, aunque estas listas no están soportadas por una entidad 100% confiable y a riesgo de sonar como disco rayado, recuerda que en la red Tor, nada ni nadie es 100% confiable, si quieres hacer uso de algún servicio, vas a tener que arriesgarte y probarlo, si te decides por favor compártenos tu experiencia… A menos de que hayas contratado algo ilegal en cuyo caso sería preferible que mantengas esa información como privada, por seguridad de ambas partes.

Ventajas de usar la red Tor.

- El mismo sitio oficial nos da una muestra de quién y para qué usa la red Tor, por ejemplo, Familia y amigos, es gente común y corriente (¿?) que usa la red Tor para comunicarse con sus familiares sin riesgo de que sus comunicaciones sean interceptadas y su información pueda ser usada para chantajes o similares, yo me pregunto ¿Qué clase de comunicaciones familiares necesitan este nivel de protección? Sin lugar a dudas hay matrimonios que las puedan necesitar, es una buena opción para ellos.

- Negocios, en este rubro puedes usar la red Tor para investigar a tu competencia y mantener tus comunicaciones seguras, tal vez te veas en la necesidad de enviar un secreto industrial y la red Tor podría ser tu mejor aliado para conseguir hacerlo sin arriesgar toda tu operación.

- Activistas, dada la reciente situación económica en el mundo, el activismo ha pasado a ser el pan de todos los días para un grupo cada vez más numeroso de gente, personas que quieren reportar abusos en zonas peligrosas, tal vez quieran reportar actos corruptos o algún hecho que la prensa no quiere o puede dar a conocer, definir un punto de encuentro o las acciones a tomar en cierto evento, de esta forma es posible comunicar cualquiera de los anteriores ejemplos, aunque como siempre, el ser humano es el eslabón más débil de la cadena y en mi opinión solo existe una cosa más peligrosa que no ser anónimo y es, creer que eres anónimo, piénsalo un poco.

- Ya en un plano más profesional tenemos a los reporteros que utilizan Tor para proteger a sus fuentes, ubicaciones y en sí, su trabajo, además de las aplicaciones militares y de inteligencia que utilizan las agencias de seguridad, recuerda que esta red se inició como una aplicación militar, el objetivo inicial era ese, si nuestras comunicaciones son interceptadas, que vayan encriptadas, creo que este punto es muy claro y revelador respecto al nivel de seguridad que la red Tor nos puede ofrecer.

Inconvenientes de usar la red Tor.

Como he repetido hasta el cansancio, los fraudes, muchos de los servicios ofrecidos en esta red son fraudes o trampas puestas ahí por agencias de seguridad que van en busca de delincuentes de un perfil muy específico, como ya he comentado también, soy un estudiante de la carrera de Psicología así que entiendo un poco de la forma en la que la gente es engañada en esta red, he quedado fascinado con algunos artículos que he leído ya que es sencillamente ingeniería social lo que aquí funciona como no podría funcionar en la red común, explico por qué.

Cuando una persona ve una oferta “muy buena” suele dudar de su veracidad es natural que si vemos un anuncio que ofrece un auto del año con solo 200 dólares de enganche más 100 dólares bimestrales durante un año pensemos “¡Sí, claro!” y casi automáticamente desechemos esa “oferta” como algo viable, la gente más avispada o interesada haría una investigación en forma consultando todos y cada uno de los puntos en la oferta, ¿Quién respalda dicha oferta? ¿Cómo funciona? ¿Qué opinan otros usuarios? ¿Cuentan con una ubicación física en la que pueda ir a verificar todo lo que dicen? Y un sinfín de preguntas más que deben de tener respuesta antes de proceder con la adquisición de dicho bien, si lo primero que vemos es “Deposita tus 200 dólares de enganche y te contactaremos por correo” evidentemente es un fraude y tenemos que salir de ahí corriendo, la “virtud” de la red Tor, es que la mayoría de las ofertas funcionan bajo un esquema muy distinto al que les acabo de plantear, es decir, no ves el fraude por una sencilla razón, el vendedor es tan anónimo como el comprador (seguramente mucho más) y puede ofrecer lo que quiera, simple y sencillamente, es un trato de fe, de confianza y que ambas partes deben cumplir, otro punto importante es que muchos bienes ofrecidos en esa red, son ilegales, así que se amparan en algo tan sencillo como efectivo, no vas a ir corriendo a la policía a denunciar que te estafaron cuando pretendías comprar medio kilo de cocaína base. ¿Escalofriante no?

Los vendedores en la red Tor ofrecen bienes y servicios que no podrían ser adquiridos de una forma lícita, en la mayoría de los casos solo poseer esos bienes es un delito, así pues, puedes ver mensajes ofreciendo armas escondidas en televisores, drogas escondidas en jamones o aparatos para clonar tarjetas desarmados y listos para que los armes y los pongas a funcionar en tu casa, todo parece ser “legal” a un nivel vendedor/comprador y es eso lo que hace que la gente caiga y siga cayendo en este tipo de fraudes, te ofrecen mucho por mucho y no hay forma de saber quién es quién en la transacción, si piensas comprar algo, revisa que acepten pagos vía escrow que es un sistema que “protege” tu dinero y no lo libera sin tu consentimiento.

Pensé mucho en escribir estas líneas porque soy un fiel seguidor de las leyes ya que no me gusta meterme en problemas, siempre me voy por el camino largo aunque signifique más tiempo y recursos, con tal de evitar problemas, pero es bien cierto que es mi deber también exponer las cosas como son y no como yo quisiera que fueran, una vez expuesto mi argumento, vamos ver el otro inconveniente que hay al navegar en la red Tor.

Probablemente tu cuentes con algo ilegal en tu poder o bases tu negocio en la venta de algo ilegal, pongamos por ejemplo, plutonio (para no herir sensibilidades) tienes una tonelada de plutonio y quieres comercializarla al mejor postor, piensas “venderé este plutonio en la red Tor, anónimo y rápido” hasta aquí parece ser un buen plan, así que creas tu sitio .onion y empiezas con la venta del plutonio, 600 bitcoins por kilo, de pronto aparece un comprador muy interesado en el tema, te comenta que quiere 10 kilos y que te los paga ya mismo, haces la transacción y ¡Voilà! Has ganado tus primeros 6000 bitcoins, ¡Espectacular! ¿Qué más puedes pedir? Envías el plutonio a tu comprador (a un apartado postal por supuesto) y continúas tu negocio emocionado por la primera venta, un par de días después te contacta otro comprador, esta vez quiere 20 kilos, pero te pide otro tipo de entrega o envío, esta vez te dice “necesito que lo mandes por estafeta a esta dirección” Tú piensas “por 20 kilos te la llevo a otro continente en mi bicicleta” así que accedes, te paga los 20 kilos, empaquetas el plutonio y corres a la oficina de estafeta que más te convenga, ya puede ser una cerca de tu casa o no, eso depende de ti, así que vas hasta el otro lado de la ciudad, ya que quieres seguir siendo “anónimo” y no quieres que relacionen la ubicación de esa oficina con la seguridad de tu hogar, este negocio parece ser el indicado, he ganado casi 20,000 bitcoins en poco tiempo y con mucha seguridad, al otro día de haberse concretado la entrega tu segundo comprador pide 10 kilos más, quiere el envío tal como lo hicieron antes y tu claro, confías en que todo marche sobre ruedas, así que recibes el pago, empaquetas el plutonio, sales de tu hogar rumbo a la paquetería y… 35 policías apuntándote con armas te detienen, te acusan de terrorismo y de vender un material controlado ¿Qué salió mal?

Primero que nada, vas a ir muchos años a prisión, porque te tienen con las manos en la masa, segundo nunca fuiste anónimo y desde el principio te estaban monitoreando y voy a explicarte qué pasó.

La primer compra fue hecha por un policía que quería verificar la verdad de tu anuncio, si tenías o no el plutonio que estabas ofreciendo, cuando se dio cuenta de que era cierto, se pusieron en marcha muchos mecanismos oficiales (y sus recursos) para darte caza, el segundo comprador era el mismo policía salvo que ahora quería delimitar geográficamente tu ubicación, existe un número limitado de oficinas Estafeta en cualquier lugar y tomando en cuenta la hora del pago contra la hora del envío, es fácil calcular un rango de acción, no pudiste haber viajado mucho tiempo si te pagaron en la mañana y entregaste por la tarde, viajar hasta el otro lado de la ciudad, no fue de mucha utilidad, después, ese tipo de oficinas cuentan con cámaras de seguridad que monitorean todo lo que sucede adentro o afuera ¿Fuiste en tu propio vehículo? ¿Llegaste disfrazado de algo? ¿Usaste ropa que al momento de tu detención se encuentra en el cesto de la ropa sucia? Buscarán cualquier pequeño detalle para relacionarte a las ventas anteriores ¿Recordaste limpiar las huellas del embalaje del plutonio? ¿Y las huellas de la pluma con la que firmaste con un nombre falso el envío? Qué contrariedad.

Si a esta increíble historia le cambias la palabra “plutonio” por “pistola” o “drogas” verás que no es tan increíble, evidentemente un trabajo de inteligencia policial no se basa en un par de cuentas falsas en dos semanas, a veces se toman años y mucho, mucho dinero, pero eventualmente, van a dar contigo, por más cuidadoso que seas, siempre hay una forma y para la policía y sus accesos, esa forma es todavía más fácil.

Este ejemplo que te puse a manera de historia, es solo uno de los muchos que podría poner, el policía también podría ser un vendedor y en este caso, sabe exactamente a dónde vas a ir a recoger tu paquete y cuando ¿Te arriesgas?

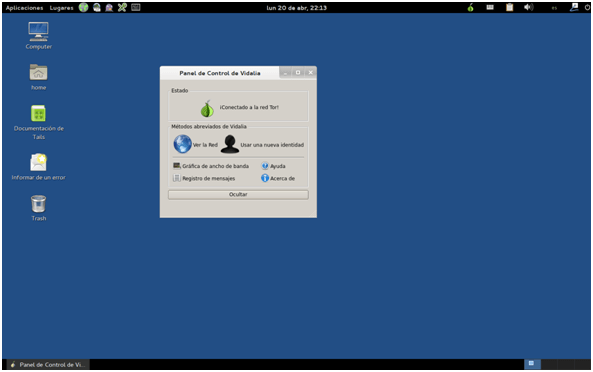

Distribuciones Linux que se conectan conTor por default

Ya vimos cómo acceder y qué podemos encontrar ahí, ahora pasaré a explicarte una distribución basada en Linux que promete el mayor anonimato posible en la red, esta es Tails, esta distribución es parte del proyecto Tor, puedes acceder a la página principal de este proyecto por la url: https://tails.boum.org/

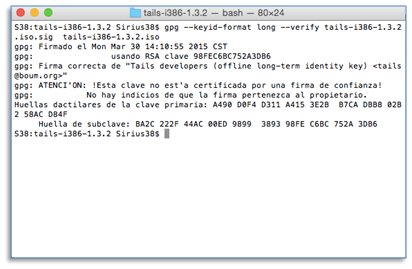

Al momento de escribir este artículo, Tails va en su versión 1.3.2, puedes descargar este sistema operativo mediante descarga directa o torrent, te recomiendo descargar tu Tails mediante torrent, ya que si tienes algún problema con la conexión, la luz, etc. Puedes retomar la descarga sin miedo a que pueda estar corrupta o ser inservible, son más o menos 910 MB, el tiempo de descarga dependerá de la velocidad de tu red, en mi caso se llevó 17 minutos aproximadamente.

Después de descargar la imagen de Tails, es muy recomendable que valides su integridad, si descargaste vía torrent, verás en la misma carpeta de descarga un archivo .sig, esa es la firma con la cuál verificarás tu descarga, te recomiendo leer muy bien la FAQ de Tails, en la que se responden la mayoría de dudas que van surgiendo cuando se inicia en el uso de Tails, la url es: https://tails.boum.org/getting_started/index.en.html

Aunque en general debemos de leer la documentación de Tails al completo, nunca está de más el conocimiento.

Una de las ventajas que tiene Tails sobre otros sistemas es que lo puedes usar en modo “Live” desde un CD, DVD, USB o tarjeta SD, esto significa que no necesitarás instalar nada en tu sistema (aunque se puede si así lo quieres) así cuando apagues tu Tails, se eliminará cualquier cosa que pudiera haber quedado registrada… En tu computadora, actividad más allá de tu computadora, no es tan fácil de eliminar.

Tails por defecto “maquilla” tu MAC y esto quiere decir que oculta la dirección física de tu dispositivo de red, así como también se conecta a la red Tor por defecto, tiene un navegador “inseguro” aunque el navegador por default es el que vimos antes, Navegador Tor.

Y claro, como he venido diciendo a lo largo de esta serie, nada es infalible, Tails mejora tu privacidad en la red, pero NADA la puede asegurar al 100%, sobretodo tus hábitos de navegación y la forma en la que tú mismo cuides de tu seguridad, es por eso que recomiendo leer siempre las sugerencias que nos dan en torproject.org o en tails.boum.org ya que ahí nos enteraremos mejor y a más detalle, qué puede dejarnos visibles en la red.

Una vez que tengas tu Tails corriendo, podrás navegar a través de la red común de forma anónima, así como a través de la red Tor.

Por el momento aquí lo vamos a dejar, en la próxima entrega veremos un rápido recorrido por la deep web tal y como yo lo haría, en lo que ese artículo sale, puedes ir trasteando con el software Tor, Tails y documentarte para cuando llegue el momento de ingresar, espero que estos artículos sean de mucha ayuda para ti y nos vemos en la próxima entrega, hasta la próxima.

Artículo escrito por nuestro profesional José Sosa

Excelente artículo.

Acabo de comenzar este curso y a cada párrafo que léo me va resultando de lo más interesante.

No tengo mucha experiencia ni conocimientos de informática, pero créo que este curso me va a dar una experiencia satisfactoria.

Muchas grácias por vuestro trabajo.

Un cordial saludo.

MIL FELICITACIONES

para el del articulo soy un chico de menor de edad y le entiendo completamente

gracias por eso y por el interes q le pone

Leei todo ell articulo pero no descargue nd ya que teniia q leeer todo y poder entender me propuse estev año a poder hacer ese curso de Hacker ya que es algo que me llama mucho la atencion aun siendo menor de edad ps es un sueño que tengo que lograr…

gracias muy educativo, espero proximos capitulos, gracias

Excelente curso, nos enseña sobre los peligros y seguridad en la red, al igual que en la vida no todo lo bonito es real

Me gusta quiero a aprender