Mucho se ha hablado de seguridad, hackers, robos millonarios, contraseñas y redes visibles e invisibles, pero casi nunca nos preocupamos de la privacidad de nuestras comunicaciones, esto es un fenómeno que puedo dividir en dos “sub-fenómenos” el primero, eres un usuario común y corriente que entra a su perfil de Facebook, comenta un par de publicaciones de sus amigos, vas a Twitter, subes una imagen graciosa y un par de tuits, enseguida abres Word y terminas el ensayo que tenías pendiente, como ya has terminado la tarea, abres Youtube y ves un par de videos para relajarte ¿Quién querría interceptar tus comunicaciones? En primera porque todo lo que has publicado en las redes sociales está más o menos accesible y público, en segunda porque no has publicado la fórmula secreta de Coca-Cola o algún código de lanzamiento de un misil nuclear, visto de este modo, tus necesidades de privacidad son bajas y al no requerir mejorar ese nivel de privacidad, ni siquiera te planteas que dicho tema sea un riesgo.

En el segundo caso, eres un usuario más técnico que se dedica al pentesting o a algo parecido, varias veces has usado Google ‘dorks’ para pasar un poco la línea y conocer algo más que los demás usuarios, evidentemente tu tráfico es muy diferente al del primer usuario, aunque también visites Twitter, Facebook y Youtube periódicamente, tienes ciertas actividades que requieren de un nivel de privacidad mayor, pero claro, has tomado precauciones y has estudiado los vacíos legales a los que un abogado competente podría echar mano en caso de alguna ‘eventualidad’ así que ¿Por qué ser paranoico y elevar el nivel de privacidad? Sin contar que toda tu actividad (blanca, gris o negra) se desenvuelve en la “web normal”.

Resumen

¿Qué es la deep web?

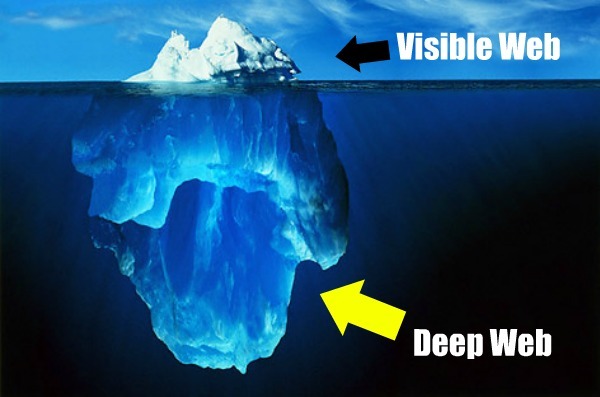

La cuestión viene cuando nos enteramos de que existe gente que tiene actividades más allá de lo negro, personajes que por una razón u otra necesitan un nivel de anonimato mayor, personas que llevan a cabo actividades que ningún abogado, aún el de O.J. Simpson, podrían justificar, es ahí donde aparece la red Tor también conocida como “Web profunda” o «Deep Web», se suele decir que esta red representa el 95% del total de la red y normalmente se ejemplifica con la analogía del iceberg, la red a la que accedes normalmente, se encuentra indexada y hasta cierto punto controlada por diversos organismos, es relativamente fácil saber en dónde se encuentra un servidor, quién ha accedido a qué páginas y en tiempos recientes, se sabe hasta cuánto tiempo paso cada usuario en qué página, a qué links les dio clic y qué imágenes visualizó su navegador, en la red Tor esto no es imposible, pero sí es muy difícil de monitorear.

La cuestión viene cuando nos enteramos de que existe gente que tiene actividades más allá de lo negro, personajes que por una razón u otra necesitan un nivel de anonimato mayor, personas que llevan a cabo actividades que ningún abogado, aún el de O.J. Simpson, podrían justificar, es ahí donde aparece la red Tor también conocida como “Web profunda” o «Deep Web», se suele decir que esta red representa el 95% del total de la red y normalmente se ejemplifica con la analogía del iceberg, la red a la que accedes normalmente, se encuentra indexada y hasta cierto punto controlada por diversos organismos, es relativamente fácil saber en dónde se encuentra un servidor, quién ha accedido a qué páginas y en tiempos recientes, se sabe hasta cuánto tiempo paso cada usuario en qué página, a qué links les dio clic y qué imágenes visualizó su navegador, en la red Tor esto no es imposible, pero sí es muy difícil de monitorear.

Descripción de la red Tor.

¿Es la red Tor lo que realmente creemos? A penas ingresar en el buscador las palabras “Deep web” nos damos cuenta de que existe una cantidad ingente de mitos y leyendas alrededor de la red tor y sus actividades, pero vamos a describirla técnicamente, para pasar luego a la descripción real, desde la perspectiva de alguien que ya ha estado ahí.

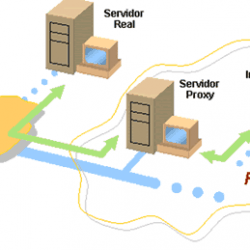

Técnicamente la red Tor, tiene un comportamiento diferente al de la red normal, cuando tú, como usuario abres tu navegador favorito, tecleas en la barra de direcciones la URL (o Localizador de Recursos Uniforme por sus siglas en inglés) lo que sucede fuera de tu vista y a grandes rasgos, es que tu estación (tu computadora o dispositivo) hace una petición a un servidor, que es en donde se encuentra alojada la página que solicitaste, este servidor responde a la petición, enviándote los datos de la página web, tu navegador recibe esos datos, los interpreta y es así que consigues visualizar el contenido de la misma, sencillo ¿No? Sin meternos en más temas de routers, ISP’s, IP’s, protocolos, es así que funciona internet, la red Tor es diferente, hablar de “Tor” no es hablar de una red, son varios componentes los que integran éste concepto.

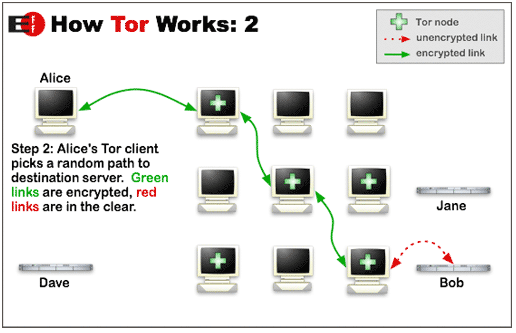

El software Tor es un programa que se ejecuta en tu computadora y te ayuda a mantenerte seguro en internet, tus peticiones son “rebotadas” a través de una red distribuida de “relays” o nodos, esa comunicación además viaja encriptada, de esta forma se evita que alguien espíe tus comunicaciones viendo qué sitios visitas además de evitar que los sitios que visitas puedan saber tu ubicación geográfica real, éste compendio de elementos forman la red Tor, existen otros elementos y los vamos a ver a continuación en un diagrama que es mucho más fácil de entender que toda esta jerga técnica, que si bien tienes que saber, no es vital para la comprensión del concepto.

Como puedes apreciar en la imagen, el tráfico que sale de tu computadora viaja encriptado a través de los nodos de la red Tor, hasta llegar a su destino, es solo en el último nodo que se descifra y lo mismo es en el viaje de vuelta, obviamente, de vuelta toma otra ruta (son aleatorias) aunque siempre siguiendo ese camino “rebotando” entre los nodos de la red.

Usos de la red Tor

Ahora que sabes las bases del cómo es que la red Tor te puede brindar protección y anonimato, veamos para qué se usa.

Originalmente, fue la marina de los Estados Unidos la que ideó e implementó esta red, evidentemente sus comunicaciones requieren de un canal seguro para no ser interceptadas o manipuladas de alguna forma, en la actualidad, la red Tor es una especie de mercado bizarro que alberga todo tipo de contenidos, voy a dividirlo en tres grandes rubros, mercado ilegal, actividades ilegales, activismo.

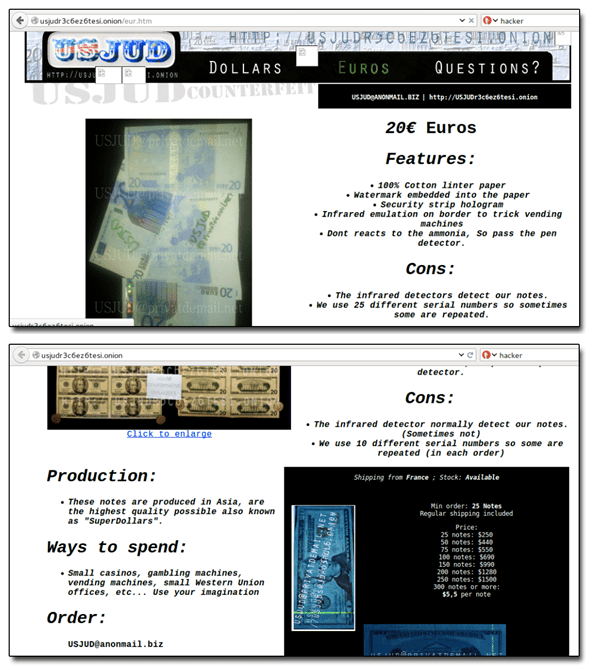

El mercado ilegal es una de las partes más “visibles” de la red Tor, con una sencilla búsqueda, puedes dar con sitios que prometen enviarte una pistola, municiones de diversos calibres, un rifle de asalto, granadas de fragmentación y hasta un misil tierra/aire disfrazado dentro de un Xbox, una televisión de plasma y hasta latas de sopa.

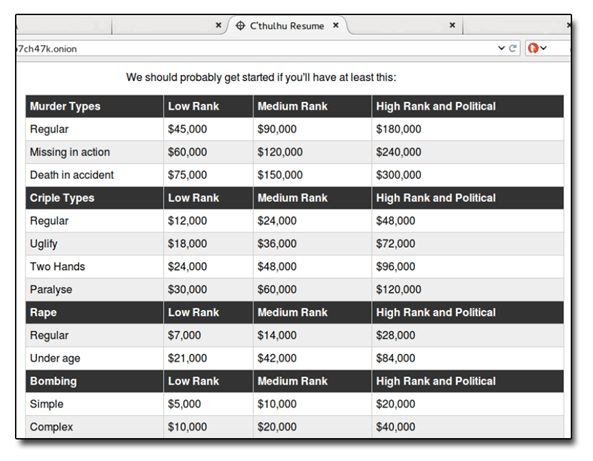

Existe otro tipo de servicios dentro de la red Tor, que no sería fácil contratar de otra forma, si en algún momento escuchaste que en la deep web se podían contratar sicarios (asesinos a sueldo), golpeadores y en general, gente que cubre ese tipo de necesidades para otros, es cierto, al menos en la teoría ya que evidentemente nunca he contratado esos servicios y es importante que lo aclare constantemente, casi todo lo que te ofrecen en la deep web es falso, es una estafa y solo vas a regalar tu dinero, hay que tener mucho cuidado con lo que haceos en esa red.

Algunas tarifas de los servicios ofrecidos por esta gente:

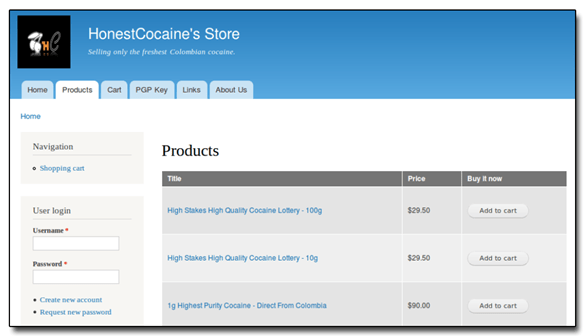

Estos sitios también suelen ofrecer drogas de todos los tipos y cuando digo, todos los tipos es exactamente a lo que me quiero referir, puedes conseguir desde 10 gramos de marihuana jamaicana, hasta un kilo de metanfetamina cristal o cocaína base, pastillas psicotrópicas o drogas experimentales, el límite es la imaginación. (y el monedero bitcoin*)

Otra constante en el mercado ilegal de la deep web, son los documentos de identificación, pasaportes rusos, americanos, cubanos, licencias de conducir de cualquier estado de la unión americana, una tarjeta de la universidad a la que siempre quisiste ir y básicamente lo que necesites respecto a un documento de identificación, se me ocurren mil y un formas en la que comprar un documento de esas características podría salir mal.

Una de las leyendas en torno a la deep web, es el tráfico de personas, me refiero a este grave problema como leyenda, porque yo jamás he visto que ofrezcan tal cosa, no dudo que así pueda ser, sin embargo, prefiero ceñirme a lo que sí he visto y a lo que he tenido acceso con mis propios medios y nunca me han ofrecido a esos celebres “tres niños africanos” ni a la “esposa Rusa que tanto deseas”.

Enseguida tenemos el otro rubro de mi división, las actividades ilegales, aquí tenemos que ir con pies de plomo y a continuación verás por qué.

Una de las cosas que han hecho famosa a la deep web, es la pedofilia, sin entrar en discursos de moralidad, solo diré que encuentro esta actividad repugnante e imperdonable, por todo el dolor y daño psicológico que provoca, en la red que estamos tratando, existe un segmento de personas que ya sea por pasatiempo (a falta de una mejor palabra), degenere o simplemente negocio, montan sitios dedicados a esta actividad, fotografías y videos son comercializados todo el tiempo a través de esta red, si bien es cierto que no apoyo muchas de las actividades que ahí se realizan, las entiendo, esta es la que no llego a entender pero como en todo, si no hubiera demanda, no habría oferta, así está el patio.

Otra de las actividades ilegales en la red Tor, es el terrorismo, militantes de grupos como Boko Haram, Al Qaeda o el ya famoso ISIS, se comunican por esta red, incluso de forma pública, es decir, sus publicaciones son accesibles por cualquiera que las encuentre, si bien es cierto que El Estado Islámico ya ha sido capaz de generar trendic topics en Twitter, la información verdaderamente relevante, se transmitió y seguramente se sigue transmitiendo por la red Tor.

Ya en un plano menos radical, están los activistas violentos, foros de personas que creen ser radicales y publican toda clase de comunicados incitando a… Lo que sea, generalmente a la violencia, si fueran manifestaciones pacíficas, lo publicarían en la Web a la que el usuario promedio tiene acceso, llevando su mensaje a más público, al menos en potencia, de las varias veces que he accedido a la deep web, solo una vez tuve la suerte, el tino o la paciencia para encontrar un sitio de estas características, por lo que pude entender, era un grupo de Canadienses racistas que pretendían buscar relevancia atentando contra cierto político de aquél país, hasta donde sé, esto nunca sucedió, pero que no te extrañe, en la deep web como en el mundo real, el que habla mucho, generalmente hace poco.

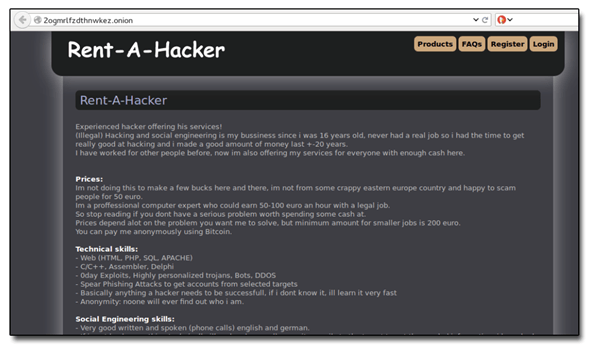

Dentro del listado de actividades relevantes en la deep web, no podía faltar el hacking, mucha gente cree que el hacker (blanco, gris y especialmente negro) común y corriente “vive” en la deep web, nada más alejado de la realidad, el hacking común lleva a cabo ataques a blancos que residen en la web común, no exclusivamente, pero sí normalmente, la deep web se utiliza entre hacker para actividades como pasar información privada, previo pago, se usa también para ofrecer sus servicios, si tienes 200 euros, ya puedes ver lo que tu novia escribe por privado a ese amigo suyo que te cae tan mal, he sabido de historias en las que una persona inocente es acusada de cierto delito, se presenta su computadora personal como prueba y ¡Oh sorpresa! Tiene el disco duro lleno de pornografía infantil, conexiones a sitios de esta calaña, transferencias y un mar de huellas en la red, pero él jura nunca haber visitado semejantes sitios… Sí, un hacker en la deep web, promete hacer eso, el lo llama “Desgraciarle la vida a alguien” y solo por 4500 euros.

Existe también un mercado que nace desde los hackers, es la comercialización de datos de cuentas paypal, datos de tarjetas de crédito listas para usar, listas con usuarios de facebook, bots para twitter, likes de facebook, suscriptores de Youtube… Un momento, sigo hablando de la deep web, por un momento pensé que había emergido a la web regular, en fin. Los hackers trafican con información de los famosos BINs, elaboran herramientas para generar esta clase de información y los más osados hasta prometen vender manuales de cómo poder defraudar al banco en solo 5 sencillos pasos, te recomiendo que no caigas en esa estafa, nada en este mundo es sencillo, desconfía de todo lo que te quieran vender en la deep web, pero ya hablaremos de estafas más tarde, continuemos con el último de los puntos a tratar en este artículo.

¿Qué herramientas necesito para entrar a la deep web?

Éste es un tema en el que mucha gente discrepa, algunos te sugieren instalar el software Tor, otras personas te sugieren integrar el proxy a tu navegador favorito (aunque recomiendan firefox) y otros como yo, te recomiendan usar un sistema operativo especial para ingresar a la red Tor, con “especial” me refiero a que las características del mismo, estén diseñadas para mantener el anonimato lo mejor que pueda, ninguno de estos métodos es infalible, pero sí que te aumentan el nivel de privacidad varios puntos.

Por el momento aquí lo dejamos, espera en breve la segunda parte de esta serie de artículos relacionados a la deep web, en el que vamos a ver cómo acceder a la red Tor, usaremos esos métodos que mencioné antes, veremos cómo instalarlo, como ejecutarlo en una máquina virtual y muchas cosas más, te invito a que compartas este artículo en tus redes sociales, hasta la próxima entrega.

Artículo escrito por nuestro profesional José Sosa

yo siempre quise ser hacker pero no epodido pero ya puedo aserlo

la verdad esperaba desde un inicio aprender a ser hackin pero me dejo una anecdota q no boy a cometer

thanks

att J.A.A.L.

Muy bueno pero yo quisiera saber cómo recuperar o hackear una cuenta de facebook q he perdido por no tener número de teléfono con que la cree ni el mail ni la contraseña pero me llegan notificaciones al móvil como si todavía estubiera abierta como me podrían ayudar