El gobierno, los cuerpos diplomáticos, las organizaciones militares, los bufetes de abogados y las instituciones financieras con sede principalmente en el Medio Oriente ya fueron el objetivo de una campaña de malware sigiloso en 2019 utilizando documentos maliciosos de Microsoft Excel y Word.

La compañía rusa de seguridad cibernética Kaspersky atribuyó los ataques con mucha confianza a un actor de amenazas llamado WIRTE y agregó «gotas de MS Excel que usan tablas ocultas y macros de VBA para eliminar la primera etapa del implante», un Visual Basic Script (VBS) con características para recopilar información del sistema y ejecutar código arbitrario enviado por atacantes en la computadora infectada.

El análisis de la campaña, así como los conjuntos de herramientas y métodos utilizados por el adversario, también llevó a los investigadores a concluir con poca certeza que el grupo WIRTE tenía vínculos con otro equipo políticamente motivado llamado Gaza Cybergang. Las entidades afectadas se encuentran en Armenia, Chipre, Egipto, Jordania, Líbano, Palestina, Siria y Turquía.

«Los operadores de WIRTE usan TTP simples y relativamente comunes que les han permitido pasar desapercibidos durante mucho tiempo», dijo Maher Yamout, investigador de Kaspersky. «Este sospechoso subgrupo de Gaza Cybergang usó métodos simples pero efectivos para comprometer a sus víctimas con un OpSec mejor que sus supuestas contrapartes».

La secuencia de infección observada por Kaspersky incluye documentos cebo de Microsoft Office que usan Visual Basic Script (VBS), potencialmente entregados a través de correos electrónicos de phishing, que supuestamente abordan problemas palestinos y otros temas de moda que se adaptan a las víctimas objetivo.

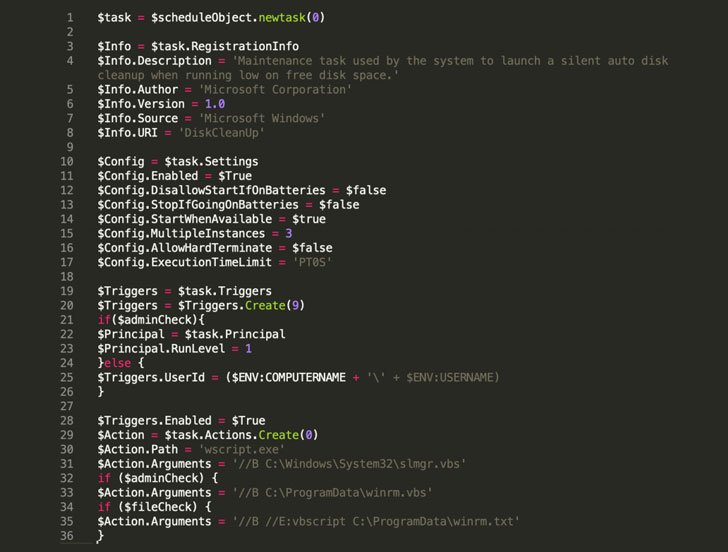

Los Droppers de Excel están programados para ejecutar macros maliciosas para descargar e instalar un implante de próxima etapa llamado Ferocious en el dispositivo del destinatario, mientras que los Droppers de documentos de Word usan macros de VBA para descargar el mismo malware. El cuentagotas Ferocious, compuesto por VBS y secuencias de comandos de PowerShell, utiliza una técnica de Living-off-the-land (LotL) denominada secuestro de COM para lograr coherencia y ejecuta una secuencia de comandos de PowerShell denominada LitePower.

Este LitePower, un script de PowerShell, actúa como descargador y controlador secundario que se conecta a servidores de comando y control remotos en Ucrania y Estonia (algunos de los cuales datan de diciembre de 2019) y espera comandos adicionales que podrían conducir a la implementación de otro malware en sistemas infectados.

«WIRTE ha adaptado su conjunto de herramientas y su forma de trabajar para permanecer en secreto por más tiempo. Las técnicas de vivir fuera de la tierra (LotL) son una nueva adición interesante a su TTP», dijo Yamout. «El uso de malware en un lenguaje interpretado, como scripts VBS y PowerShell, a diferencia de otros subgrupos de Gaza Cybergang, agrega flexibilidad en la actualización de su conjunto de herramientas y evita el control de detección estática».