Varias aplicaciones de Android de alto perfil todavía usan una versión sin parches de la biblioteca de actualizaciones de aplicaciones ampliamente utilizada de Google, lo que podría poner en riesgo de piratería los datos personales de cientos de millones de usuarios de teléfonos inteligentes.

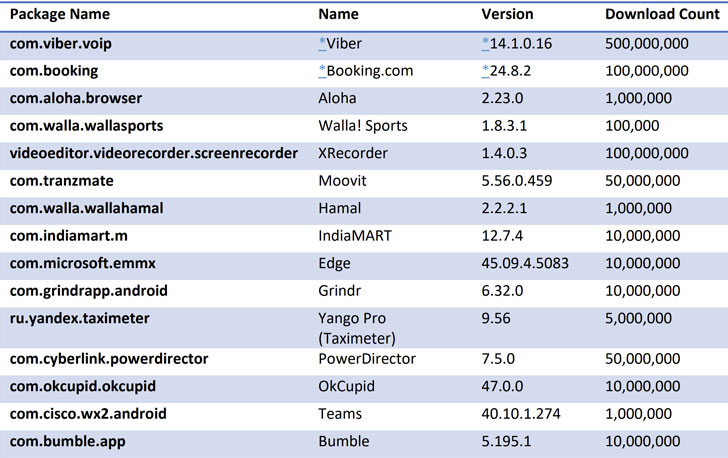

Muchas aplicaciones populares, incluidas Grindr, Bumble, OkCupid, Cisco Teams, Moovit, Yango Pro, Microsoft Edge, Xrecorder y PowerDirector, aún son vulnerables y pueden ser secuestradas para robar datos confidenciales, como contraseñas, detalles financieros y correos electrónicos. .

El error, rastreado como CVE-2020-8913, tiene una calificación de 8.8 de 10.0 en cuanto a gravedad e impacta en las versiones de la biblioteca Play Core de Android anteriores a la 1.7.2.

Aunque Google abordó la vulnerabilidad en marzo, los nuevos hallazgos de Check Point Research muestran que muchos desarrolladores de aplicaciones de terceros aún deben integrar la nueva biblioteca Play Core en sus aplicaciones para mitigar la amenaza por completo.

«A diferencia de las vulnerabilidades del lado del servidor, donde la vulnerabilidad se repara por completo una vez que se aplica el parche al servidor, para las vulnerabilidades del lado del cliente, cada desarrollador debe tomar la última versión de la biblioteca e insertarla en la aplicación», dijo la firma de ciberseguridad. dijo en un informe.

Play Core Library es una biblioteca popular de Android que permite a los desarrolladores administrar la entrega de nuevos módulos de funciones de manera efectiva, activar actualizaciones en la aplicación en tiempo de ejecución y descargar paquetes de idiomas adicionales.

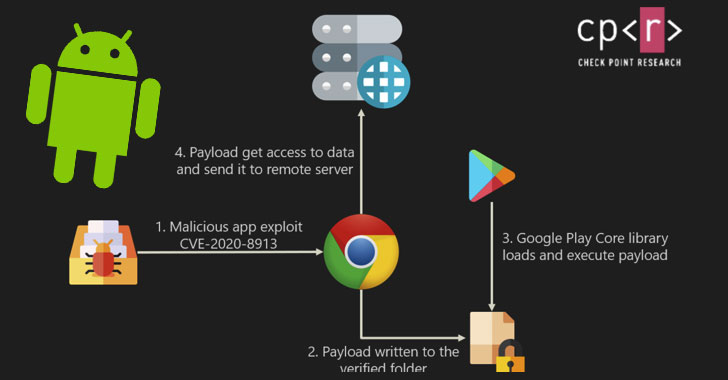

Reportado por primera vez a fines de agosto por investigadores de la startup de seguridad de aplicaciones Oversecured, el problema permite que un actor de amenazas inyecte ejecutables maliciosos en cualquier aplicación que dependa de la biblioteca, otorgando así al atacante acceso completo a todos los recursos como los de la aplicación comprometida.

La falla proviene de una vulnerabilidad de cruce de ruta en la biblioteca que podría explotarse para cargar y ejecutar código malicioso (por ejemplo, un archivo APK) en una aplicación de destino para robar los datos de inicio de sesión, contraseñas, detalles financieros y otra información confidencial de los usuarios almacenada en eso.

Las consecuencias de la explotación exitosa de este defecto son enormes. Se puede usar para «inyectar código en aplicaciones bancarias para obtener credenciales y, al mismo tiempo, tener permisos de SMS para robar los códigos de autenticación de dos factores (2FA)», obtener mensajes de aplicaciones de chat, espiar las ubicaciones de los usuarios e incluso obtenga acceso a los recursos corporativos manipulando las aplicaciones empresariales.

Según Check Point Research, del 13% de las aplicaciones de Google Play analizadas en el mes de septiembre de 2020, el 8% de esas aplicaciones tenían una versión vulnerable.

Después de que la firma de ciberseguridad revelara sus hallazgos de manera responsable, Viber, Meetup y Booking.com actualizaron sus aplicaciones a la versión parcheada de la biblioteca.

Los investigadores también demostraron una prueba de concepto que utilizó una versión vulnerable de la aplicación Google Chrome para desviar los marcadores almacenados en el navegador a través de una carga útil dedicada.

“Calculamos que cientos de millones de usuarios de Android están en riesgo de seguridad”, dijo Aviran Hazum, Gerente de Investigación Móvil de Check Point. «Aunque Google implementó un parche, muchas aplicaciones todavía usan bibliotecas Play Core desactualizadas. La vulnerabilidad CVE-2020-8913 es muy peligrosa, [and] las posibilidades de ataque aquí solo están limitadas por la imaginación de un actor de amenazas».

Actualizar – Tras la publicación de la historia, Cisco, Grindr y Moovit han actualizado sus respectivas aplicaciones para abordar el problema.

«Cisco abordó esta vulnerabilidad en la última versión de Cisco Webex Teams, lanzada en Google Play Store el 2 de diciembre de 2020», dijo la compañía en un comunicado a The Hacker News.