Los investigadores de seguridad cibernética de ESET dijeron el jueves que eliminaron una parte de una botnet de malware que comprende al menos 35,000 sistemas Windows comprometidos que los atacantes estaban usando en secreto para extraer criptomonedas Monero.

La red de bots, llamada «VictoryGate», ha estado activa desde mayo de 2019, con infecciones reportadas principalmente en América Latina, particularmente Perú, que representa el 90% de los dispositivos comprometidos.

«La principal actividad de la botnet es la minería de la criptomoneda Monero», dijo ESET. «Las víctimas incluyen organizaciones de los sectores público y privado, incluidas instituciones financieras».

ESET dijo que trabajó con el proveedor de DNS dinámico No-IP para eliminar los servidores maliciosos de comando y control (C2) y que configuró dominios falsos (también conocidos como sumideros) para monitorear la actividad de la botnet.

Los datos del sumidero muestran que entre 2000 y 3500 computadoras infectadas se conectaron diariamente a los servidores C2 durante febrero y marzo de este año.

Según los investigadores de ESET, VictoryGate se propaga a través de dispositivos extraíbles, como unidades USB, que, cuando se conectan a la máquina de la víctima, instalan una carga útil maliciosa en el sistema.

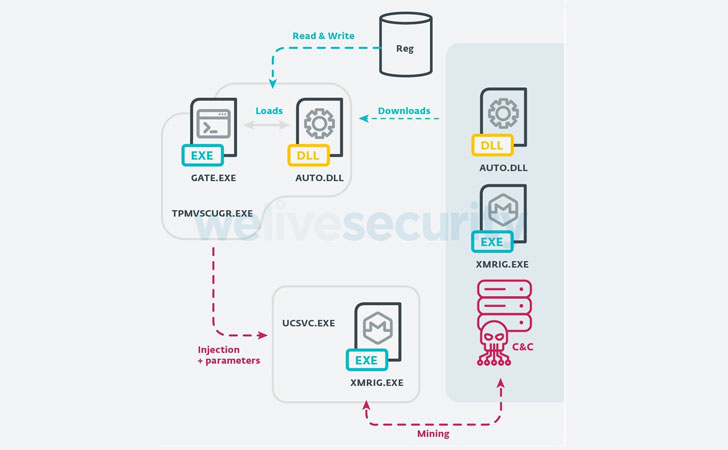

Además, el módulo también se comunica con el servidor C2 para recibir una carga útil secundaria que inyecta código arbitrario en procesos legítimos de Windows, como la introducción del software de minería XMRig en el proceso ucsvc.exe (o la utilidad de servicio de archivos de arranque), lo que facilita la minería de Monero.

«A partir de los datos recopilados durante nuestras actividades de hundimiento, podemos determinar que hay, en promedio, 2000 dispositivos minando a lo largo del día», dijeron los investigadores. «Si estimamos una tasa de hash promedio de 150H / s, podríamos decir que los autores de esta campaña han recolectado al menos 80 Monero (aproximadamente $ 6000) solo de esta botnet».

Con el uso de unidades USB como vector de propagación, ESET advirtió sobre nuevas infecciones que podrían ocurrir en el futuro. Pero con una parte significativa de la infraestructura C2 hundida, los bots ya no recibirán cargas útiles secundarias. Sin embargo, aquellos que se vieron comprometidos antes de que se desconectaran los servidores C2 continuarían extrayendo Monero.

«Una de las características interesantes de VictoryGate es que muestra un mayor esfuerzo para evitar la detección que campañas anteriores similares en la región», concluyó el equipo de investigación.

«Y, dado que el botmaster puede actualizar la funcionalidad de las cargas útiles que se descargan y ejecutan en los dispositivos infectados desde la criptominería hasta cualquier otra actividad maliciosa en cualquier momento, esto representa un riesgo considerable».