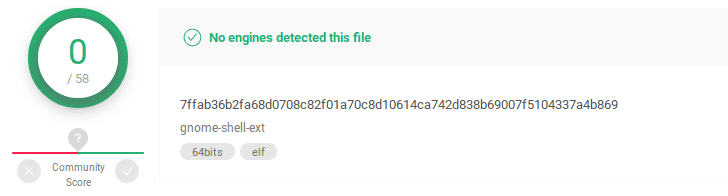

Los investigadores de seguridad han descubierto una pieza rara de software espía de Linux que actualmente no se detecta en absoluto en todos los principales productos de software de seguridad antivirus e incluye funcionalidades raramente vistas con respecto a la mayoría del malware de Linux, según descubrió The Hacker News.

Es un hecho conocido que existen muy pocas cepas de malware de Linux en la naturaleza en comparación con los virus de Windows debido a su arquitectura central y también debido a su baja participación en el mercado, y muchos de ellos ni siquiera tienen un amplio rango. de funcionalidades.

En los últimos años, incluso después de la revelación de graves vulnerabilidades críticas en varios tipos de sistemas operativos y software de Linux, los ciberdelincuentes no lograron aprovechar la mayoría de ellos en sus ataques.

En cambio, una gran cantidad de malware dirigido al ecosistema Linux se enfoca principalmente en ataques de minería de criptomonedas para obtener ganancias financieras y crear botnets DDoS mediante el secuestro de servidores vulnerables.

Sin embargo, los investigadores de la firma de seguridad Intezer Labs descubrieron recientemente un nuevo implante de puerta trasera de Linux que parece estar en fase de desarrollo y prueba, pero que ya incluye varios módulos maliciosos para espiar a los usuarios de escritorio de Linux.

Resumen

EvilGnome: nuevo software espía para Linux

Doblado Gnomo malvadoel malware ha sido diseñado para tomar capturas de pantalla del escritorio, robar archivos, capturar grabaciones de audio del micrófono del usuario y descargar y ejecutar otros módulos maliciosos de segunda etapa.

Según un nuevo informe que Intezer Labs compartió con The Hacker News antes de su lanzamiento, la muestra de EvilGnome que descubrió en VirusTotal también contiene una funcionalidad de registro de teclas sin terminar, lo que indica que su desarrollador lo cargó en línea por error.

El malware EvilGnome se hace pasar por una extensión legítima de GNOME, un programa que permite a los usuarios de Linux ampliar la funcionalidad de sus escritorios.

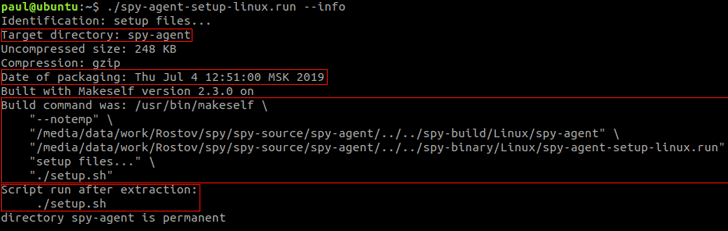

Según los investigadores, el implante se entrega en forma de un script de shell de archivo autoextraíble creado con ‘makeself’, un pequeño script de shell que genera un archivo tar comprimido autoextraíble de un directorio.

El implante de Linux también gana persistencia en un sistema objetivo usando crontab, similar al programador de tareas de Windows, y envía datos de usuario robados a un servidor remoto controlado por un atacante.

«La persistencia se logra registrando gnome-shell-ext.sh para que se ejecute cada minuto en crontab. Finalmente, el script ejecuta gnome-shell-ext.sh, que a su vez inicia el ejecutable principal gnome-shell-ext», dijeron los investigadores. .

Módulos de spyware de EvilGnome

El agente espía de EvilGnome contiene cinco módulos maliciosos llamados «Shooters», como se explica a continuación:

- TiradorSonido – este módulo utiliza PulseAudio para capturar el audio del micrófono del usuario y carga los datos en el servidor de comando y control del operador.

- TiradorImagen – este módulo utiliza la biblioteca de código abierto de Cairo para capturar capturas de pantalla y cargarlas en el servidor C&C. Lo hace abriendo una conexión con el servidor de pantalla XOrg, que es el backend del escritorio Gnome.

- TiradorArchivo – este módulo utiliza una lista de filtros para escanear el sistema de archivos en busca de archivos recién creados y los carga en el servidor C&C.

- TiradorPing – el módulo recibe nuevos comandos del servidor C&C, como descargar y ejecutar nuevos archivos, establecer nuevos filtros para escanear archivos, descargar y establecer una nueva configuración de tiempo de ejecución, filtrar la salida almacenada al servidor C&C y detener la ejecución de cualquier módulo disparador.

- tirador clave – este módulo no está implementado ni se usa, lo que probablemente sea un módulo de registro de teclas sin terminar.

En particular, todos los módulos anteriores cifran sus datos de salida y descifran los comandos recibidos del servidor C&C con la clave RC5 «sdg62_AS.sa $ die3», utilizando una versión modificada de una biblioteca rusa de código abierto.

Posible conexión entre EvilGnome y Gamaredon Hacking Group

Además, los investigadores también encontraron conexiones entre EvilGnome y Gamaredon Group, un presunto grupo de amenazas ruso que ha estado activo desde al menos 2013 y se ha centrado en personas que trabajan con el gobierno ucraniano.

A continuación, he informado algunas de las similitudes entre EvilGnome y Gamaredon Group:

- EvilGnome utiliza un proveedor de alojamiento que Gamaredon Group ha utilizado durante años y continúa utilizando.

- También se descubrió que EvilGnome estaba operando en una dirección IP que estaba controlada por el grupo Gamaredon hace dos meses.

- Los atacantes de EvilGnome también están utilizando TTLD ‘.space’ para sus dominios, al igual que el Grupo Gamaredon.

- EvilGnome emplea técnicas y módulos, como el uso de SFX, la persistencia con el programador de tareas y la implementación de herramientas de robo de información, que recuerdan a las herramientas de Windows de Gamaredon Group.

¿Cómo detectar el malware EvilGnome?

Para verificar si su sistema Linux está infectado con el software espía EvilGnome, puede buscar el ejecutable «gnome-shell-ext» en el directorio «~ / .cache / gnome-software / gnome-shell-extensions».

«Creemos que esta es una versión de prueba prematura. Anticipamos que se descubrirán y revisarán versiones más nuevas en el futuro, lo que podría arrojar más luz sobre las operaciones del grupo», concluyen los investigadores.

Dado que los productos de seguridad y antivirus actualmente no detectan el malware EvilGnome, los investigadores recomiendan a los administradores de Linux preocupados que bloqueen las direcciones IP de Command & Control enumeradas en la sección IOC de la publicación del blog de Intezer.