Un nuevo estudio académico destacó una serie de trampas de privacidad y seguridad asociadas con el reciclaje de números de teléfonos móviles que podrían explotarse para cometer diversos abusos, como apoderarse de cuentas, realizar ataques de phishing y spam, e incluso evitar que las víctimas se registren en servicios en línea. .

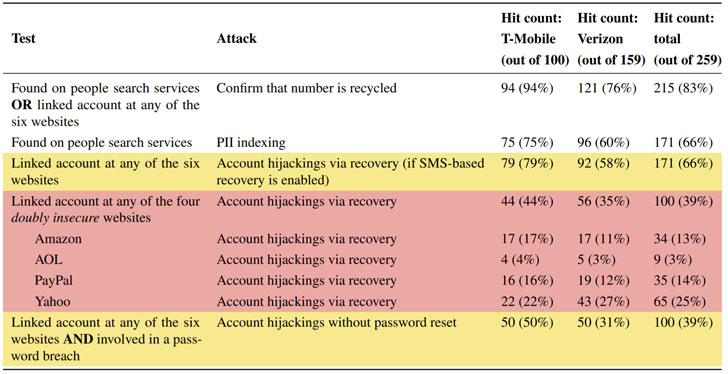

Se descubrió que casi el 66% de los números reciclados muestreados estaban asociados con cuentas en línea de propietarios anteriores en sitios web populares, lo que podría permitir el secuestro de cuentas simplemente restaurando las cuentas asociadas con esos números.

«Un atacante podría navegar por los números disponibles que se muestran en las interfaces de cambio de números en línea para ver si alguno de ellos está vinculado a las cuentas en línea de los propietarios anteriores», dijeron los investigadores. De ser así, el atacante puede obtener estos números y restablecer la contraseña de las cuentas y, luego de iniciar sesión, recibir e ingresar correctamente la OTP enviada por SMS».

Los hallazgos son parte de un análisis de una muestra de 259 números de teléfono disponibles para nuevos suscriptores de las principales compañías de telecomunicaciones de EE. UU., T-Mobile y Verizon Wireless. El estudio fue realizado por Kevin Lee de la Universidad de Princeton y el profesor Arvind Narayanan, quien es miembro del comité ejecutivo del Centro de Políticas de Tecnología de la Información.

El reciclaje de números de teléfono se refiere a la práctica estándar de reasignar números de teléfono desconectados a otros suscriptores nuevos. Según la Comisión Federal de Comunicaciones (FCC), se estima que cada año se desconectan 35 millones de números de teléfono en los Estados Unidos.

Pero también puede ser un peligro grave si un atacante realiza una búsqueda inversa ingresando aleatoriamente dichos números en una interfaz en línea ofrecida por dos operadores, y cuando encuentra un número reciclado, lo compra e inicia sesión con éxito en la cuenta de la víctima a la que el número está vinculado.

En el corazón de la estrategia de ataque está la falta de límites de consulta de números disponibles impuestos por los operadores en sus interfaces de cambio de número prepago, además de mostrar «números completos», lo que permite al atacante descubrir números reciclados antes de confirmar el número. cambio.»

Además, 100 de los números de teléfono de muestra se identificaron como asociados con direcciones de correo electrónico que anteriormente estuvieron involucradas en la filtración de datos, lo que permitió secuestros del segundo tipo para eludir la autenticación basada en SMS de múltiples factores. En el tercer ataque, 171 de los 259 números disponibles se incluyeron en servicios de búsqueda de personas como BeenVerified, durante los cuales se filtraron datos personales confidenciales de propietarios anteriores.

«Una vez que obtienen el número del propietario anterior, pueden realizar ataques de suplantación de identidad para cometer fraude o acumular aún más PII sobre propietarios anteriores», explicaron los investigadores.

Además de los tres ataques de búsqueda inversa mencionados anteriormente, otras cinco amenazas de reciclaje de números de teléfono se dirigen a propietarios anteriores y futuros, lo que permite que un actor malicioso se haga pasar por propietarios anteriores, robe las facturas telefónicas en línea de las víctimas y otras cuentas en línea vinculadas y, lo que es peor, lleve a cabo ataques. negación de servicio.

«El atacante obtiene el número, inicia sesión en un servicio en línea que requiere un número de teléfono y lo libera», dijeron los investigadores. «Cuando una víctima obtiene un número e intenta iniciar sesión en el mismo servicio, será rechazado debido a una cuenta existente. Un atacante puede contactar a la víctima por SMS y solicitar el pago para liberar el número en la plataforma».

En respuesta a los hallazgos, T-Mobile declaró que había actualizado su página de soporte de «Cambio de número de teléfono» con información sobre cómo recordar a los usuarios que «actualicen su número de contacto en todas las cuentas donde su número puede estar almacenado, como notificaciones en el banco». cuentas, redes sociales, etc. «y especifique el período de antigüedad de 45 días del número exigido por la FCC para que los números antiguos puedan reasignarse.

De manera similar, Verizon ha realizado revisiones similares a su página de soporte «Administrar el servicio móvil de Verizon». Sin embargo, ninguno de los transportistas parece haber realizado cambios específicos que dificultarían los ataques.

El estudio es una prueba más de por qué la autenticación basada en SMS es un método arriesgado, ya que los ataques anteriores podrían permitir que un adversario secuestre una cuenta compatible con SMS 2FA sin tener que saber la contraseña.

«Si necesita dar su número, primero desconéctelo de los servicios en línea», dijo Narayanan. él dijo en tuit. «Considere números de ‘estacionamiento’ baratos. Use alternativas más seguras a SMS-2FA, como aplicaciones de autenticación».