Los investigadores de ciberseguridad han abierto la tapa del resurgimiento continuo de los insidiosos Software malicioso Trickbotdejando en claro que el grupo de ciberdelincuencia transnacional con sede en Rusia está trabajando entre bastidores para renovar su infraestructura de ataque en respuesta a los recientes esfuerzos de respuesta de las fuerzas del orden.

«Las nuevas capacidades descubiertas se utilizan para monitorear y recopilar inteligencia sobre las víctimas, utilizando un protocolo de comunicación personalizado para ocultar las transmisiones de datos entre [command-and-control] servidores y víctimas, lo que hace que los ataques sean difíciles de detectar «, dijo Bitdefender en un artículo técnico publicado el lunes, lo que sugiere un aumento en la sofisticación de las tácticas del grupo.

«Trickbot no muestra signos de desaceleración», señalaron los investigadores.

Las botnets se forman cuando cientos o miles de dispositivos pirateados se incorporan a una red administrada por operadores criminales, que a menudo se utilizan para lanzar ataques de denegación de red para bombardear empresas e infraestructura crítica con tráfico falso con el objetivo de dejarlos fuera de línea. Pero con el control de estos dispositivos, los actores maliciosos también pueden usar botnets para propagar malware y spam, o para implementar ransomware de cifrado de archivos en las computadoras infectadas.

Trickbot no es diferente. La notoria banda de ciberdelincuentes detrás de la operación, denominada Wizard Spider, tiene un historial de explotación de las máquinas infectadas para robar información confidencial, girar lateralmente a través de una red e incluso convertirse en un cargador de otro malware, como ransomware, mientras mejora constantemente su infección. cadenas agregando módulos con nuevas funcionalidades para aumentar su efectividad.

«TrickBot ha evolucionado para usar una infraestructura compleja que compromete servidores de terceros y los usa para alojar malware», reveló Black Lotus Labs de Lumen en octubre pasado. «También infecta dispositivos de consumo como enrutadores DSL, y sus operadores criminales rotan constantemente sus direcciones IP y hosts infectados para hacer que la interrupción de su crimen sea lo más difícil posible».

Desde entonces, la botnet ha sobrevivido a dos intentos de eliminación por parte de Microsoft y el Comando Cibernético de EE. UU., con los operadores desarrollando componentes de intromisión en el firmware que podrían permitir a los piratas informáticos plantar una puerta trasera en la Interfaz de firmware extensible unificada (UEFI), lo que le permite evadir la detección antivirus. , actualizaciones de software o incluso una limpieza total y reinstalación del sistema operativo de la computadora.

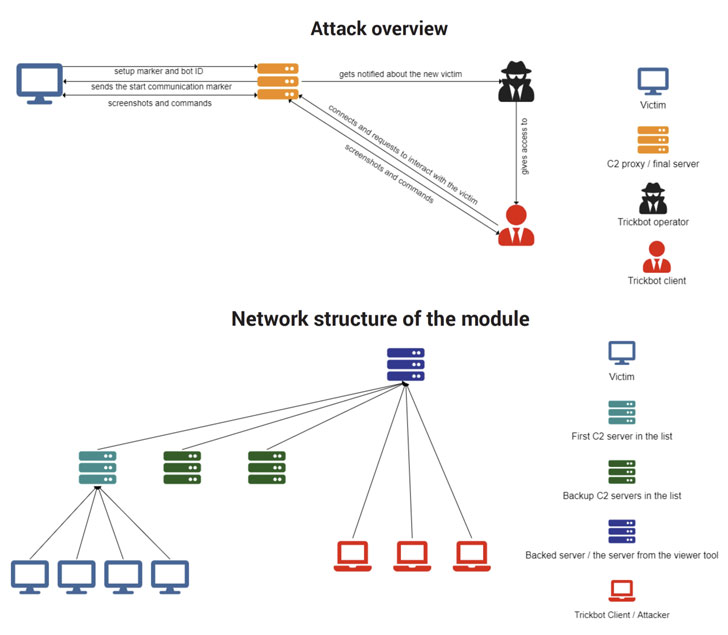

Ahora, según Bitdefender, se descubrió que el actor de amenazas desarrolla activamente una versión actualizada de un módulo llamado «vncDll» que emplea contra objetivos seleccionados de alto perfil para el monitoreo y la recopilación de inteligencia. La nueva versión se ha denominado «tvncDll».

El nuevo módulo está diseñado para comunicarse con uno de los nueve servidores de comando y control (C2) definidos en su archivo de configuración, usándolo para recuperar un conjunto de comandos de ataque, descargar más cargas útiles de malware y exfiltrar recopilado de la máquina de regreso a el servidor. Además, los investigadores dijeron que identificaron una «herramienta de visualización», que los atacantes utilizan para interactuar con las víctimas a través de los servidores C2.

Eso no es todo. Un informe separado publicado por Cofense esta semana descubrió nuevas pruebas de que la red de bots se dirige a empresas de los sectores minorista, de materiales de construcción, de fabricación, de seguros y de la construcción con correos electrónicos de phishing que contienen documentos de Word con temas de facturas para activar un «flujo de trabajo ajustado para robar credenciales». . «

Si bien los esfuerzos para aplastar las operaciones de la pandilla pueden no haber sido del todo exitosos, Microsoft le dijo a The Daily Beast que trabajó con proveedores de servicios de Internet (ISP) para ir de puerta en puerta reemplazando enrutadores comprometidos con el malware Trickbot en Brasil y América Latina, y que desconectó efectivamente la infraestructura de Trickbot en Afganistán.