Si está considerando realizar una prueba de penetración en su organización, es posible que le interese conocer los diferentes tipos de pruebas disponibles. Con este conocimiento, estará mejor equipado para definir el alcance de su proyecto, contratar al experto adecuado y, en última instancia, lograr sus objetivos de seguridad.

Resumen

¿Qué son las pruebas de penetración?

La prueba de penetración, comúnmente conocida como «prueba de penetración», es una técnica que simula ataques del mundo real en sus sistemas de TI para encontrar vulnerabilidades que los piratas informáticos podrían explotar. Ya sea que desee cumplir con las normas de seguridad como ISO 27001, ganarse la confianza de los clientes y terceros, o lograr su propia tranquilidad, las pruebas de penetración son un método eficaz que utilizan las organizaciones modernas para fortalecer su posición en la seguridad cibernética y la prevención de filtraciones de datos.

Conozca los diferentes tipos de pruebas de penetración y descubra qué tipo puede usar más:

Pruebas de penetración de red

Como sugiere el nombre, la prueba de penetración de la red tiene como objetivo identificar vulnerabilidades en su infraestructura de red, ya sea en las instalaciones o en un entorno de nube. Es una de las pruebas más comunes e importantes que se deben realizar para garantizar la seguridad de sus datos comerciales críticos.

Las pruebas de penetración de red cubren una amplia gama de comprobaciones, incluidas configuraciones inseguras, vulnerabilidades de cifrado y parches de seguridad faltantes, para identificar los pasos que un hacker podría tomar para atacar su organización. Los profesionales de seguridad a menudo dividen esta prueba en dos perspectivas diferentes: externa e interna.

Penetración externa Las pruebas implican buscar vulnerabilidades que podrían ser aprovechadas por cualquier atacante con acceso a Internet. En este escenario, los evaluadores de penetración intentan obtener acceso a sus sistemas y datos comerciales críticos para ver cómo un atacante podría apuntar a su organización sin ningún acceso o conocimiento previo. Puede imaginar esta prueba como realizada desde la perspectiva de un «forastero».

Comparado, penetración interna la prueba se refiere a probar su entorno empresarial interno. Este tipo de prueba tiene en cuenta escenarios en los que un atacante ha logrado obtener un soporte inicial en su red corporativa, como explotar una vulnerabilidad en uno de sus sistemas de Internet o usar ingeniería social. En este caso, la prueba se realiza desde la perspectiva de «personas internas» para encontrar una forma de robar información confidencial o interrumpir el funcionamiento de la organización.

En general, las debilidades externas se consideran una amenaza más grave que las internas. Primero, el hacker debe superar una barrera de seguridad externa antes de acceder a sus redes internas y cambiar a otros sistemas. Si aún no ha realizado ningún tipo de prueba de penetración, una prueba externa suele ser el mejor lugar para comenzar, ya que es la forma más fácil para que los atacantes lleguen al perímetro. Si tiene vulnerabilidades triviales en su infraestructura conectada a Internet, los piratas informáticos comenzarán allí.

Pruebas de penetración de aplicaciones web

Las pruebas de penetración de aplicaciones web intentan identificar vulnerabilidades en sitios web y aplicaciones web, como plataformas de comercio electrónico, sistemas de gestión de contenido y software de gestión de relaciones con los clientes. Este tipo de prueba se ocupa de comprobar la seguridad de toda la aplicación web, incluida su lógica básica y sus propias funciones, para evitar la corrupción de datos.

Las vulnerabilidades comunes identificadas durante una prueba de penetración de aplicaciones web incluyen la incrustación de bases de datos, las secuencias de comandos entre sitios (XSS) y la autenticación no funcional. Si está interesado en obtener más información sobre los diferentes tipos de debilidades de las aplicaciones web, su gravedad y cómo puede prevenirlas, el Proyecto de seguridad de aplicaciones web abiertas (OWASP) Top 10 es un excelente lugar para comenzar. Cada pocos años, OWASP publica información sobre los errores de aplicaciones web más comunes y peligrosos, y basa sus hallazgos en datos recopilados de miles de aplicaciones.

Dado el predominio de las aplicaciones web en las organizaciones modernas y la valiosa información que transmiten y almacenan, no sorprende que sean un objetivo atractivo para los ciberdelincuentes. Según el «Informe de investigaciones de violación de datos de 2021» de Verizon, la proporción de incidentes relacionados con activos de aplicaciones web alcanzó casi el 50 %. Por esta razón, las organizaciones que desarrollan o administran sus propias aplicaciones de Internet deben considerar cuidadosamente realizar pruebas de penetración de aplicaciones web.

Pruebas de penetración automatizadas

Comprensiblemente, las pruebas de penetración pueden ser costosas y poco frecuentes (solo una o dos veces al año), y muchas personas naturalmente se preguntan si las pruebas de penetración automatizadas son factibles.

Aunque no es posible automatizar por completo la prueba de penetración (porque siempre habrá un elemento de trabajo manual realizado por profesionales calificados), es igualmente imposible que las personas verifiquen manualmente todas las vulnerabilidades que existen, simplemente hay demasiadas. Aquí viene el escaneo de vulnerabilidades, puede usar estas herramientas para: programar escaneos; hazte la prueba rápidamente para detectar miles de vulnerabilidades; y se le informará de sus resultados en varios canales y formatos. No es sorprendente que los escáneres de vulnerabilidades sean una parte crítica del kit de herramientas de prueba de penetración.

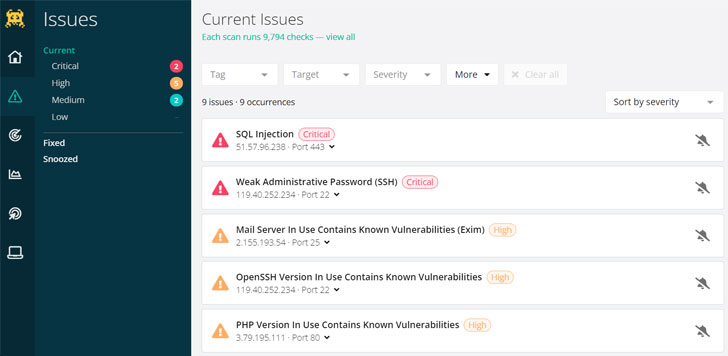

Una de esas herramientas que puede explorar es Intruso. Ofrece escaneo de seguridad automático, que está diseñado para ser simple y rápido, por lo que puede configurarlo y protegerlo en poco tiempo o casi de inmediato. Intruder incluye Emerging Threat Scans, que analiza de forma proactiva sus sistemas en busca de vulnerabilidades recién descubiertas a medida que se detectan.

No tiene que ser una prueba de penetración completamente automatizada, pero definitivamente es como tener un probador de penetración automatizado que monitorea sus sistemas. Cuando combina el escaneo continuo de vulnerabilidades con una prueba de penetración anual, puede estar seguro de que sus sistemas están cubiertos por un programa de seguridad cibernética sólido y completo.

|

| El intruso separa automáticamente los resultados puramente informativos de los problemas solucionables, lo que ahorra tiempo a los equipos técnicos en el análisis de los resultados del escaneo. |

Si desea ver la herramienta automática en acción, puede probar los planes Pro de Intruder Prueba gratuita de 30 días.

En comparación con los tipos de pruebas de penetración descritos anteriormente, que se centran en encontrar debilidades en la tecnología, la ingeniería social intenta poner en peligro la seguridad de una organización mediante el uso de la psicología humana. Puede tomar varias formas y se puede realizar de forma remota, por ejemplo, intentando obtener información confidencial de los usuarios a través de correos electrónicos de phishing o llamadas telefónicas, o en el sitio, en cuyo caso el probador de penetración intentará obtener acceso al dispositivo físico. En todos los casos, el propósito de esta prueba de penetración es manipular a las personas, generalmente empleados de la empresa, para proporcionar información valiosa.

El éxito de la prueba de penetración de la ingeniería social depende en gran medida de la información recopilada en la fase de «encuesta», que implica encuestar a personas u organizaciones seleccionadas utilizando inteligencia de fuente abierta (OSINT) disponible públicamente. Después de crear una imagen más precisa de su objetivo, el probador de penetración puede usar la información encontrada para crear una estrategia de ataque personalizada.

Uno de los ataques más comunes en ingeniería social es un ataque de phishing, generalmente enviado por correo electrónico. Al realizar un ataque de phishing, el probador de penetración no necesariamente se detiene cuando un empleado desprevenido hace clic en un enlace malicioso, sino que puede ir más allá e intentar robar las credenciales del usuario y obtener acceso a la computadora portátil del empleado. Dichos ataques pueden ser extremadamente exitosos, especialmente cuando los realizan probadores de penetración experimentados.

Las pruebas de penetración de ingeniería social no están tan extendidas como las pruebas de redes o aplicaciones web. Sin embargo, si su organización ya está realizando una capacitación regular de concientización sobre seguridad, realizar una prueba de ingeniería social especializada puede ser una gran adición a su arsenal para identificar y abordar problemas de seguridad en sus operaciones.

Equipo rojo

Esta técnica avanzada tiene su origen en los ejercicios militares. Está diseñado para desafiar la seguridad, los procesos, las políticas y los planes de una organización al aceptar un pensamiento hostil. Por el contrario, el equipo azul, también conocido como «seguridad defensiva», implica detectar y resistir los ataques tanto del equipo rojo como de los oponentes reales.

Red Teaming combina dominios digitales, sociales y físicos para implementar escenarios de ataque complejos en el mundo real. Como tal, Red Teaming puede considerarse una operación diferente de las pruebas de penetración, pero debido a que sus tareas incluyen todos los tipos de pruebas de penetración descritas anteriormente, pensamos que valía la pena mencionarlas en este artículo.

El objetivo de la prueba de penetración estándar es encontrar tantas vulnerabilidades como sea posible en un período de tiempo determinado. El aliento de esta prueba está naturalmente limitado por el alcance del trabajo; pero los adversarios reales no tienen las restricciones artificiales que deben seguir. Como resultado, aunque una organización realice regularmente pruebas de penetración y análisis de vulnerabilidades, aún puede estar expuesta a ataques más sofisticados, como la ingeniería social y las vulnerabilidades de la red interna. Aquí es donde entra en juego Red Teaming. Evalúa el entorno de la organización como un todo y comprende cómo todas las partes trabajan juntas. Luego utiliza el pensamiento crítico para descubrir nuevas vulnerabilidades que los atacantes pueden explotar y ayuda a la organización a evaluar su respuesta a los ataques del mundo real.

En comparación con una prueba de penetración estándar, que dura varios días o semanas, la evaluación del equipo rojo generalmente lleva mucho más tiempo, en algunos casos, varios meses. Debido a su naturaleza compleja, esta es una operación relativamente rara, generalmente llevada a cabo por organizaciones más grandes o contratistas gubernamentales con programas de seguridad bien establecidos.

para cerrarlo

Las pruebas de penetración son una disciplina amplia que abarca una variedad de técnicas, por lo que es importante comprender los riesgos relativos que enfrenta su organización para seleccionar el tipo más apropiado. Si aún no está seguro de qué tipo de prueba es adecuada para su organización, puede comunicarse con un equipo de probadores de penetración de Intruder experimentados que podrán ayudarlo.

sobre el extraterrestre

Intruder es una empresa internacional de ciberseguridad que ayuda a las organizaciones a reducir sus amenazas cibernéticas al proporcionar una solución de escaneo de vulnerabilidades fácil. Al ofrecer controles de seguridad de última generación, monitoreo continuo y una plataforma fácil de usar, Intruder protege a las empresas de todos los tamaños de los piratas informáticos.

Visita su sitio web Para obtener más información sobre Intruder y probar su escáner de vulnerabilidades en línea de forma gratuita.