Un actor de amenazas con motivación financiera conocido por sus campañas de distribución de malware ha desarrollado sus tácticas para centrarse en el ransomware y la extorsión.

Según el equipo de inteligencia de amenazas Mandiant de FireEye, el colectivo, conocido como FIN11, se ha involucrado en un patrón de campañas de delitos cibernéticos al menos desde 2016 que implica monetizar su acceso a las redes de las organizaciones, además de implementar malware de punto de venta (POS). dirigido a los sectores financiero, minorista, de restaurantes y farmacéutico.

«Las intrusiones recientes de FIN11 han llevado más comúnmente al robo de datos, la extorsión y la interrupción de las redes de las víctimas a través de la distribución del ransomware CLOP», dijo Mandiant.

Aunque las actividades de FIN11 en el pasado han estado vinculadas a malware como FlawedAmmyy, FRIENDSPEAK y MIXLABEL, Mandiant observa una superposición significativa en los TTP con otro grupo de amenazas que los investigadores de seguridad cibernética llaman TA505, que está detrás del infame troyano bancario Dridex y el ransomware Locky que se entrega a través de campañas malspam a través de la botnet Necurs.

Vale la pena señalar que Microsoft orquestó el desmantelamiento de la botnet Necurs a principios de marzo en un intento de evitar que los operadores registraran nuevos dominios para ejecutar más ataques en el futuro.

Campañas de Malspam de Gran Volumen

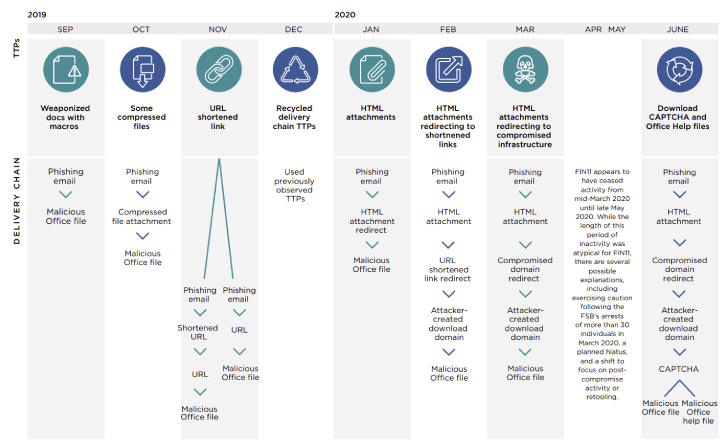

FIN11, además de aprovechar un mecanismo de distribución de correo electrónico malicioso de gran volumen, ha ampliado su orientación a señuelos en idiomas nativos junto con información manipulada del remitente de correo electrónico, como nombres para mostrar de correo electrónico falsificados y direcciones de remitentes de correo electrónico, para que los mensajes parezcan más legítimos, con una fuerte inclinación a atacar a las organizaciones alemanas en sus campañas de 2020.

Por ejemplo, el adversario desencadenó una campaña de correo electrónico con asuntos de correo electrónico como «informe de investigación N-[five-digit number]»y» accidente de laboratorio «en enero de 2020, seguido de una segunda ola en marzo utilizando correos electrónicos de phishing con el asunto»[pharmaceutical company name] Hoja de cálculo de facturación YTD de 2020».

«Las campañas de distribución de correo electrónico de alto volumen de FIN11 han evolucionado continuamente a lo largo de la historia del grupo», dijo Andy Moore, analista técnico senior de Mandiant Threat Intelligence, a The Hacker News por correo electrónico.

«Aunque no hemos verificado la conexión de forma independiente, hay informes públicos sustanciales que sugieren que hasta algún momento de 2018, FIN11 dependía en gran medida de la red de bots Necurs para la distribución de malware. En particular, el tiempo de inactividad observado de la red de bots Necurs se ha correspondido directamente con pausas en la actividad atribuimos a FIN11».

De hecho, según la investigación de Mandiant, las operaciones de FIN11 parecen haber cesado por completo desde mediados de marzo de 2020 hasta finales de mayo de 2020, antes de reanudarse en junio a través de correos electrónicos de phishing que contenían archivos adjuntos HTML maliciosos para entregar archivos maliciosos de Microsoft Office.

Los archivos de Office, a su vez, hicieron uso de macros para obtener el cuentagotas MINEDOOR y el descargador FRIENDSPEAK, que luego enviaron la puerta trasera MIXLABEL al dispositivo infectado.

Un cambio a la extorsión híbrida

Sin embargo, en los últimos meses, los esfuerzos de monetización de FIN11 han dado como resultado que varias organizaciones se infecten con el ransomware CLOP, además de recurrir a ataques de extorsión híbridos, que combinan ransomware con robo de datos, en un intento por obligar a las empresas a aceptar pagos de extorsión que van desde unos pocos cientos de miles de dólares hasta 10 millones de dólares.

«La monetización de intrusiones de FIN11 a través de ransomware y extorsión sigue una tendencia más amplia entre los actores motivados financieramente», dijo Moore.

«Las estrategias de monetización que históricamente han sido más comunes, como la implementación de malware en el punto de venta, limitan a los delincuentes a atacar a las víctimas en ciertas industrias, el uso de la distribución de ransomware puede permitir que los actores se beneficien de una intrusión en la red de casi cualquier organización.

Esa flexibilidad, en combinación con informes cada vez más frecuentes de pagos de rescates que se disparan, lo convierte en un esquema extremadamente atractivo para actores motivados financieramente”, agregó.

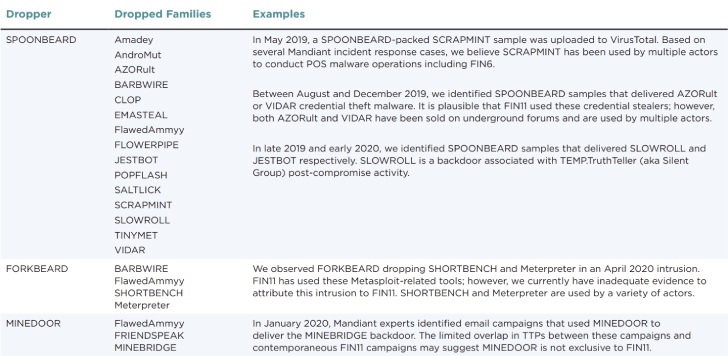

Además, se supone que FIN11 hizo uso de una amplia variedad de herramientas (por ejemplo, FORKBEARD, SPOONBEARD y MINEDOOR) compradas en foros clandestinos, lo que dificultó la atribución o fusionó accidentalmente actividades de dos grupos dispares en función de TTP similares o indicadores de compromiso.

Un actor de probable origen CIS

En cuanto a las raíces de FIN11, Mandiant afirmó con «moderada confianza» que el grupo opera fuera de la Comunidad de Estados Independientes (CEI) debido a la presencia de metadatos de archivos en idioma ruso, la evitación de despliegues de CLOP en países de la CEI y el dramático caída en actividad coincidiendo con el Año Nuevo ruso y el período de vacaciones de Navidad ortodoxa entre el 1 y el 8 de enero.

«Salvo algún tipo de interrupción en sus operaciones, es muy probable que FIN11 continúe atacando a las organizaciones con el objetivo de implementar ransomware y robar datos para utilizarlos con fines de extorsión», dijo Moore.

«Dado que el grupo ha actualizado regularmente sus TTP para evadir las detecciones y aumentar la efectividad de sus campañas, también es probable que estos cambios incrementales continúen. Sin embargo, a pesar de estos cambios, las campañas recientes de FIN11 se han basado constantemente en el uso de macros integradas en documentos maliciosos de Office para entregar sus cargas útiles».

«Junto con otras mejores prácticas de seguridad, las organizaciones pueden minimizar el riesgo de verse comprometidas por FIN11 al capacitar a los usuarios para identificar correos electrónicos de phishing, deshabilitar las macros de Office e implementar detecciones para el descargador FRIENDSPEAK».