La implementación adecuada de una estrategia de seguridad cibernética efectiva puede ser un desafío y, a menudo, implica muchas capas de seguridad. Parte de una estrategia de seguridad sólida es realizar lo que se conoce como una prueba de penetración. La Prueba de Penetración ayuda a detectar vulnerabilidades y vulnerabilidades en sus defensas de seguridad antes de que sean descubiertas por los villanos. También pueden ayudar a verificar las acciones correctivas y las soluciones implementadas para abordar las vulnerabilidades previamente identificadas.

Echemos un vistazo más de cerca a la prueba de penetración. ¿Qué es parte de la prueba de penetración? ¿Cómo se implementan y por quién? ¿Qué pasos se deben tomar después de la prueba de penetración?

Resumen

¿Qué es una prueba de penetración?

1 – Ciberataque simulado

El test de penetración es un ciberataque simulado a su empresa a todos los efectos prácticos. Sin embargo, los «chicos buenos» lo hacen. Una fuente externa a menudo realiza una prueba de penetración, ya sea una empresa de consultoría de seguridad de terceros u otra entidad de seguridad. Los consultores de seguridad generalmente tienen experiencia en seguridad y se adhieren constantemente a las tácticas y técnicas utilizadas por los actores de amenazas de hoy.

2 – Arreglado de antemano

Las pruebas de penetración se organizan con el asesor de seguridad con días o semanas de anticipación. La prueba de penetración generalmente se solicita antes de que pueda comprender el alcance de la prueba de penetración. Las pruebas de penetración pueden ser generales o pueden centrarse en un área o tecnología específica para realizar pruebas más detalladas. Al organizar una prueba de penetración, una llamada de alcance lo ayudará a conocer los detalles de la prueba de penetración y el rango de vulnerabilidades probadas.

3 – Establecer pautas para evitar la interrupción de actividades comerciales críticas

Al estresar la infraestructura de producción, siempre existe la posibilidad de causar problemas con las actividades críticas de producción. Entonces, si bien es una buena idea usar una prueba de penetración para probar su infraestructura de producción y asegurarse de que se encuentren todas las posibles vulnerabilidades de ciberseguridad, también es una buena idea establecer límites. Por ejemplo, puede ser necesario un período de «apagón», durante el cual no habrá pruebas de penetración disruptivas ni actividades disruptivas.

4 – Establecer objetivos de seguridad cibernética para la prueba de penetración

Hay varias razones para realizar una prueba de penetración. Estos pueden variar desde requisitos de cumplimiento, fortalecimiento general de la seguridad cibernética, niveles básicos de seguridad, verificación de cambios de seguridad o nuevas implementaciones de seguridad cibernética, y más.

La empresa de pruebas de penetración generalmente recopila la información necesaria para la prueba de penetración. Esta información puede incluir nombres de red, recursos, cuentas de usuario relevantes y otra información necesaria para simular flujos de trabajo diarios de rutina. Estos se utilizan para validar las medidas de seguridad, la posible escalada de permisos, los controles de ciberseguridad débiles y otras tareas de detección.

5 – Fase de prueba de pluma

Las fases de la prueba de penetración pueden incluir, entre otras, las siguientes:

- Descripción del puesto, reconocimiento – Se determinan los objetivos y el alcance del pen test y se realiza un reconocimiento inicial

- Prueba de pluma automática – Los escáneres automáticos y otras herramientas se pueden usar primero para encontrar puertos abiertos, vulnerabilidades y otras vulnerabilidades

- Prueba de pluma manual – Los especialistas pueden realizar manualmente ciertos ataques contra tecnologías y sistemas conocidos.

- Explotación de vulnerabilidades – Si se encuentra una vulnerabilidad, se evaluará el alcance de la vulnerabilidad. ¿Qué tan lejos está la vulnerabilidad? ¿Qué es la criticidad?

- Análisis e informe – Los evaluadores de penetración generalmente proporcionarán un análisis de los resultados de la prueba de penetración y clasificarán la criticidad de las vulnerabilidades encontradas. Una vez que se analizan, el informe generalmente se incluye en la salida de prueba de la pluma.

Empresas de pruebas de penetración mejor calificadas

Según Cybersecurity Ventures, estas empresas brindan los servicios de pruebas de penetración mejor calificados:

Busque empresas de pruebas acreditadas con resultados sólidos que sean consistentes con su negocio.

Pasos a seguir después de la prueba de penetración

1 – Considere y verifique los resultados de la prueba de penetración

Por lo general, una de las salidas con una prueba de penetración es un informe detallado de cualquier hallazgo en el entorno. Estos informes brindan a las empresas la información que necesitan para avanzar con las correcciones necesarias para cerrar brechas de seguridad importantes o críticas. También ayuda a las empresas a fortalecer su posición general en ciberseguridad.

Además, dado que muchas reglamentaciones de cumplimiento exigen prueba de pruebas de penetración, la entrega del informe de prueba de penetración proporciona la documentación necesaria para las auditorías de cumplimiento, si es necesario.

Los resultados de la prueba de penetración en última instancia brindan a las organizaciones la información que necesitan para garantizar que cualquier grieta en su armadura de seguridad cibernética se aborde con las medidas adecuadas y, cuando sea necesario, con soluciones de seguridad cibernética. Además, si esta es la primera prueba de penetración que se realiza en la organización, ayuda a determinar el nivel básico de seguridad, que es el punto de partida para la mejora. Cada prueba de penetración posterior puede medir el progreso en la mejora de la seguridad general.

2 – Hallazgos correctivos de la prueba de penetración

Los resultados de las pruebas de penetración generalmente se priorizan en función de la criticidad o la probabilidad de explotación de la vulnerabilidad descubierta. Sin embargo, también es aconsejable que las empresas examinen los efectos potenciales del uso indebido exitoso en los negocios. En otras palabras, ¿qué tan grave sería para la sociedad si se explotara cierta vulnerabilidad? ¿Qué sistemas se verían afectados? ¿Cómo se verá afectada la continuidad del negocio?

Las empresas pueden usar la priorización de cualquier hallazgo de seguridad en el informe de prueba de penetración para priorizar la corrección de vulnerabilidades. Sin embargo, la cantidad y la gravedad de los resultados de la prueba de penetración pueden afectar el tiempo necesario para corregir los resultados.

3 – Repita el procedimiento

La ciberseguridad está en constante cambio. Todos los días surgen nuevas amenazas y riesgos. Como resultado, el fortalecimiento de la ciberseguridad y la postura nunca termina. La prueba de penetración es parte del proceso general necesario para continuar buscando vulnerabilidades en el entorno. La programación de pruebas de penetración regulares en el entorno le permite obtener una descripción general de las nuevas vulnerabilidades o los nuevos hallazgos que pueden no haber existido cuando se realizó la última prueba de penetración.

El proceso se repite una y otra vez con cada prueba de penetración. Las empresas priorizan los hallazgos, aprenden de ellos y resuelven problemas en función de la criticidad y la importancia. Las pruebas de penetración periódicas ayudan a garantizar que la seguridad cibernética no sea una idea adicional, sino una parte normal del proceso general de evaluación de riesgos.

Credenciales y pruebas de pluma

Las empresas de pruebas de penetración a menudo requieren credenciales válidas para acceder a su entorno. Puede incluir recursos delegados. ¿Por qué? Ayuda a arrojar luz sobre cualquier posible acceso a datos que no deberían tener u otros riesgos. En segundo lugar, los atacantes suelen atacar el entorno con credenciales legítimas.

De hecho, según IBM Cost of a Data Breach Report 2021:

Las credenciales rotas fueron el vector más común del ataque inicial, que fue responsable del 20 % de las violaciones.

También les lleva más tiempo identificar e incluir:

La mayor cantidad de días antes de que se identificaran las infracciones causadas por datos de inicio de sesión robados o rotos se identificó en promedio (250) e interceptó (91), en promedio un total de 341 días..

Hoy en día, las empresas deben tener políticas de contraseñas seguras para ayudar a protegerlas de contraseñas débiles o usadas en exceso y para proteger activamente su entorno de contraseñas rotas. ¿Cómo se puede hacer esto de manera efectiva?

Specops Password Policy proporciona sólidas políticas de contraseñas de Active Directory, lo que permite a las organizaciones ampliar las opciones de políticas de contraseñas de Active Directory mucho más allá de lo que se incluye de forma predeterminada. Además con Specops Protección de contraseña rota, las organizaciones reciben protección continua contra contraseñas rotas, lo que ayuda a las empresas a protegerse de los usuarios finales con contraseñas que se encuentran en las listas de contraseñas.

Specops Breached Password Protection también protege contra contraseñas recién descubiertas mediante el uso de fuerza bruta o rociado de contraseñas. Specops integra contraseñas rotas recién descubiertas en el módulo de Protección de contraseñas violadas a través de su red de trampas en todo el mundo, que capturan datos de telemetría para contraseñas rotas. Los datos recopilados se utilizan para mejorar la protección contra la violación de contraseña proporcionada por la Política de contraseñas de Specops.

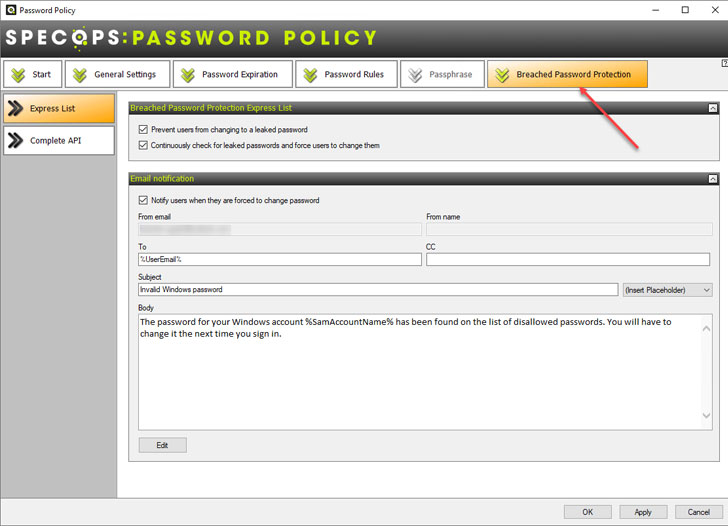

La lista de infracciones de contraseña rápida puede:

- Impedir que los usuarios cambien a una contraseña filtrada

- Mantenga un registro de las contraseñas y obligue a los usuarios a cambiarlas

- Notificar a los usuarios si se descifran las contraseñas y deben cambiar su contraseña

|

| Specops ha violado la protección de contraseña |

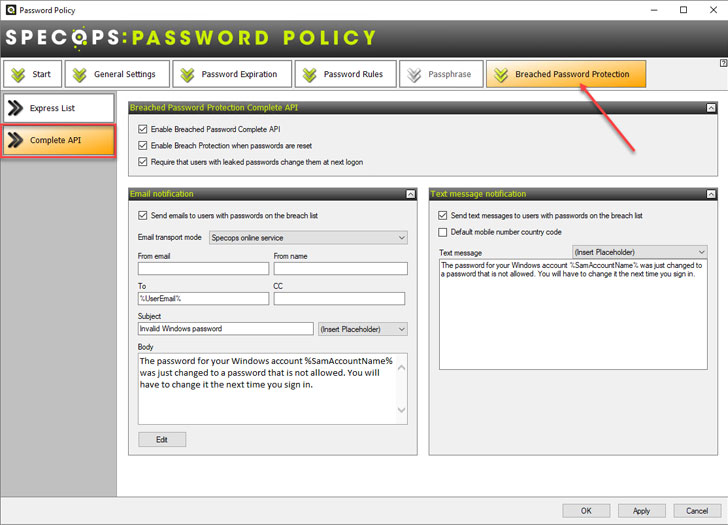

Además de Express List, Specops Complete API proporciona características adicionales.

|

| API completa de protección de contraseña violada de Specops |

Como muestran a menudo las pruebas por pluma, el acceso delegado puede tener más permisos de los necesarios o acceder a datos que no deberían. Además de garantizar el acceso con menos privilegios para los usuarios, las organizaciones deben proteger las contraseñas en el entorno con políticas de contraseñas sólidas y descifrado de contraseñas. Obtenga más información sobre la política de contraseñas de Specops y cómo puede mejorar la protección de contraseñas de Active Directory en su entorno.