Los investigadores de seguridad cibernética han detectado un tipo raro de malware potencialmente peligroso que se dirige al proceso de arranque de una máquina para eliminar malware persistente.

La campaña involucró el uso de un UEFI (o interfaz de firmware extensible unificada) comprometido que contenía un implante malicioso, lo que lo convierte en el segundo caso público conocido en el que se ha utilizado un rootkit UEFI en la naturaleza.

Según Kaspersky, las imágenes del firmware falso de UEFI se modificaron para incorporar varios módulos maliciosos, que luego se usaron para colocar malware en las máquinas de las víctimas en una serie de ataques cibernéticos dirigidos contra diplomáticos y miembros de una ONG de África, Asia y Europa.

Llamando al marco de malware »MosaicRegresorLos investigadores de Kaspersky Mark Lechtik, Igor Kuznetsov y Yury Parshin dijeron que un análisis de telemetría reveló varias docenas de víctimas entre 2017 y 2019, todas las cuales tenían vínculos con Corea del Norte.

UEFI es una interfaz de firmware y un reemplazo para BIOS que mejora la seguridad, asegurando que ningún malware haya manipulado el proceso de arranque. Debido a que UEFI facilita la carga del propio sistema operativo, dichas infecciones son resistentes a la reinstalación del sistema operativo o al reemplazo del disco duro.

«El firmware UEFI es un mecanismo perfecto de almacenamiento persistente de malware», dijo Kaspersky. «Un atacante sofisticado puede modificar el firmware para que implemente un código malicioso que se ejecutará después de que se cargue el sistema operativo».

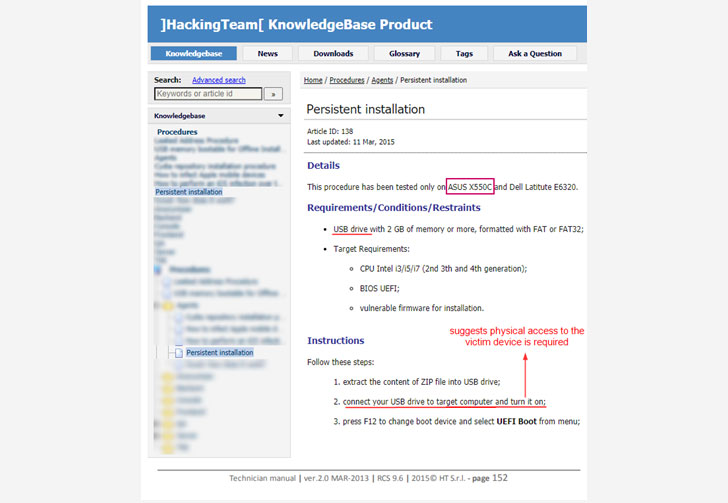

Eso es exactamente lo que parece haber hecho este actor de amenazas. Aunque el vector de infección exacto empleado para sobrescribir el firmware original sigue siendo desconocido en esta etapa, un manual filtrado sugiere que el malware puede haberse implementado a través del acceso físico a la máquina de la víctima.

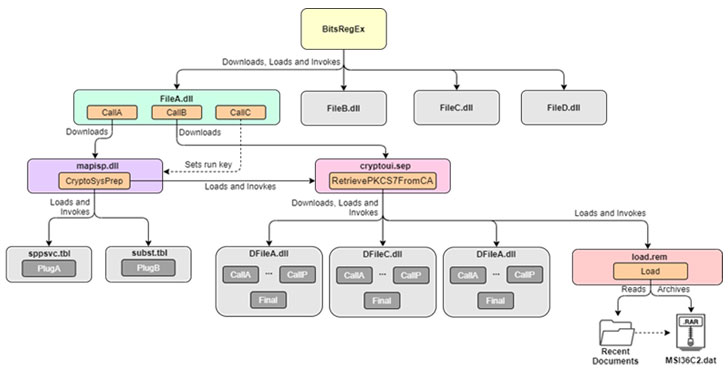

El nuevo malware UEFI es una versión personalizada del bootkit VectorEDK de Hacking Team, que se filtró en 2015 y desde entonces está disponible en línea. Se utiliza para plantar una segunda carga útil, llamada MosaicRegressor, «un marco modular y de varias etapas destinado al espionaje y la recopilación de datos» que consta de descargadores adicionales para obtener y ejecutar componentes secundarios.

Los descargadores, a su vez, se ponen en contacto con el servidor de comando y control (C2) para obtener archivos DLL de la siguiente etapa con el fin de ejecutar comandos específicos, cuyos resultados se exportan al servidor C2 o se reenvían a una dirección de correo de «retroalimentación». desde donde los atacantes pueden recopilar los datos acumulados.

Las cargas útiles se transfieren de diversas formas, incluso a través de mensajes de correo electrónico desde buzones («mail.ru») codificados en el binario del malware.

En algunos casos, sin embargo, el malware se entregó a algunas de las víctimas a través de correos electrónicos de phishing con documentos de señuelo incrustados («0612.doc») escritos en ruso que pretendían discutir eventos relacionados con Corea del Norte.

Con respecto a la identidad del actor de amenazas detrás de MosaicRegressor, Kaspersky dijo que encontró varias pistas a nivel de código que indican que estaban escritas en chino o coreano y notó el uso del arma RTF Royal Road (8.t), que se ha vinculado a múltiples grupos de amenazas chinos en el pasado.

Por último, Kaspersky encontró una dirección C2 en una de las variantes de MosaicRegressor que se han observado en relación con grupos de piratas informáticos chinos ampliamente conocidos como Winnti (también conocido como APT41).

«Los ataques […] demostrar hasta dónde puede llegar un actor para obtener el más alto nivel de persistencia en una máquina víctima «, concluyó Kaspersky.

«Es muy poco común ver firmware UEFI comprometido en la naturaleza, generalmente debido a la baja visibilidad de los ataques al firmware, las medidas avanzadas requeridas para implementarlo en el chip flash SPI de un objetivo y las altas apuestas de quemar un conjunto de herramientas o activos sensibles cuando haciéndolo. «