Los investigadores de seguridad cibernética revelaron hoy un nuevo tipo de puerta trasera modular que apunta al software de administración de restaurantes de punto de venta (POS) de Oracle en un intento de robar información de pago confidencial almacenada en los dispositivos.

La puerta trasera, denominada «ModPipe», afecta los sistemas POS Oracle MICROS Restaurant Enterprise Series (RES) 3700, un paquete de software ampliamente utilizado en restaurantes y establecimientos de hostelería para manejar de manera eficiente la gestión de POS, inventario y mano de obra. La mayoría de los objetivos identificados se encuentran principalmente en los EE. UU.

«Lo que distingue a la puerta trasera son sus módulos descargables y sus capacidades, ya que contiene un algoritmo personalizado diseñado para recopilar contraseñas de la base de datos de POS RES 3700 al descifrarlas de los valores del registro de Windows», dijeron los investigadores de ESET en un análisis.

«Las credenciales extraídas permiten a los operadores de ModPipe acceder al contenido de la base de datos, incluidas varias definiciones y configuraciones, tablas de estado e información sobre transacciones de POS».

Vale la pena señalar que los detalles como los números de tarjetas de crédito y las fechas de vencimiento están protegidos por barreras de encriptación en RES 3700, lo que limita la cantidad de información valiosa viable para un uso indebido adicional, aunque los investigadores postulan que el autor de los ataques podría estar en posesión de un segundo módulo descargable para descifrar el contenido de la base de datos.

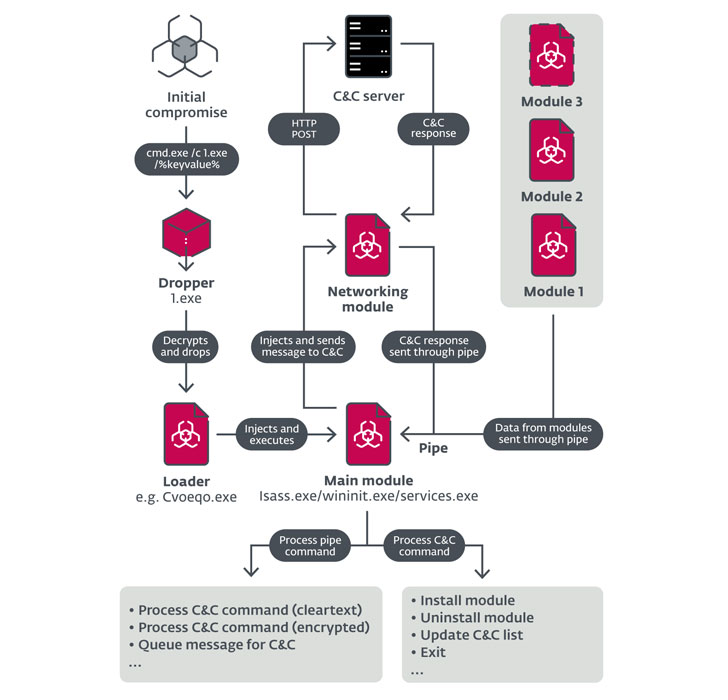

La infraestructura ModPipe consta de un cuentagotas inicial que se usa para instalar un cargador persistente, que luego desempaqueta y carga la carga útil de la siguiente etapa: el módulo de malware principal que se usa para establecer comunicaciones con otros módulos «descargables» y el comando y control ( C2) servidor a través de un módulo de red independiente.

El principal de los módulos descargables incluye «GetMicInfo», un componente que puede interceptar y descifrar contraseñas de bases de datos utilizando un algoritmo especial, que los investigadores de ESET teorizan que podría haberse implementado mediante ingeniería inversa de las bibliotecas criptográficas o haciendo uso de los detalles de implementación de cifrado obtenidos. a raíz de una violación de datos en la división MICROS POS de Oracle en 2016.

Un segundo módulo llamado «ModScan 2.20» se dedica a recopilar información adicional sobre el sistema POS instalado (por ejemplo, versión, datos del servidor de la base de datos), mientras que otro módulo con el nombre de «Proclist» recopila detalles sobre los procesos que se están ejecutando actualmente.

«La arquitectura, los módulos y sus capacidades de ModPipe también indican que sus escritores tienen un amplio conocimiento del software POS RES 3700 objetivo», dijeron los investigadores. «La competencia de los operadores podría derivarse de múltiples escenarios, incluido el robo y la ingeniería inversa del producto de software patentado, el mal uso de sus partes filtradas o la compra de código de un mercado clandestino».

Se recomienda a las empresas del sector de la hostelería que utilizan el POS RES 3700 que actualicen a la última versión del software, así como que utilicen dispositivos que ejecuten versiones actualizadas del sistema operativo subyacente.