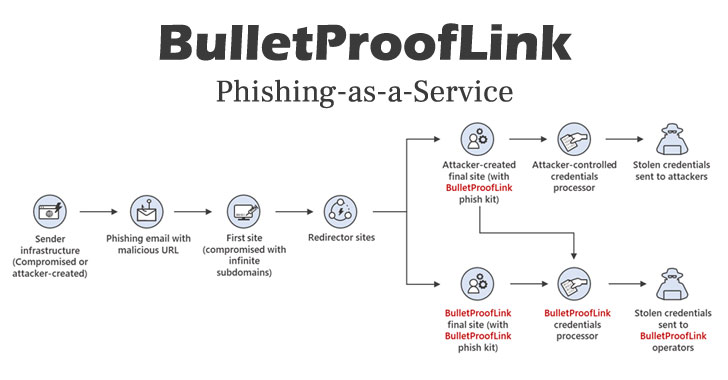

Microsoft ha abierto la tapadera de una operación de phishing como servicio (PHaaS) a gran escala que vende kits de phishing y plantillas de correo electrónico, además de proporcionar alojamiento y servicios automatizados a bajo costo, lo que permite a los cibernautas comprar phishing. campañas e implementarlas con el mínimo esfuerzo.

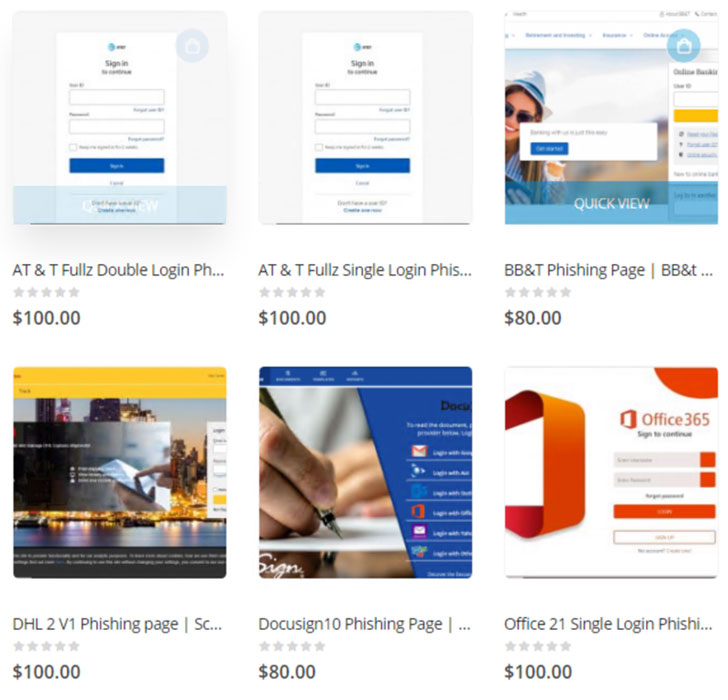

«Con más de 100 plantillas de phishing disponibles que imitan marcas y servicios conocidos, BulletProofLink es responsable de muchas de las campañas de phishing que afectan a las empresas hoy en día», dijo el equipo de Microsoft 365 Defender Threat Intelligence en un comunicado el martes.

BulletProofLink (sus operadores en varios sitios web, anuncios y otros materiales promocionales, también conocidos como BulletProftLink o Anthrax) es utilizado por varios grupos de atacantes en modelos comerciales basados en suscripciones únicas o mensuales, creando así un flujo constante de ingresos para sus operadores. . «

El gigante de la tecnología dijo que descubrió la operación durante una investigación sobre una campaña de phishing que utilizó la suite de phishing BulletProofLink en sitios controlados por atacantes o en sitios proporcionados por BulletProofLink como parte de su servicio. La existencia de la operación fue publicada por primera vez por OSINT Fans en octubre de 2020.

El phishing como servicio se diferencia de los kits de phishing tradicionales en que, a diferencia de estos últimos, que se venden como un pago único para acceder a archivos empaquetados que contienen una plantilla de phishing lista para usar, se basan en suscripción y rigen el modelo de software como servicio al tiempo que amplía las capacidades para incluir el alojamiento de sitios integrados, la entrega de correo electrónico y el robo de inicio de sesión.

BulletProofLink, que se cree que ha estado activo desde al menos 2018, es conocido por operar un portal en línea que anuncia su conjunto de herramientas por hasta $ 800 al mes y permite que las pandillas de ciberdelincuentes se registren y paguen por el servicio. Los clientes también pueden aprovechar un descuento del 10 % si eligen suscribirse a su boletín informativo, sin mencionar el pago de entre $ 80 y $ 100 por plantillas de credenciales de phishing que les permiten succionar los detalles de inicio de sesión de una víctima insospechada haciendo clic en un URL maliciosa en un correo electrónico. mensaje.

Es preocupante que las credenciales robadas no solo sean enviadas a los atacantes, sino también a los operadores de BulletProofLink mediante una técnica denominada “doble robo” en modo operandi, que refleja los ataques de doble chantaje que utilizan las bandas de ransomware.

«Para los kits de phishing, es trivial que los operadores incluyan una ubicación secundaria para las credenciales a las que deben enviarse y esperar que los compradores del kit de phishing no cambien el código para eliminarlo», dijeron los investigadores. «Esto se aplica a la suite de phishing BulletProofLink, y en los casos en que los atacantes que usaban el servicio recibieron credenciales y registros al final de la semana en lugar de hacer campaña ellos mismos, el operador de PhaaS mantuvo el control sobre todas las credenciales que revenden».