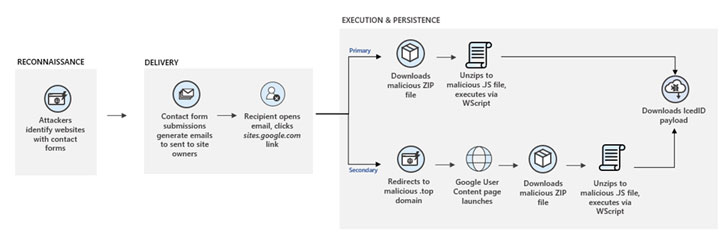

Microsoft ha advertido a las organizaciones sobre una campaña de ataque «única» que abusa de los formularios de contacto publicados en los sitios web para entregar enlaces maliciosos a las empresas a través de correos electrónicos que contienen amenazas legales falsas, en lo que es otro ejemplo de adversarios que abusan de la infraestructura legítima para montar campañas evasivas que eluden las protecciones de seguridad.

«Los correos electrónicos instruyen a los destinatarios a hacer clic en un enlace para revisar la supuesta evidencia detrás de sus acusaciones, pero en cambio conducen a la descarga de IcedID, un malware que roba información», dijo el equipo de inteligencia de amenazas de la compañía en un artículo publicado el viernes pasado.

IceID es un troyano bancario basado en Windows que se utiliza para el reconocimiento y la exfiltración de credenciales bancarias, junto con características que le permiten conectarse a un servidor remoto de comando y control (C2) para implementar cargas adicionales como ransomware y malware capaz de realizar operaciones manuales. -ataques en el teclado, robo de credenciales y movimiento lateral a través de las redes afectadas.

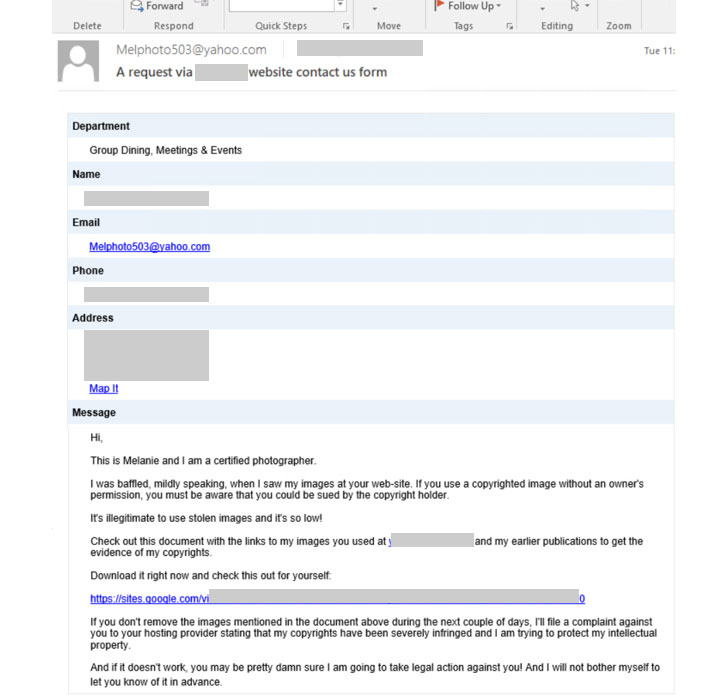

Los investigadores de Microsoft dijeron que los atacantes podrían haber usado una herramienta automatizada para entregar los correos electrónicos al abusar de los formularios de contacto de las empresas mientras eludían las protecciones CAPTCHA. Los mismos correos electrónicos emplean amenazas legales para intimidar a las víctimas, alegando que los destinatarios «presuntamente usaron sus imágenes o ilustraciones sin su consentimiento, y que se emprenderán acciones legales contra ellos».

Al invocar un sentido de urgencia, la idea es llevar a la víctima a revelar información confidencial, hacer clic en un enlace incompleto o abrir un archivo malicioso. En esta cadena de infección, hay un enlace a una página de sites.google.com, que requiere que los usuarios inicien sesión con sus credenciales de Google, después de lo cual se descarga automáticamente un archivo ZIP.

El archivo ZIP contiene un archivo JavaScript muy ofuscado que descarga el malware IcedID. Además, el código malicioso tiene la capacidad de descargar implantes secundarios como Cobalt Strike, lo que podría poner en mayor riesgo a las víctimas afectadas.

A pesar de la nueva ruta de intrusión, los ataques son otra señal de cómo los actores de amenazas modifican constantemente sus tácticas de ingeniería social para atacar a las empresas con la intención de distribuir malware mientras evaden la detección.

«Los escenarios […] ofrecen una visión seria de cómo han crecido las técnicas sofisticadas de los atacantes, al tiempo que mantienen el objetivo de entregar cargas peligrosas de malware como IcedID «, dijeron los investigadores». Su uso de formularios de envío es notable porque los correos electrónicos no tienen las marcas típicas de mensajes maliciosos y aparentemente legítimos».