Los investigadores de Google revelaron el jueves que encontraron un ataque a un pozo de agua a fines de agosto que explota el día cero ahora arreglado en el sistema operativo macOS y apunta a los medios de comunicación de Hong Kong y a un prominente sindicato y grupo político prodemocrático para proporcionar un nunca. -cabrestante trasero visto antes en máquinas comprometidas.

«Según nuestros hallazgos, creemos que este actor de amenazas es un grupo con buenos recursos, probablemente patrocinado por el estado, con acceso a su propio equipo de ingeniería de software basado en la calidad del código de carga útil», Erye, investigador de Google Threat Analysis Group (TAG). Hernández dijo en un informe.

Rastreada como CVE-2021-30869 (puntaje CVSS: 7.8), la vulnerabilidad se relaciona con una vulnerabilidad de tipo confusión que afecta el componente del kernel XNU que podría causar que una aplicación maliciosa ejecute código arbitrario con los privilegios más altos.

Apple originalmente abordó el problema de macOS Big Sur como parte de una actualización de seguridad enviada el 1 de febrero, seguida de una actualización separada de macOS Catalina el 23 de septiembre luego de los informes de vida silvestre: Gap. 234 días entre dos correcciones: un ejemplo destacado de cómo los actores de amenazas pueden explotar las inconsistencias al abordar las vulnerabilidades en diferentes versiones del sistema operativo para su beneficio.

Los ataques observados por TAG incluyeron una cadena de explotación que conectaba CVE-2021-1789, un error de ejecución remota de código en WebKit que se solucionó en febrero de 2021 y el mencionado CVE-2021-30869 para salir de la cuarentena de Safari y elevar los derechos. y descargar y ejecutar desde un servidor remoto una carga útil de segunda fase llamada «MACMA».

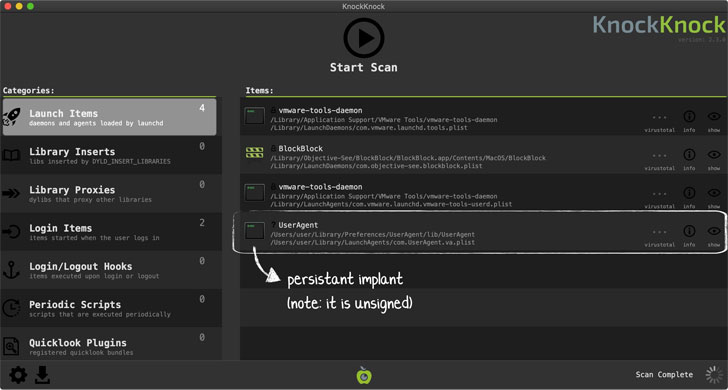

El malware previamente no documentado, un implante con todas las funciones, presenta una «ingeniería de software extensa» con la capacidad de grabar audio y pulsaciones de teclas, dispositivos de huellas digitales, captura de pantalla, descargar y cargar cualquier archivo y ejecutar comandos de terminal maliciosos, dijo Google TAG. Las muestras de puerta trasera cargadas en VirusTotal revelan que ninguno de los motores antimalware actualmente detecta archivos como maliciosos.

Según el investigador de seguridad Patrick Wardle, la variante 2019 de MACMA se disfraza como Adobe Flash Player, y el archivo binario muestra un mensaje de error chino después de la instalación, lo que indica que «el malware está dirigido a usuarios chinos» y que «esta versión de malware está diseñada para ser implementado utilizando métodos de ingeniería social «. La versión 2021, por otro lado, está diseñada para uso remoto.

Los sitios web que contenían código malicioso utilizado para manejar vulnerabilidades de un servidor controlado por un atacante también actuaron como una trampa para atacar a los usuarios de iOS, aunque utilizando una cadena diferente de vulnerabilidades enviadas al navegador de la víctima. El TAG de Google declaró que solo pudo recuperar la parte del flujo de infección donde se utilizó un error de intercambio (CVE-2019-8506) para obtener la ejecución del código en Safari.

Los indicadores adicionales de compromiso (IoC) asociados con la campaña están disponibles aquí.