Los operadores del troyano TrickBot están trabajando con un grupo de amenazas Shathak para distribuir sus productos, lo que finalmente conduce a la implementación del ransomware Conti en las computadoras infectadas.

«La implementación de TrickBot ha evolucionado a lo largo de los años, con las últimas versiones de TrickBot implementando capacidades de recuperación de malware», dijeron los analistas de seguridad de Cybereason Aleksandar Milenkoski y Eli Salem en un informe que analiza las recientes campañas de distribución de malware del grupo. «TrickBot ha jugado un papel importante en muchas campañas ofensivas dirigidas por varios actores de amenazas, desde ciberdelincuentes comunes hasta actores de estados-nación».

El último informe se basa en el informe IBM X-Force del mes pasado, que reveló la asociación de TrickBot con otras bandas de ciberdelincuentes, incluido Shathak, para proporcionar malware patentado. Shathak, también conocido como TA551, es un actor sofisticado de ciberdelincuencia que se dirige a los usuarios finales de todo el mundo y actúa como distribuidor de malware a través de archivos ZIP protegidos con contraseña que contienen macrodocumentos de oficina.

Gang TrickBot, conocido como ITG23 o Wizard Spider, también es responsable del desarrollo y mantenimiento del ransomware Conti, además de arrendar el acceso al software malicioso a los afiliados a través del modelo ransomware-as-a-service (RaaS).

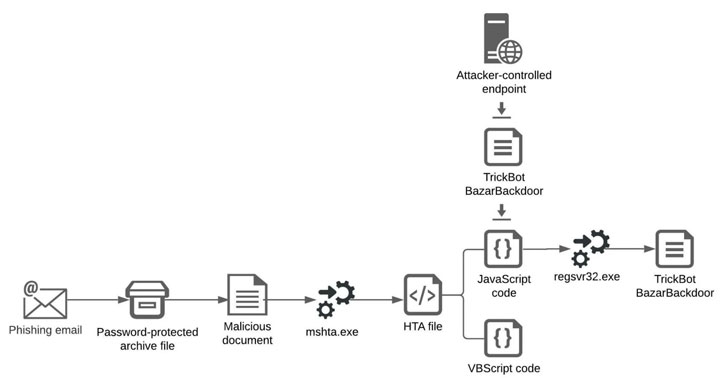

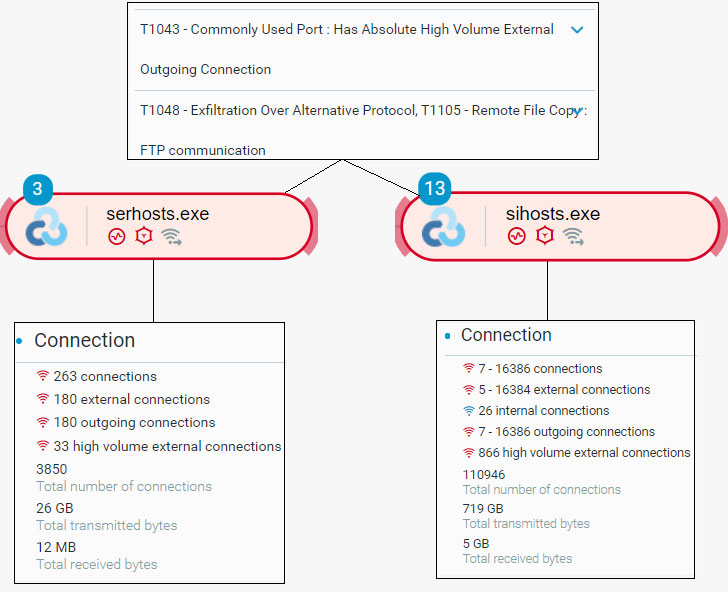

Las cadenas infecciosas que involucran a Shathak generalmente implican el envío de correos electrónicos de phishing que son parte de documentos de Word con malware que finalmente conducen a la implementación de malware TrickBot o BazarBackdoor, que luego se usa como un canal para implementar balizas Cobalt Strike y ransomware, pero no. antes de realizar actividades de reconocimiento, movimiento lateral, robo de credenciales y filtrado de datos.

Los investigadores de Cybereason dijeron que observaron un tiempo promedio de rescate (TTR) de dos días después de las compensaciones, lo que indica el momento desde el cual el actor de amenazas obtiene acceso inicial a la red hasta que el actor de amenazas realmente implementa el ransomware.

Los hallazgos también se producen después de que la Agencia de Seguridad de Infraestructura y Seguridad Cibernética de EE. UU. (CISA) y la Oficina Federal de Investigaciones (FBI) anunciaran que al menos 400 ataques de ransomware Conti estaban dirigidos a Estados Unidos y organizaciones internacionales para septiembre de 2021.

Para proteger los sistemas contra el antimalware, las agencias recomiendan aplicar una serie de medidas de mitigación, que incluyen “requerir autenticación multifactor (MFA), implementar la segmentación de la red y mantener actualizados los sistemas operativos y el software.