Un nuevo análisis de los ataques de huellas dactilares de sitios web (WF) dirigidos al navegador web Tor reveló que es posible que un adversario obtenga un sitio web visitado por una víctima, pero solo en escenarios donde un actor de amenazas está interesado en un subconjunto específico de sitios web. visitado por los usuarios.

«Si bien los ataques pueden superar el 95 % de precisión al rastrear un pequeño conjunto de cinco sitios web populares, los ataques indiscriminados (no dirigidos) contra conjuntos de 25 y 100 sitios web no pueden superar el 80 % y el 60 %, respectivamente», los investigadores Giovanni Cherubin Rob Jansen y Carmela Troncoso fue mencionado en un artículo recién publicado.

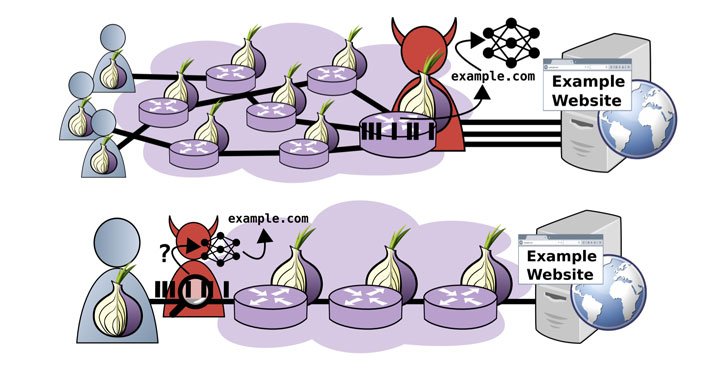

El navegador Tor ofrece a sus usuarios «tráfico no conectado» al enrutar el tráfico de Internet a través de una red superpuesta, que consta de más de 6000 retransmisiones, para anonimizar la ubicación original y el uso de terceros que realizan vigilancia de red o análisis de tráfico. Logra esto mediante la creación de un circuito que pasa a través de los relés de entrada, medio y salida antes de pasar las solicitudes a las direcciones IP de destino.

Además, las solicitudes se cifran una vez por cada transmisión para evitar aún más el análisis y la fuga de información. Si bien los propios clientes de Tor no son anónimos acerca de sus retransmisiones de entrada porque el tráfico está encriptado y las solicitudes saltan múltiples saltos, las retransmisiones de entrada no pueden identificar a los clientes de destino, al igual que los nodos de salida no pueden reconocer a un cliente por el mismo. razón.

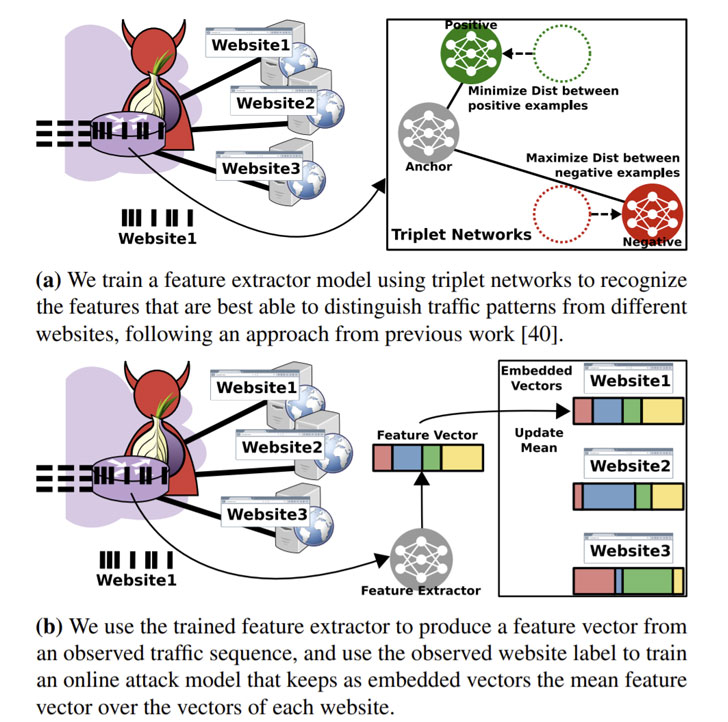

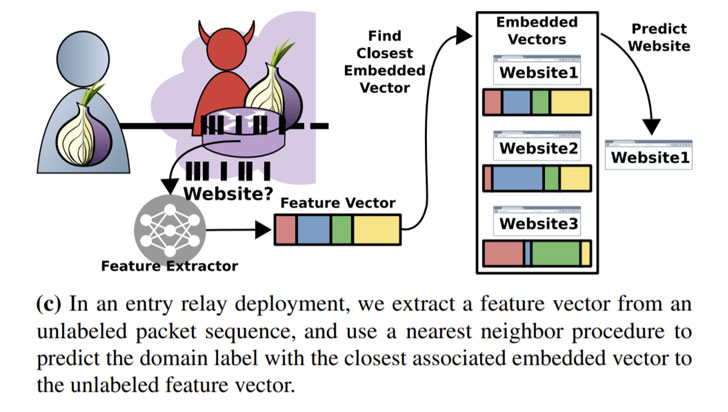

Los ataques a las huellas dactilares del sitio web de Tor están destinados a romper estas protecciones de anonimato y permitir que el enemigo observe patrones de tráfico cifrados entre la víctima y la red Tor para predecir el sitio web que ha visitado la víctima. El modelo de amenazas propuesto por académicos supone que un atacante ejecuta un nodo de salida, para capturar la diversidad de tráfico generado por usuarios reales, que luego se utiliza como recurso para recopilar rutas de tráfico Tor y diseñar un modelo de clasificación basado en máquinas. sobre la información recabada para derivar las visitas a los sitios web de los usuarios.

El modelo adversario incluye «una fase de capacitación en línea que utiliza observaciones del tráfico Tor real recopilado del relé (o relés) de salida para actualizar continuamente el modelo de clasificación a lo largo del tiempo», explicaron los investigadores que operaron los relés de entrada y salida en julio. 2020 usando la versión personalizada Tor v0.4.3.5 para extraer información de terminación relevante.

Para aliviar cualquier problema ético y de privacidad planteado por el estudio, los autores del documento enfatizaron las medidas de seguridad para evitar la filtración de sitios web confidenciales que los usuarios pueden visitar a través del navegador Tor.

«Los resultados de nuestra evaluación del mundo real muestran que los ataques WF solo pueden tener éxito en la naturaleza si un adversario intenta identificar un sitio web en un archivo pequeño», concluyeron los investigadores. «En otras palabras, los oponentes no dirigidos, que generalmente apuntan a monitorear las visitas al sitio web de los usuarios, fallarán, pero los oponentes dirigidos que apuntan a un cliente específico y una configuración del sitio pueden tener éxito».