Los mensajes SMS generados socialmente se utilizan para instalar malware en dispositivos Android como parte de una campaña de phishing a gran escala que se hace pasar por el gobierno iraní y la seguridad social para borrar la información de las tarjetas de crédito y robar fondos de las cuentas bancarias de las víctimas.

A diferencia de otras variantes de malware bancario, que el banco superpone para capturar datos confidenciales sin el conocimiento de la víctima, la operación motivada financieramente revelada por Check Point Research está diseñada para inducir a los objetivos a transmitir la información de su tarjeta de crédito mediante el envío de un mensaje SMS de apariencia legítima que contiene un enlace para descargar aplicaciones de malware en sus dispositivos cuando se hace clic en él.

“La aplicación maliciosa no solo recopila los números de tarjetas de crédito de las víctimas, sino que también obtiene acceso a su autenticación 2FA y SMS[s] «El dispositivo de la víctima es capaz de difundir SMS de phishing similares a otras víctimas potenciales», dijo el investigador de Check Point, Shmuel Cohen, en un nuevo informe publicado el miércoles.

La compañía de ciberseguridad dijo que descubrió varios cientos de aplicaciones de phishing diferentes para Android que se hacían pasar por aplicaciones de rastreo de dispositivos, bancos iraníes, sitios de citas y compras, intercambios de criptomonedas y servicios gubernamentales, y estas botnets se vendieron como una «campaña móvil lista para usar». kit ”en los canales de Telegram por $ 50 a $ 150.

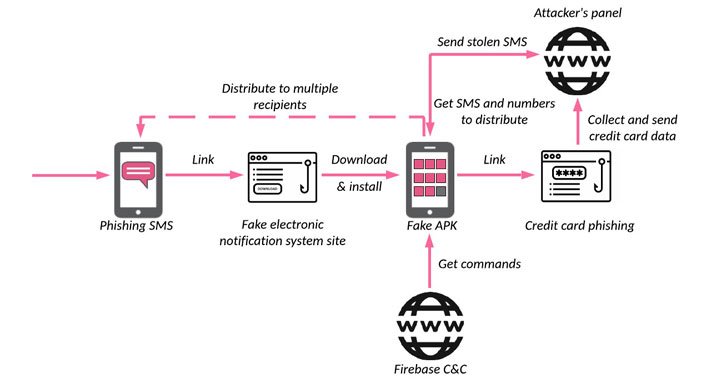

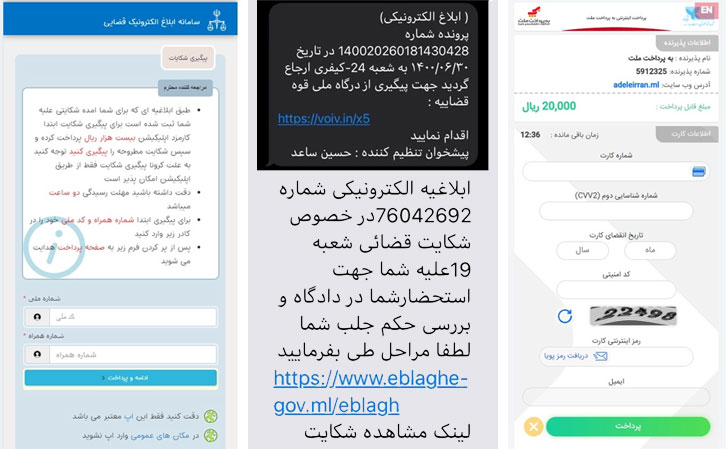

La cadena de infección de la botnet smishing comienza con un informe falso del poder judicial iraní que insta a los usuarios a investigar una supuesta denuncia contra los destinatarios del mensaje. El enlace de la denuncia dirige a las víctimas a lo que parece ser un sitio del gobierno, donde se les pide que ingresen su información personal (por ejemplo, nombre, número de teléfono, etc.) y descarguen el APK de Android.

Una vez instalada, una aplicación maliciosa no solo busca un permiso invasivo para realizar actividades que generalmente no están asociadas con dichas aplicaciones gubernamentales, sino que también presenta una pantalla de inicio de sesión falsa que imita a Sana, el sistema de notificación judicial electrónica del país, y le indica a la víctima que debe pagar una Tarifa de $ 1 y sigue adelante.

Los usuarios que eligen hacerlo son redirigidos a una página de pago falsa que recopila la información de la tarjeta de crédito ingresada, mientras que la aplicación instalada actúa como una puerta trasera secreta que roba en secreto códigos de acceso únicos enviados por la compañía de la tarjeta de crédito y facilita más robos.

Además, el malware viene con una serie de capacidades que le permiten penetrar desde todos los mensajes SMS recibidos por el dispositivo a un servidor controlado por el atacante, ocultar su icono en la pantalla de inicio para frustrar los intentos de eliminar la aplicación, implementar otras cargas útiles y obtenga la capacidad de gusano para expandir y difundir mensajes smishing personalizados a una lista de números de teléfono recuperados del servidor.

«Esto permite a los actores distribuir mensajes de phishing desde los números de teléfono de los usuarios típicos en lugar de desde una ubicación centralizada y no se limita a un pequeño conjunto de números de teléfono que podrían bloquearse fácilmente», explicó Cohen. «Esto significa que técnicamente no hay números ‘maliciosos’ que las empresas de telecomunicaciones puedan bloquear o rastrear hasta el atacante».

Peor aún, se ha descubierto que los atacantes monitorean la seguridad operativa deficiente (OPSEC), lo que permite que cualquier tercero acceda libremente a números de teléfono, contactos, mensajes de texto y una lista de todos los bots en línea alojados. en sus servidores.

«El robo de códigos dinámicos 2FA permite a los actores retirar de forma lenta pero constante grandes sumas de dinero de las cuentas de las víctimas, incluso cuando, debido a restricciones bancarias, cada operación podría generar sólo decenas de dólares», dijo Cohen. «Junto con la fácil adopción del modelo de negocio ‘botnet como servicio’, no debería sorprendernos que la cantidad de estas aplicaciones de Android y la cantidad de personas que las venden esté creciendo».