El Departamento de Seguridad Nacional de EE. UU. emitió el jueves un aviso advirtiendo a las personas sobre vulnerabilidades graves en más de una docena de desfibriladores cardíacos que podrían permitir a los atacantes secuestrarlos por completo de forma remota, lo que podría poner en riesgo la vida de millones de pacientes.

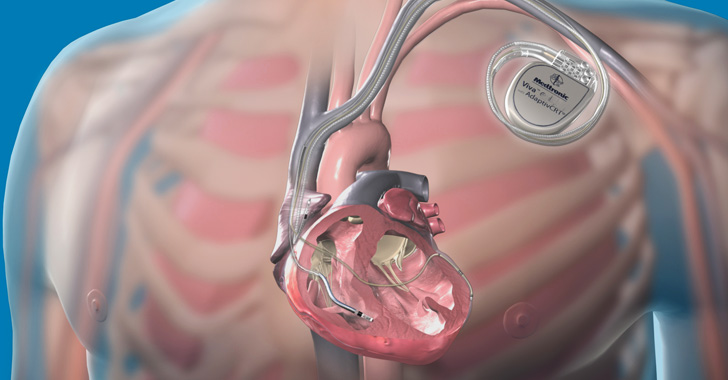

El desfibrilador cardioversor es un pequeño dispositivo implantado quirúrgicamente (en el pecho de los pacientes) que le da al corazón de un paciente una descarga eléctrica (a menudo llamada contradescarga) para restablecer un latido cardíaco normal.

Si bien el dispositivo ha sido diseñado para prevenir la muerte súbita, varios desfibriladores cardíacos implantados fabricados por una de las compañías de dispositivos médicos más grandes del mundo Medtronic se han encontrado vulnerables a dos vulnerabilidades graves.

Descubiertas por investigadores de la firma de seguridad Clever Security, las vulnerabilidades podrían permitir a los actores de amenazas con conocimiento de dispositivos médicos interceptar y potencialmente impactar la funcionalidad de estos dispositivos que salvan vidas.

«La explotación exitosa de estas vulnerabilidades puede permitir que un atacante con acceso adyacente de corto alcance a uno de los productos afectados interfiera, genere, modifique o intercepte la comunicación de radiofrecuencia (RF) del sistema de telemetría Conexus propiedad de Medtronic, lo que podría afectar el producto. funcionalidad y/o permitir el acceso a los datos confidenciales transmitidos”, advierte el aviso publicado por el DHS.

Las vulnerabilidades residen en el Protocolo de telemetría de radiofrecuencia de Conexus, un sistema de comunicación inalámbrico utilizado por algunos desfibriladores de Medtronic y sus unidades de control para conectarse de forma inalámbrica a dispositivos implantados por aire mediante ondas de radio.

Defecto 1: falta de autenticación en los desfibriladores implantables de Medtronic

Según un aviso [PDF] publicado por Medtronic, estas fallas afectan a más de 20 productos, de los cuales 16 son desfibriladores implantables y el resto son monitores de cabecera y programadores de desfibriladores.

La falla más crítica de las dos es CVE-2019-6538, que ocurre porque el protocolo de telemetría Conexus no incluye ninguna verificación de manipulación de datos, ni realiza ninguna forma de autenticación o autorización.

La explotación exitosa de esta vulnerabilidad podría permitir que un atacante dentro del rango de radio del dispositivo afectado y el equipo de radio correcto intercepte, falsifique o modifique la transmisión de datos entre el dispositivo y su controlador, lo que podría dañar o incluso matar al paciente.

“Este protocolo de comunicación brinda la capacidad de leer y escribir valores de memoria a los dispositivos cardíacos implantados afectados; por lo tanto, un atacante podría explotar este protocolo de comunicación para cambiar la memoria en el dispositivo cardíaco implantado”, dice el DHS.

Defecto 2: falta de cifrado en los desfibriladores implantables de Medtronic

El protocolo de telemetría de Conexus tampoco proporciona encriptación para proteger las comunicaciones de telemetría, lo que hace posible que los atacantes dentro del alcance espíen la comunicación. A este problema se le ha asignado CVE-2019-6540.

Sin embargo, Medtronic dijo que sería difícil aprovechar las vulnerabilidades y dañar a los pacientes, ya que requiere que se cumplan las siguientes condiciones:

- Una persona no autorizada tendría que estar muy cerca de hasta 6 metros (20 pies) del dispositivo objetivo o del programador de la clínica.

- La telemetría de Conexus debe ser activada por un profesional de la salud que se encuentre en la misma habitación que el paciente.

- Fuera del hospital, los tiempos de activación de los dispositivos son limitados, varían de un paciente a otro y son difíciles de predecir por parte de un usuario no autorizado.

El gigante de la tecnología médica también asegura a sus usuarios que «ni un ciberataque ni daño al paciente ha sido observado o asociado con estas vulnerabilidades» hasta la fecha.

Medtronic también señaló que su línea de marcapasos implantados, incluidos aquellos con funcionalidad inalámbrica Bluetooth, así como sus monitores CareLink Express y programadores CareLink Encore (Modelo 29901) utilizados por algunos hospitales y clínicas, no son vulnerables a ninguno de estos defectos.

Medtronic ya aplicó controles adicionales para monitorear y responder al abuso del protocolo Conexus por parte de los dispositivos cardíacos implantados afectados y está trabajando en una solución para abordar las vulnerabilidades informadas.

La solución de seguridad pronto estará disponible y, mientras tanto, Medtronic instó a que «los pacientes y los médicos continúen usando estos dispositivos según lo prescrito y previsto».