Según una nueva investigación, una «campaña muy activa» y arrolladora que originalmente puso su mirada en Myanmar ha ampliado su enfoque para atacar una serie de objetivos ubicados en Filipinas.

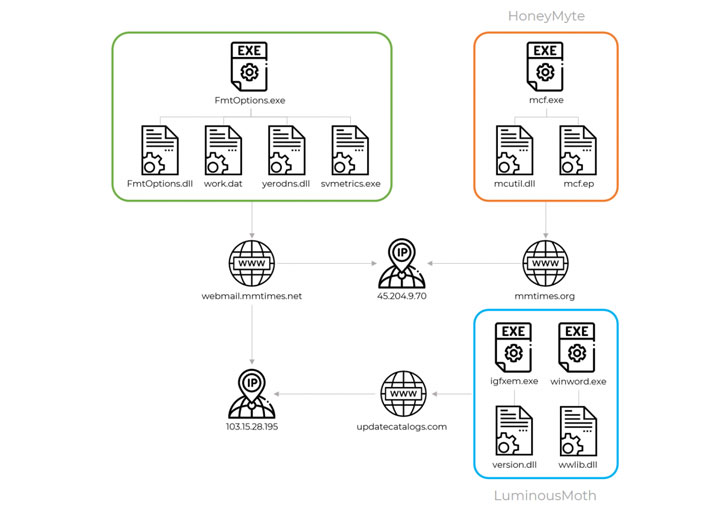

La firma rusa de ciberseguridad Kaspersky, que detectó las infecciones por primera vez en octubre de 2020, las atribuyó a un actor de amenazas que rastrea como «LuminousMoth», que conectó con confianza media a alta a un grupo de piratería patrocinado por el estado chino llamado HoneyMyte o Mustang Panda, dado su victimología observada, tácticas y procedimientos.

Se identificaron alrededor de 100 víctimas afectadas en Myanmar, mientras que la cantidad de víctimas aumentó a casi 1400 en Filipinas, aunque los investigadores señalaron que los objetivos reales eran solo una fracción de los números iniciales, incluidas las entidades gubernamentales ubicadas tanto dentro de los dos países como en el extranjero.

El objetivo de los ataques es afectar un amplio perímetro de objetivos con el objetivo de golpear a unos pocos seleccionados que son de interés estratégico, dijeron los investigadores Mark Lechtik, Paul Rascagneres y Aseel Kayal. Dicho de otra manera, las intrusiones son a la vez de amplio alcance y de enfoque limitado, lo que permite que la amenaza acor extraiga inteligencia de objetivos de alto perfil.

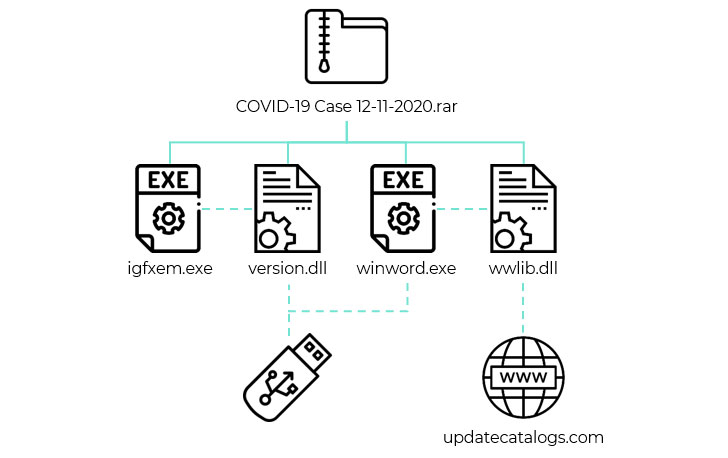

El vector de infección utilizado en la campaña implica el envío de un correo electrónico de phishing dirigido a la víctima que contiene un enlace de descarga de Dropbox que, al hacer clic, conduce a un archivo RAR diseñado para imitar un documento de Word. El archivo de almacenamiento, por su parte, viene con dos bibliotecas DLL maliciosas («version.dll» y «wwlib.dll») y dos archivos ejecutables correspondientes que ejecutan el malware.

Tras afianzarse con éxito, una cadena de infección alternativa observada por Kaspersky aprovecha las unidades USB extraíbles para propagar el malware a otros hosts con la ayuda de «version.dll». Por otro lado, el propósito de «wwlib.dll» es descargar una baliza Cobalt Strike en el sistema Windows comprometido desde un dominio remoto controlado por un atacante.

En algunos casos, los ataques incorporaron un paso adicional en el que el actor de amenazas implementó una herramienta posterior a la explotación en forma de una versión firmada pero no autorizada de la aplicación de videoconferencia Zoom, usándola para transferir archivos confidenciales a un comando y control. servidor. Se utilizó un certificado digital válido para firmar el software en un esfuerzo por hacer pasar la herramienta como benigna. También se detectó en algunas máquinas infectadas una segunda utilidad posterior a la explotación que roba cookies del navegador Google Chrome.

Las operaciones cibernéticas maliciosas de LuminousMoth y sus posibles vínculos con Mustang Panda APT también pueden ser un intento de cambiar de táctica y actualizar sus medidas defensivas reequipando y desarrollando implantes de malware nuevos y desconocidos, señaló Kaspersky, lo que podría ocultar cualquier vínculo con sus actividades pasadas y desdibujando su atribución a grupos conocidos.

«Los actores de APT son conocidos por la naturaleza frecuentemente dirigida de sus ataques. Por lo general, elegirán a mano un conjunto de objetivos que a su vez se manejan con precisión casi quirúrgica, con vectores de infección, implantes maliciosos y cargas útiles que se adaptan a las identidades o el entorno de las víctimas. , «dijeron los investigadores de Kaspersky.

«No es frecuente que observemos un ataque a gran escala realizado por actores que se ajustan a este perfil, generalmente debido a que dichos ataques son ruidosos y, por lo tanto, ponen la operación subyacente en riesgo de verse comprometida por productos de seguridad o investigadores».