Un grupo de ciberdelincuencia que anteriormente atacó los entornos de nube de Docker y Kubernetes ha evolucionado para reutilizar las herramientas genuinas de monitoreo de la nube como una puerta trasera para llevar a cabo ataques maliciosos, según una nueva investigación.

“Hasta donde sabemos, esta es la primera vez que los atacantes son atrapados utilizando software legítimo de terceros para atacar la infraestructura de la nube”, dijo la firma de ciberseguridad israelí Intezer en un análisis del martes.

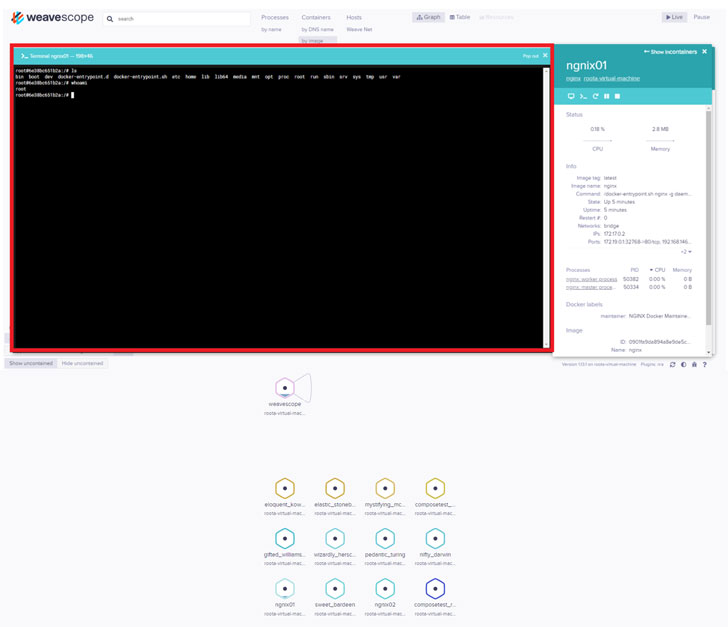

Usando un software llamado Weave Scope, que se usa como una herramienta de visualización y monitoreo para los servicios Docker y Kubernetes, el actor de amenazas TeamTNT no solo mapeó el entorno de la nube de sus víctimas, sino que también ejecutó comandos del sistema sin tener que implementar código malicioso en el servidor objetivo explícitamente. .

TeamTNT ha estado activo al menos desde finales de abril este año, dirigiendo sus ataques a puertos Docker mal configurados para instalar un malware de minería de criptomonedas y un bot de denegación de servicio distribuido (DDoS).

Luego, el mes pasado, la pandilla de criptominería actualizó su modus operandi para exfiltrar los inicios de sesión de Amazon Web Services (AWS) escaneando los sistemas Docker y Kubernetes infectados en busca de información confidencial de credenciales almacenada en las credenciales y archivos de configuración de AWS.

Si bien su método de obtener un punto de apoyo inicial no ha cambiado, lo que se ha modificado es el modo de obtener el control sobre la infraestructura del host infectado.

Una vez que los atacantes encontraron su camino, configuraron un nuevo contenedor privilegiado con una imagen limpia de Ubuntu, usándolo para descargar y ejecutar criptomineros, obtener acceso de root al servidor creando un usuario privilegiado local llamado ‘hilde’ para conectarse al servidor. a través de SSH y eventualmente instalar Weave Scope.

«Al instalar una herramienta legítima como Weave Scope, los atacantes obtienen todos los beneficios como si hubieran instalado una puerta trasera en el servidor, con un esfuerzo significativamente menor y sin la necesidad de usar malware», dijo Nicole Fishbein de Intezer.

Si bien el objetivo final de TeamTNT parece ser generar efectivo a través de la minería de criptomonedas, numerosos grupos que han recurrido a la implementación de gusanos de cryptojacking logran comprometer los sistemas empresariales en parte debido a los puntos finales de API expuestos, lo que los convierte en un objetivo atractivo para los ciberdelincuentes.

Se recomienda que los puntos finales de la API de Docker tengan acceso restringido para evitar que los adversarios tomen el control de los servidores.

«Weave Scope usa el puerto predeterminado 4040 para hacer que el tablero sea accesible y cualquier persona con acceso a la red puede ver el tablero. Al igual que el puerto API de Docker, este puerto debe estar cerrado o restringido por el firewall», dijo la firma de seguridad cibernética.