Se ha descubierto una nueva versión del troyano de acceso remoto (RAT) COMpfun que utiliza códigos de estado HTTP para controlar los sistemas comprometidos que son el objetivo de una campaña reciente contra entidades diplomáticas en Europa.

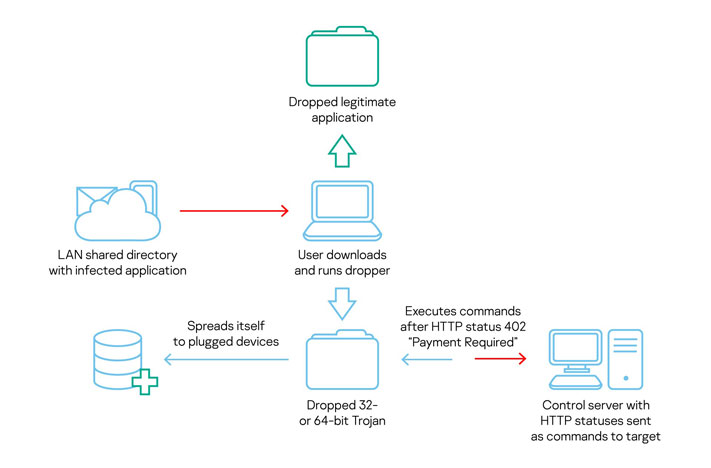

El malware de ciberespionaje, rastreado hasta Turla APT con un «nivel de confianza medio a bajo» basado en el historial de víctimas comprometidas, se propaga a través de un cuentagotas inicial que se enmascara como una solicitud de visa, descubrió el equipo de análisis e investigación global de Kaspersky.

El Turla APT, un grupo de amenazas con sede en Rusia, tiene una larga historia de llevar a cabo ataques de espionaje y pozos de agua que abarcan varios sectores, incluidos gobiernos, embajadas, militares, educación, investigación y compañías farmacéuticas.

Documentado por primera vez por G-Data en 2014, COMpfun recibió una actualización significativa el año pasado (llamada «Reductor») después de que Kaspersky descubriera que el malware se usaba para espiar la actividad del navegador de una víctima mediante ataques de intermediario (MitM). en el tráfico web encriptado a través de un ajuste en el generador de números aleatorios (PRNG) del navegador.

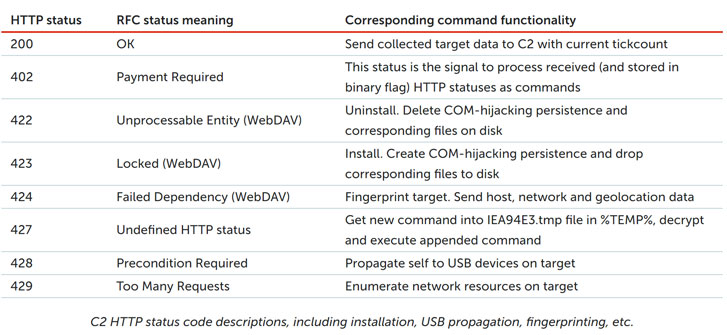

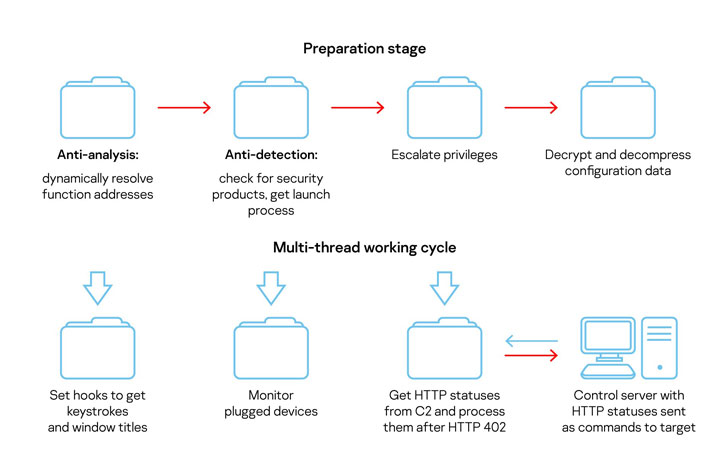

Además de funcionar como una RAT con todas las funciones capaz de capturar pulsaciones de teclas, capturas de pantalla y filtrar datos confidenciales, esta nueva variante de COMpfun monitorea cualquier dispositivo USB extraíble conectado a los sistemas infectados para propagarse más y recibe comandos de un servidor controlado por un atacante. en forma de códigos de estado HTTP.

«Observamos un protocolo de comunicación C2 interesante que utiliza códigos de estado HTTP/HTTPS raros (consulte IETF RFC 7231, 6585, 4918)», dijeron los investigadores. «Varios códigos de estado HTTP (422-429) de la clase Error del cliente le permiten al troyano saber qué quieren hacer los operadores. Después de que el servidor de control envía el estado ‘Pago requerido’ (402), todos estos comandos recibidos previamente se ejecutan».

Los códigos de estado HTTP son respuestas estandarizadas emitidas por un servidor en respuesta a la solicitud de un cliente realizada al servidor. Al emitir comandos remotos en forma de códigos de estado, la idea es ofuscar cualquier detección de actividad maliciosa mientras se analiza el tráfico de Internet.

«Los autores conservan la clave pública RSA y la ETag HTTP única en datos de configuración cifrados. Creado por razones de almacenamiento en caché de contenido web, este marcador también podría usarse para filtrar solicitudes no deseadas al C2, por ejemplo, aquellas que provienen de escáneres de red en lugar de objetivos. «

«Para filtrar los datos del objetivo al C2 a través de HTTP/HTTPS, el malware utiliza el cifrado RSA. Para ocultar los datos localmente, el troyano implementa la compresión LZNT1 y el cifrado XOR de un byte».

Si bien el modus operandi exacto detrás de cómo se entrega la solicitud de visa maliciosa a un objetivo aún no está claro, el cuentagotas inicial, al descargarlo, ejecuta la siguiente etapa del malware, que se comunica con el servidor de comando y control (C2) usando un estado HTTP. módulo basado en

«Los operadores de malware mantuvieron su enfoque en las entidades diplomáticas y la elección de una solicitud relacionada con la visa, almacenada en un directorio compartido dentro de la red local, ya que el vector de infección inicial funcionó a su favor», concluyeron los investigadores de Kaspersky.

«La combinación de un enfoque personalizado para sus objetivos y la capacidad de generar y ejecutar sus ideas ciertamente hace que los desarrolladores detrás de COMpfun sean un fuerte equipo ofensivo.