Una nueva investigación ha descubierto múltiples vulnerabilidades RDP inversas críticas en guacamole apacheuna popular aplicación de escritorio remoto utilizada por los administradores de sistemas para acceder y administrar máquinas Windows y Linux de forma remota.

Las fallas reportadas podrían potencialmente permitir que los malos actores obtengan un control total sobre el servidor de Guacamole, intercepten y controlen todas las demás sesiones conectadas.

Según un informe publicado por Check Point Research y compartido con The Hacker News, las fallas permiten que «un atacante, que ya ha comprometido con éxito una computadora dentro de la organización, lance un ataque en la puerta de enlace de Guacamole cuando un trabajador desprevenido intenta conectarse a una máquina infectada».

Después de que la firma de ciberseguridad revelara responsablemente sus hallazgos a Apache, los mantenedores de Guacamole, el 31 de marzo, la compañía lanzó una versión parcheada en junio de 2020.

Apache Guacamole es una popular solución de puerta de enlace de escritorio remoto sin cliente de código abierto. Cuando se instala en un servidor de la empresa, permite a los usuarios conectarse de forma remota a sus escritorios simplemente usando un navegador web y luego un proceso de autenticación.

En particular, la aplicación de escritorio remoto Apache Guacamole ha acumulado más de 10 millones de descargas hasta la fecha en Docker Hub.

Defecto de corrupción de memoria para RCE

Los ataques provienen de una de las dos formas posibles en que se puede apoderar de la puerta de enlace: ya sea por una máquina comprometida dentro de la red corporativa que aprovecha una conexión benigna entrante para atacar la puerta de enlace de Apache o por un empleado deshonesto que usa una computadora dentro de la red para secuestrar la salida.

El equipo de Check Point dijo que identificó las fallas como parte de la reciente auditoría de seguridad de Guacamole, que también agregó soporte para FreeRDP 2.0.0 hacia fines de enero de 2020.

Vale la pena señalar que FreeRDP, un cliente RDP de código abierto, tuvo una buena cantidad de fallas de ejecución remota de código, que se revelaron a principios del año pasado luego del lanzamiento de 2.0.0-rc4.

«Sabiendo que las vulnerabilidades en FreeRDP solo se parchearon en la versión 2.0.0-rc4, esto significa que todas las versiones que se lanzaron antes de enero de 2020 usan versiones vulnerables de FreeRDP», dijo el investigador de Check Point, Eyal Itkin.

Aquí hay un resumen rápido de todas las fallas descubiertas:

- Vulnerabilidades de divulgación de información (CVE-2020-9497) – Se identificaron dos fallas separadas en la implementación personalizada de los desarrolladores de un canal RDP utilizado para manejar paquetes de audio desde el servidor («rdpsnd»). La primera de las dos fallas permite que un atacante elabore un mensaje rdpsnd malicioso que podría conducir a una lectura fuera de los límites similar a Heartbleed. Un segundo error en el mismo canal es una fuga de datos que transmite los datos fuera de los límites a un cliente conectado.

El tercer error de divulgación de información es una variante de la falla antes mencionada que reside en un canal diferente llamado «guacai», responsable de la entrada de audio y está deshabilitado de manera predeterminada.

- Lecturas fuera de los límites en FreeRDP – Al buscar una vulnerabilidad de corrupción de memoria que pudiera aprovecharse para explotar las fugas de datos anteriores, Check Point dijo que descubrieron dos instancias adicionales de lecturas fuera de los límites que aprovechan una falla de diseño en FreeRDP.

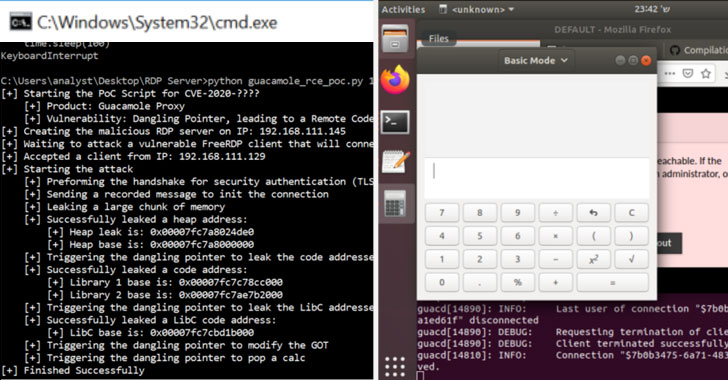

- Falla de corrupción de memoria en Guacamole (CVE-2020-9498) – Esta falla, presente en una capa de abstracción («guac_common_svc.c») colocada sobre los canales rdpsnd y rdpdr (Device Redirection), surge de una violación de la seguridad de la memoria, lo que da como resultado un puntero colgante que permite a un atacante lograr la ejecución del código combinando los dos defectos.

Las vulnerabilidades de uso después de liberar son errores de corrupción de memoria que generalmente ocurren cuando una aplicación intenta usar espacio de memoria que ya no tiene asignado. Por lo general, esto hace que un programa se bloquee, pero a veces también puede tener otras consecuencias no deseadas, como la ejecución de código que puede ser explotado por actores malintencionados.

Al usar las vulnerabilidades CVE-2020-9497 y CVE-2020-9498, «una computadora corporativa maliciosa (nuestro ‘servidor’ RDP) puede tomar el control del proceso guacd cuando un usuario remoto solicita conectarse a su computadora (infectada)», Itkin dijo.

Un caso de escalada de privilegios

Más preocupante, Check Point descubrió que era posible tomar el control de todas las conexiones en la puerta de enlace desde un solo proceso guacd, que se ejecuta en el servidor Guacamole para manejar conexiones remotas a la red corporativa.

Además de controlar la puerta de enlace, esta escalada de privilegios permite a un atacante espiar todas las sesiones entrantes, registrar las credenciales utilizadas e incluso iniciar nuevas sesiones para controlar el resto de las computadoras de la organización.

«Si bien la transición al trabajo remoto desde casa es una necesidad en estos tiempos difíciles de la pandemia de COVID-19, no podemos descuidar las implicaciones de seguridad de tales conexiones remotas», concluyó Itkin. «Cuando la mayor parte de la organización trabaja de forma remota, este punto de apoyo equivale a obtener el control total de toda la red organizacional».

«Recomendamos encarecidamente que todos se aseguren de que todos los servidores estén actualizados y que cualquier tecnología utilizada para trabajar desde casa esté completamente parcheada para bloquear tales intentos de ataque».