Los investigadores de seguridad cibernética descubrieron otra instancia más de malware de Android oculto bajo la apariencia de aplicaciones legítimas para suscribir sigilosamente a usuarios desprevenidos a servicios premium sin su conocimiento.

En un informe publicado hoy por la investigación de Check Point, el malware, infamemente llamado Joker (o Bread), encontró otro truco para eludir las protecciones de Play Store de Google: ofuscar el ejecutable DEX malicioso dentro de la aplicación como cadenas codificadas en Base64, que luego se decodifican y cargado en el dispositivo comprometido.

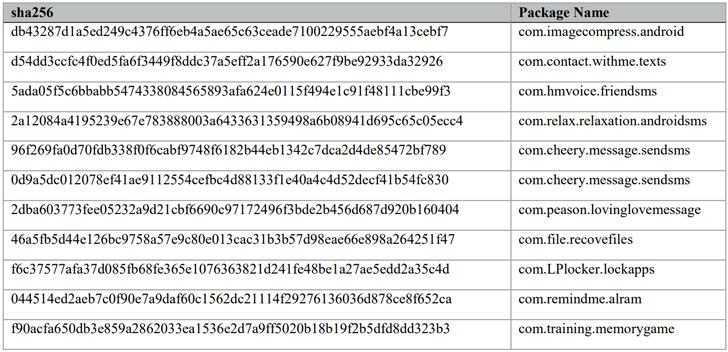

Tras la divulgación responsable de los investigadores de Check Point, Google eliminó las 11 aplicaciones (lista y hash aquí) en cuestión de Play Store el 30 de abril de 2020.

«El malware Joker es difícil de detectar, a pesar de la inversión de Google en agregar protecciones de Play Store», dijo Aviran Hazum de Check Point, quien identificó el nuevo modus operandi del malware Joker. «Aunque Google eliminó las aplicaciones maliciosas de Play Store, podemos esperar que el Joker se adapte nuevamente».

Joker: una familia de fraudes de facturación a gran escala

Descubierto por primera vez en 2017, Joker es uno de los tipos de malware de Android más frecuentes, conocido por perpetrar fraudes de facturación y sus capacidades de software espía, incluido el robo de mensajes SMS, listas de contactos e información del dispositivo.

Las campañas que involucran a Joker ganaron más terreno el año pasado, con una serie de aplicaciones de Android infectadas con malware descubiertas por CSIS Security Group, Trend Micro, Dr. Weby kasperskyencontrando repetidamente formas únicas de explotar las brechas en los controles de seguridad de Play Store.

Para enmascarar su verdadera naturaleza, los autores de malware detrás de la operación a gran escala han recurrido a una variedad de métodos: cifrado para ocultar cadenas de los motores de análisis, revisiones falsas para atraer a los usuarios a descargar las aplicaciones y una técnica llamada control de versiones, que se refiere a cargar una versión limpia de la aplicación en Play Store para generar confianza entre los usuarios y luego agregar furtivamente código malicioso en una etapa posterior a través de actualizaciones de la aplicación.

“A medida que Play Store introdujo nuevas políticas y Google Play Protect amplió las defensas, las aplicaciones de Bread se vieron obligadas a iterar continuamente para buscar brechas”, dijo el equipo de seguridad y privacidad de Android a principios de este año. «En algún momento han utilizado casi todas las técnicas de ocultamiento y ofuscación bajo el sol en un intento de pasar desapercibidos».

A partir de enero de 2020, Google eliminó más de 1700 aplicaciones enviadas a Play Store durante los últimos tres años que habían sido infectadas con el malware.

Uso del manifiesto de Android para ocultar archivos DEX maliciosos

La nueva variante detectada por Check Point tiene el mismo objetivo, pero lo logra aprovechando el archivo de manifiesto de la aplicación, que utiliza para cargar un archivo DEX codificado en Base64.

Una segunda versión «intermedia» identificada por Check Point emplea una técnica similar de ocultar el archivo .dex como cadenas Base64, pero las agrega como una clase interna en la aplicación principal y la carga a través de las API de reflexión.

«Para lograr la capacidad de suscribir a los usuarios a servicios premium sin su conocimiento o consentimiento, el Joker utilizó dos componentes principales: el detector de notificaciones como parte de la aplicación original y un archivo dex dinámico cargado desde el servidor C&C para realizar el registro. ”, señaló Hazum en su análisis.

Además, la variante viene equipada con una nueva función que permite al actor de amenazas emitir de forma remota un código de estado «falso» desde un servidor C&C bajo su control para suspender la actividad maliciosa.

En todo caso, el último esquema de Joker representa menos una amenaza crítica que un recordatorio de cómo el malware de Android evoluciona continuamente y debe protegerse continuamente.

Para los usuarios que instalaron alguna de las aplicaciones infectadas, vale la pena verificar su historial de transacciones y su dispositivo móvil para ver si hay algún pago sospechoso que no reconozcan. Además, asegúrese de examinar cuidadosamente sus permisos para cada aplicación instalada en su dispositivo Android.