Los investigadores de seguridad cibernética advierten sobre ataques en curso coordinados por un presunto actor de amenazas de habla china dirigido al gobierno de Afganistán como parte de una campaña de espionaje que puede haber tenido su origen en 2014.

La firma de seguridad cibernética israelí Check Point Research atribuyó las intrusiones a un grupo de hackers rastreado bajo el nombre de «IndigoZebra», con actividades anteriores dirigidas a otros países de Asia Central, incluidos Kirguistán y Uzbekistán.

«Los actores de amenazas detrás del espionaje aprovecharon Dropbox, el popular servicio de almacenamiento en la nube, para infiltrarse en el Consejo Nacional de Seguridad Afgano (NSC)», dijeron los investigadores en un artículo técnico compartido con The Hacker News, y agregaron que «orquestaron un ministerio Engaño al estilo del ministerio, donde se envía un correo electrónico a un objetivo de alto perfil desde los buzones de correo de otra víctima de alto perfil «.

IndigoZebra salió a la luz por primera vez en agosto de 2017 cuando Kaspersky detalló una operación encubierta que seleccionó a las antiguas repúblicas soviéticas con una amplia franja de malware como Meterpreter, Poison Ivy RAT, xDown y una pieza de malware no documentada anteriormente llamada xCaon.

La investigación de Check Point sobre los ataques comenzó en abril cuando los funcionarios del NSC comenzaron a recibir correos electrónicos engañosos que supuestamente decían ser de la Oficina Administrativa del Presidente de Afganistán.

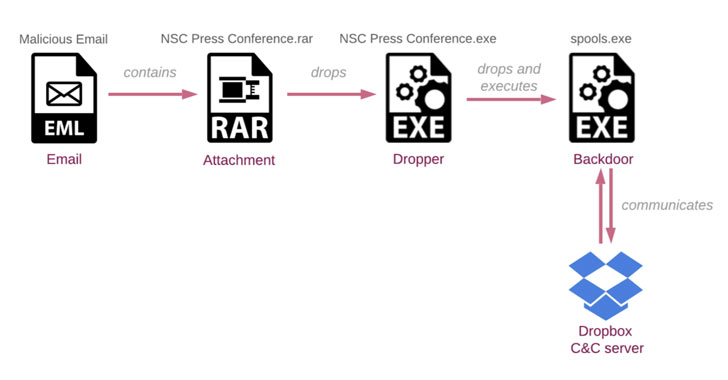

Si bien el mensaje instaba a los destinatarios a revisar las modificaciones en un documento adjunto relacionado con una conferencia de prensa pendiente de la NSC, se descubrió que al abrir el archivo señuelo, un archivo RAR protegido con contraseña («NSC Press conference.rar»), se desencadenaba una cadena de infección que culminó con la instalación de una puerta trasera («spools.exe») en el sistema de destino.

Además, los ataques canalizaron comandos maliciosos hacia la máquina de la víctima que se camuflaron usando la API de Dropbox, con el implante creando una carpeta única para cada host comprometido en una cuenta de Dropbox controlada por el atacante.

La puerta trasera, denominada «BoxCaon», es capaz de robar datos confidenciales almacenados en el dispositivo, ejecutar comandos arbitrarios y filtrar los resultados a la carpeta de Dropbox. Los comandos («c.txt») se colocan en una subcarpeta separada llamada «d» en la carpeta de Dropbox de la víctima, que el malware recupera antes de la ejecución.

La conexión de BoxCaon con IndigoZebra se deriva de las similitudes compartidas por el malware con xCaon. Check Point dijo que identificó alrededor de 30 muestras diferentes de xCaon, la primera que data de 2014, todas las cuales se basan en el protocolo HTTP para las comunicaciones de comando y control.

Los datos de telemetría analizados por los investigadores también encontraron que las variantes de HTTP apuntan principalmente a entidades políticas ubicadas en Kirguistán y Uzbekistán, lo que sugiere un cambio en la orientación en los últimos años junto con un conjunto de herramientas renovado.

«Lo que es notable aquí es cómo los actores de amenazas utilizaron la táctica del engaño de ministerio a ministerio», dijo Lotem Finkelsteen, jefe de inteligencia de amenazas en Check Point.

«Esta táctica es despiadada y efectiva para hacer que cualquiera haga algo por ti; y en este caso, la actividad maliciosa se vio en los niveles más altos de soberanía. Además, es digno de mención cómo los actores de amenazas utilizan Dropbox para ocultarse de la detección».