Las amenazas de malware impulsadas por la ingeniería social continúan siendo una gran amenaza, pero una nueva investigación detalla cómo los ciberdelincuentes se benefician de tales esquemas para lavar cientos de miles de dólares de las tarjetas de crédito robadas de víctimas desprevenidas.

La firma de seguridad cibernética Check Point Research, en un informe compartido con The Hacker News, descubrió el rastro digital de un ciberdelincuente nigeriano, que se hacía llamar «Dton» y apuntó a cientos de miles de personas bajo el apodo de «Bill Henry» al enviar enviándoles correos electrónicos maliciosos con malware personalizado.

La compañía dijo que reveló los hallazgos a las autoridades policiales nigerianas e internacionales interesadas para que tomen medidas adicionales.

Un esquema criminal de varias etapas

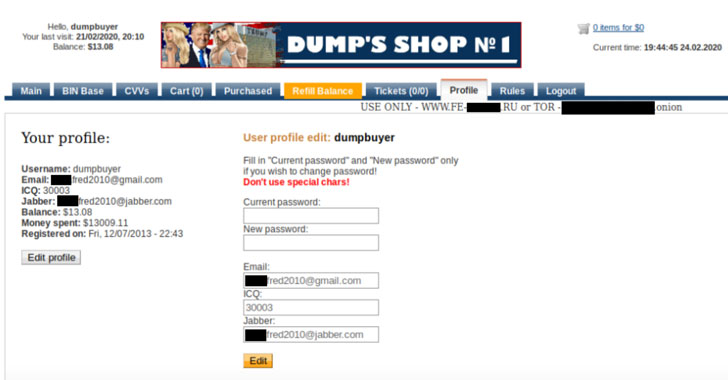

La operación comenzó cuando Dton compró detalles de tarjetas de crédito robadas de Ferrum Shop, un mercado en línea que vende más de 2,5 millones de credenciales de tarjetas de crédito robadas, y luego les cobró $ 550 a cada una para obtener fraudulentamente más de $ 100 000 en transacciones ilícitas.

«Durante los años 2013-2020, la cuenta en la que inicia sesión regularmente se utilizó para comprar más de $ 13,000 en credenciales de tarjetas de crédito robadas», señaló Check Point.

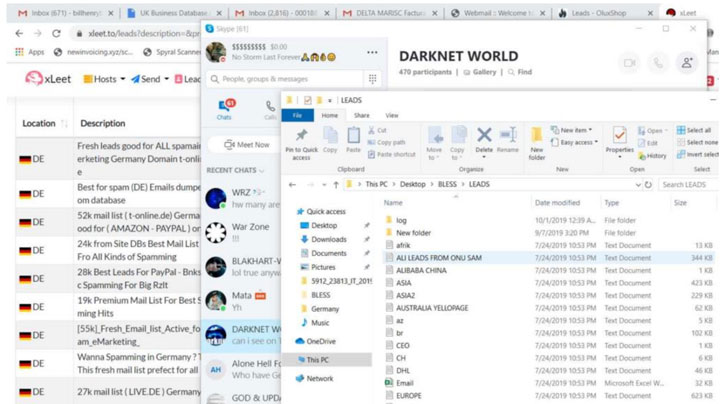

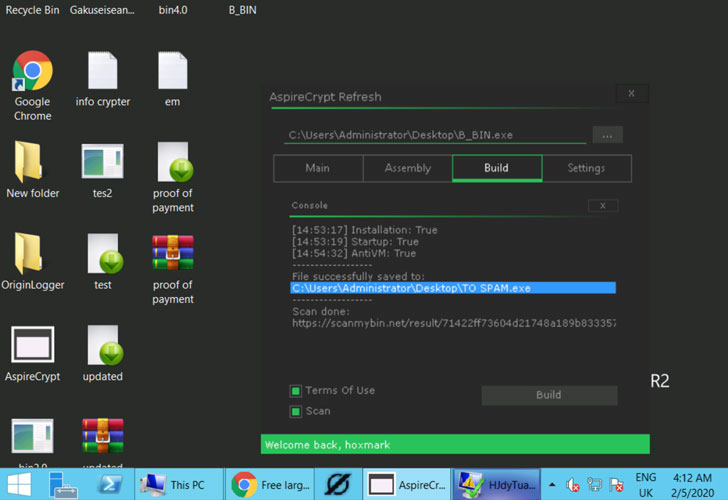

Posteriormente, los investigadores descubrieron que los delitos cibernéticos de monetización de Dton ya no dependían de la compra de tarjetas de crédito robadas. En cambio, comenzó a recopilar estos datos él mismo, para lo cual compró listas de correo electrónico masivo de nuevas víctimas y herramientas maliciosas, incluidos registradores de teclas (AspireLogger) y herramientas de administración remota (RAT) como Nanocore y AZORult, una familia de software espía que roba información y se utiliza para descargar malware adicional.

En el siguiente paso, Dton organiza una operación de spam RAT, en la que el malware personalizado se disfraza como archivos adjuntos de correo electrónico inofensivos y se envía a cada una de las direcciones de correo electrónico, recopilando así los detalles de las credenciales del usuario sin el conocimiento de los destinatarios.

«Activo durante más de siete años, Dton organiza su operación desde la ciudad de Benin, una ciudad en el sur de Nigeria con una población de más de 1,5 millones», dijeron los investigadores a The Hacker News.

«Pero la mayor parte de su atención se centró en comprar herramientas maliciosas del oficio: empaquetadores y encriptadores, ladrones de información y registradores de teclas, exploits y máquinas virtuales remotas».

«Dton ahora disfraza su malware personalizado en archivos adjuntos de correo electrónico cotidianos, los envía a cada una de las direcciones de correo electrónico en sus listas y recopila los detalles de las credenciales de los usuarios sin que los propietarios de los correos electrónicos lo sepan».

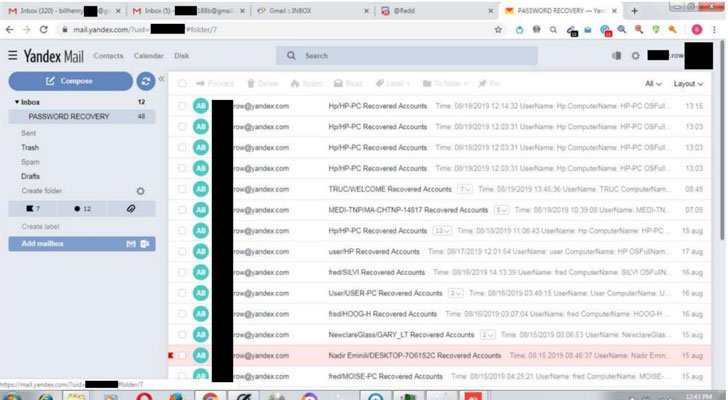

Las RAT contienen credenciales codificadas para un solo correo de Yandex al que se envían todos los datos agregados de víctimas robadas.

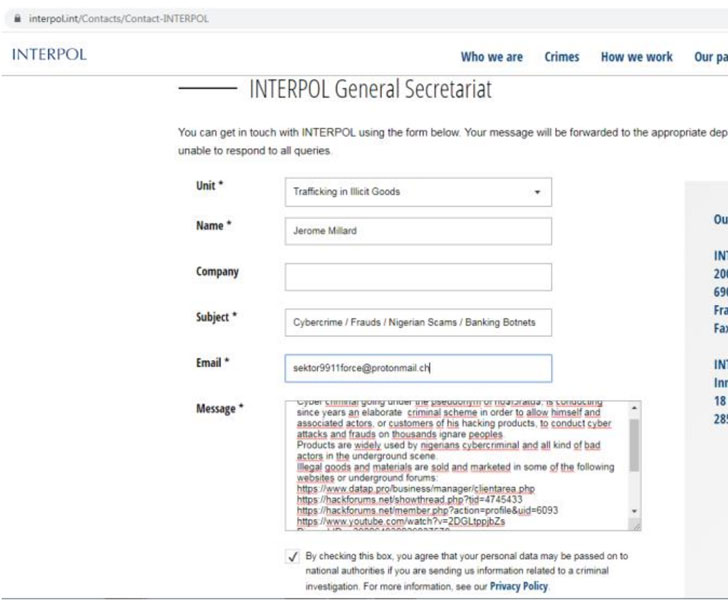

Pero los investigadores de Check Point encontraron un giro en el modus operandi del criminal: «Cuando los negocios con alguien van bien, Dton los infecta con un RAT en caso de que luego resulte útil; cuando los negocios con alguien no van tan bien, Dton resuelve el problema». disputa denunciándolos a la Interpol».

Protéjase de los ataques de phishing

No sorprende que los delincuentes encuentren continuamente nuevas formas de engañar a los consumidores para que proporcionen acceso remoto a sus computadoras para robar información. Al combinar técnicas sofisticadas de ingeniería social con información ya disponible sobre el objetivo de otras fuentes, los ataques han demostrado ser un vector fácil para eludir las barreras de seguridad.

La sofisticación en constante evolución de las estafas de ingeniería social subraya la necesidad de estar preparados y practicar una buena higiene de seguridad. Es esencial que las cuentas estén protegidas con autenticación de dos factores y esté atento cuando se trata de abrir correos electrónicos y archivos adjuntos de remitentes desconocidos.