Un hacker de iOS e investigador de seguridad cibernética lanzó hoy públicamente lo que afirmó ser un «exploit de bootrom permanente que no se puede parchear», en otras palabras, un jailbreak épico que funciona en todos los dispositivos iOS, desde iPhone 4s (chip A5) hasta iPhone 8 y iPhone X ( microprocesador A11).

Apodado Checkm8, el exploit aprovecha las debilidades de seguridad que no se pueden corregir en Apple. Bootrom (SecureROM), el primer código importante que se ejecuta en un iPhone durante el arranque, que, si se explota, proporciona un mayor acceso a nivel del sistema.

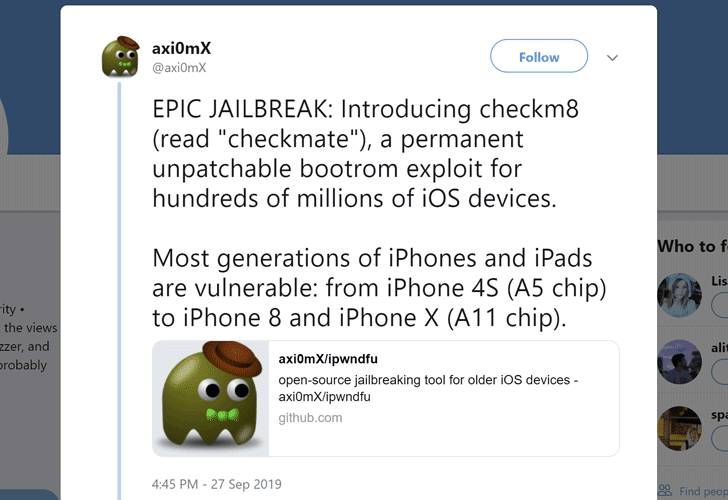

«EPIC JAILBREAK: Presentamos checkm8 (léase» jaque mate «), un exploit de bootrom permanente que no se puede parchear para cientos de millones de dispositivos iOS», dijo. axi0mX mientras anunciaba el lanzamiento público del exploit en Twitter.

El nuevo exploit se produjo exactamente un mes después de que Apple lanzara un parche de emergencia para otra vulnerabilidad crítica de jailbreak que funciona en dispositivos Apple, incluidos el iPhone XS, XS Max y XR y el iPad Mini y iPad Air 2019, con iOS 12.4 e iOS 12.2 o anterior. .

Dado que los exploits de bootrom son problemas a nivel de hardware y no se pueden parchear sin una revisión de hardware, una simple actualización de software no puede abordar el exploit de bootrom recién lanzado.

Cabe señalar que el exploit Checkm8 en sí mismo no es un jailbreak completo con Cydia, sino que es solo un exploit que los investigadores y la comunidad de jailbreak pueden usar para desarrollar una herramienta de jailbreak completamente funcional.

Las características que permite el exploit Checkm8 incluyen las que se mencionan a continuación:

- Jailbreak y versión anterior del iPhone 3GS (nuevo bootrom) con el exploit de bootrom sin ataduras alloc8.

- Modo DFU protegido con exploits steaks4uce para dispositivos S5L8720.

- Modo Pwned DFU con limera1n exploit para dispositivos S5L8920 / S5L8922.

- Modo DFU manipulado con exploit SHAtter para dispositivos S5L8930.

- Vuelque SecureROM en dispositivos S5L8920 / S5L8922 / S5L8930.

- Volcar NOR en dispositivos S5L8920.

- Flash NOR en dispositivos S5L8920.

- Cifre o descifre datos hexadecimales en un dispositivo conectado en modo DFU pwned utilizando su clave GID o UID.

«Esta es posiblemente la noticia más importante en la comunidad de jailbreak de iOS en años. Estoy lanzando mi exploit de forma gratuita en beneficio de la comunidad de investigación de seguridad y jailbreak de iOS», dice axi0mX, quien lanzó el exploit en GitHub.

«Los investigadores y desarrolladores pueden usarlo para volcar SecureROM, descifrar bolsas de claves con el motor AES y degradar el dispositivo para habilitar JTAG. Todavía necesita hardware y software adicional para usar JTAG».

axi0mX dice que descubrió la vulnerabilidad de bootrom subyacente mientras analizaba un parche de seguridad que Apple lanzó en 2018 para abordar una vulnerabilidad crítica de uso después de liberar descubierta previamente en el código iBoot USB.

axi0mX también señala que su hazaña no se puede realizar de forma remota. En cambio, solo se puede activar a través de USB y requiere acceso físico.

El jailbreak solo funciona en iPhones que ejecutan los conjuntos de chips A5 y A11 de Apple y no funciona en los dos conjuntos de chips más recientes, es decir, A12 y A13.