Los investigadores de seguridad han ilustrado un nuevo ataque de aplicación en el medio que podría permitir que una aplicación maliciosa instalada en su dispositivo iOS robe información confidencial de otras aplicaciones al explotar ciertas implementaciones de Custom URL de esquema.

De forma predeterminada en el sistema operativo iOS de Apple, cada aplicación se ejecuta dentro de su propia caja de arena, lo que evita que todas las aplicaciones instaladas en el mismo dispositivo accedan a los datos de las demás.

Sin embargo, Apple ofrece algunos métodos que facilitan el envío y la recepción de datos muy limitados entre aplicaciones.

Uno de esos mecanismos se llama esquema de URL, también conocido como enlace profundo, que permite a los desarrolladores permitir que los usuarios inicien sus aplicaciones a través de URL, como cara a cara: //, Whatsapp: //, mensajero fb: //.

Por ejemplo, cuando hace clic en «Iniciar sesión con Facebook» dentro de una aplicación de comercio electrónico, se inicia directamente la aplicación de Facebook instalada en su dispositivo y procesa automáticamente la autenticación.

En segundo plano, esa aplicación de comercio electrónico en realidad activa el esquema de URL para la aplicación de Facebook (fb: //) y pasa cierta información de contexto necesaria para procesar su inicio de sesión.

Los investigadores de Trend Micro notaron que, dado que Apple no define explícitamente qué aplicación puede usar qué palabras clave para su esquema de URL personalizado, varias aplicaciones en un dispositivo iOS pueden usar un solo esquema de URL, lo que eventualmente podría activar y pasar datos confidenciales a una aplicación completamente diferente de forma inesperada. o maliciosamente.

«Esta vulnerabilidad es particularmente crítica si el proceso de inicio de sesión de la aplicación A está asociado con la aplicación B», dijeron los investigadores.

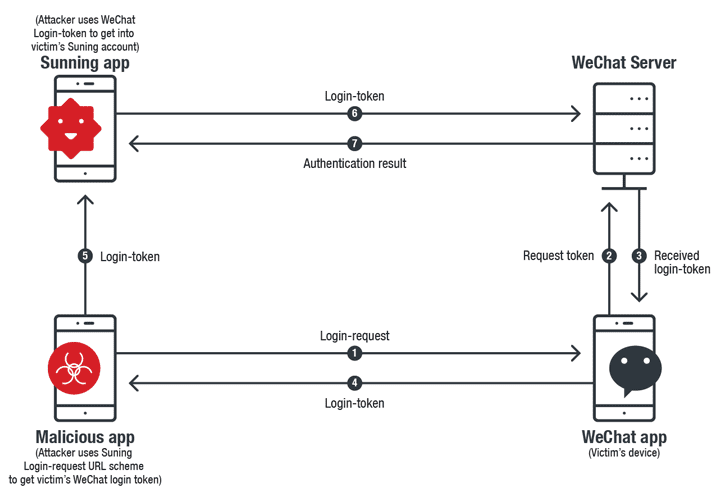

Para demostrar esto, los investigadores ilustraron un escenario de ataque, como se muestra en la imagen de arriba, utilizando un ejemplo de una aplicación minorista china «Suning» y su implementación de la función «Iniciar sesión con WeChat», explicando cómo es susceptible a la piratería.

En resumen, cuando los usuarios de la aplicación Suning eligen acceder a su cuenta de comercio electrónico mediante WeChat, genera una solicitud de inicio de sesión y la envía a la aplicación WeChat instalada en el mismo dispositivo mediante el esquema de URL de iOS para la aplicación de mensajería. La aplicación WeChat luego solicita un token de inicio de sesión secreto de su servidor y lo envía de vuelta a la aplicación Suning para su autenticación.

Los investigadores descubrieron que, dado que Suning siempre utiliza la misma consulta de solicitud de inicio de sesión para solicitar el token secreto y WeChat no autentica el origen de la solicitud de inicio de sesión, la implementación es vulnerable al ataque de aplicación intermedia a través del esquema de URL de iOS. eventualmente permitir que los atacantes obtengan acceso no autorizado a las cuentas de los usuarios.

«Con el esquema de URL de WeChat legítimo, se puede crear un WeChat falso, y Suning consultará el falso para el token de inicio de sesión. Si la aplicación Suning envía la consulta, entonces la aplicación falsa puede capturar su esquema de URL de solicitud de inicio de sesión.

«WeChat lo reconoce, pero no autenticará la fuente de la solicitud de inicio de sesión. En su lugar, responderá directamente con un token de inicio de sesión a la fuente de la solicitud. Desafortunadamente, la fuente podría ser una aplicación maliciosa que abusa de Suning esquema de URL».

Eso significa que una aplicación malintencionada con el mismo esquema de URL personalizado que una aplicación específica puede engañar a otras aplicaciones para que compartan datos confidenciales de los usuarios con ella o puede realizar acciones no autorizadas, lo que puede resultar en la pérdida de privacidad, fraude de facturas o exposición a pop- subir anuncios.

«En nuestra investigación, se encontraron muchas aplicaciones que nuestro sistema auditó aprovechando esta función para mostrar anuncios a las víctimas. Las aplicaciones potencialmente maliciosas reclamarían intencionalmente el esquema de URL asociado con las aplicaciones populares: wechat: //, line: //, fb : //, fb-messenger: //, etc. Identificamos algunas de estas aplicaciones maliciosas «, dijeron los investigadores.

Dado que la capacidad de explotación de esta vulnerabilidad depende totalmente de la forma en que se implementó un esquema de URL, se recomienda a los desarrolladores de aplicaciones y plataformas populares que revisen sus aplicaciones y validen la solución para las solicitudes que no son de confianza.