Cloudflare for Web Infrastructure and Website Security solucionó el mes pasado una vulnerabilidad crítica en su biblioteca CDNJS, que es utilizada por el 12,7 % de todos los sitios web en Internet.

CDNJS es una red de entrega de contenido (CDN) gratuita y abierta que sirve alrededor de 4041 bibliotecas de JavaScript y CSS, lo que la convierte en la segunda CDN más popular para JavaScript después de las bibliotecas alojadas por Google.

La vulnerabilidad estaba relacionada con un problema con el servidor de actualización de la biblioteca CDNJS que podría permitir que un atacante ejecutara comandos arbitrarios, lo que llevaría a un compromiso total.

La vulnerabilidad fue descubierta e informada por el investigador de seguridad RyotaK el 6 de abril de 2021. No hay evidencia de ataques salvajes que exploten esta falla.

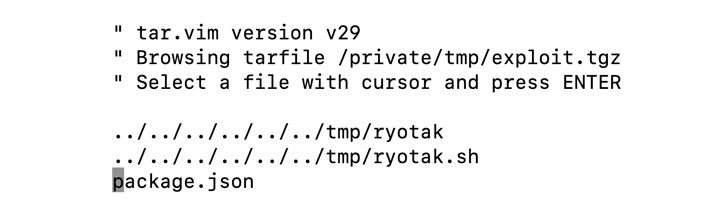

Específicamente, esta vulnerabilidad funciona publicando paquetes en CDNJS Cloudflare usando GitHub y npm, usándolos para ejecutar una vulnerabilidad de cruce de ruta y, en última instancia, haciendo que el servidor ejecute código arbitrario, logrando así la ejecución remota de código.

Vale la pena señalar que la infraestructura de CDNJS incluye funciones para automatizar las actualizaciones de la biblioteca mediante la ejecución periódica de scripts en el servidor para descargar archivos relevantes del repositorio Git administrado por el usuario o el registro de paquetes npm apropiado.

Al exponer un problema con el mecanismo que desinfecta las rutas de los paquetes, RyotaK descubrió que «se puede ejecutar un código arbitrario pasando una ruta de un archivo .tgz publicado en npm y reescribiendo un script que se ejecuta regularmente en el servidor».

En otras palabras, el objetivo del ataque es publicar una nueva versión de un paquete especialmente diseñado en el repositorio, que luego se obtiene en el servidor de actualización de la biblioteca CDNJS para su publicación.

«Si bien esta vulnerabilidad podría explotarse sin ninguna habilidad especial, podría afectar a muchos sitios web», dijo RyotaK. «Dado que hay muchas vulnerabilidades en la cadena de suministro que pueden explotarse fácilmente pero que tienen un gran impacto, siento que da mucho miedo».

Esta no es la primera vez que un investigador de seguridad descubre errores de ejecución de código en la forma en que se manejan los repositorios de software. En abril de 2021, RyotaK descubrió una vulnerabilidad crítica en el repositorio oficial de Homebrew Cask que un atacante podría aprovechar para ejecutar código arbitrario en las computadoras de los usuarios.