Apple solucionó recientemente una vulnerabilidad de seguridad en el sistema operativo macOS que podría aprovechar una vulnerabilidad para «evitar» de manera trivial y confiable «innumerables mecanismos de seguridad básicos de macOS» y ejecutar código arbitrario.

Investigador de seguridad Patrick Wardle detallado descubrimiento en una serie de tweets el jueves. Este problema se registra como CVE-2021-30853 (puntuación CVSS: 5.5) y aborda un escenario en el que una aplicación macOS no autorizada puede eludir las comprobaciones de Gatekeeper, que garantizan que solo las aplicaciones confiables puedan ejecutarse y hayan pasado por un proceso automatizado llamado «aplicación». notarización «.

El fabricante del iPhone, que atribuyó el informe de error a Gordon Long de Box, dijo que había resuelto el error con comprobaciones mejoradas en las actualizaciones de macOS 11.6 lanzadas oficialmente el 20 de septiembre de 2021.

«Estos errores a menudo tienen un gran impacto en los usuarios de macOS porque brindan a los autores de programas publicitarios y malware una forma de eludir los mecanismos de seguridad de macOS, … mecanismos que de otro modo frustrarían los intentos de infección», dijo Wardle en un error.

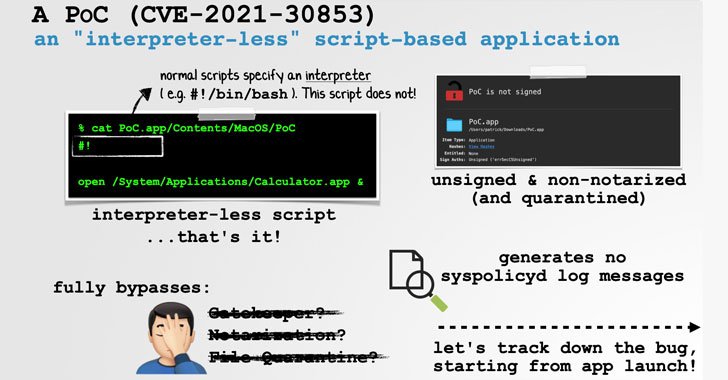

Específicamente, el error no solo pasa por alto los requisitos de Gatekeeper, sino también de cuarentena de archivos y notario de macOS, lo que permite que un archivo PDF aparentemente inofensivo comprometa todo el sistema con solo abrirlo. Según Wardle, el problema tiene su origen en el hecho de que una aplicación basada en un script notariada y sin firmar puede No especificar explícitamente al artista, lo que lleva a una omisión completa.

Vale la pena señalar que la directiva de intérprete shebang, como #! / Bin / sh o #! / Bin / bash, generalmente se usa para analizar e interpretar un programa de shell. Pero en este ataque de borde de caso, el adversario puede crear una aplicación para que la línea shebang se incluya sin proporcionar un intérprete (es decir, #!) Y aún así obligar al sistema operativo base a ejecutar el script sin generar ninguna advertencia.

Esto se debe a que «macOS (nuevamente) intentará fallar [‘interpreter-less’ script-based app] via shell (‘/ bin / sh’) «después de la falla inicial, explicó Wardle.

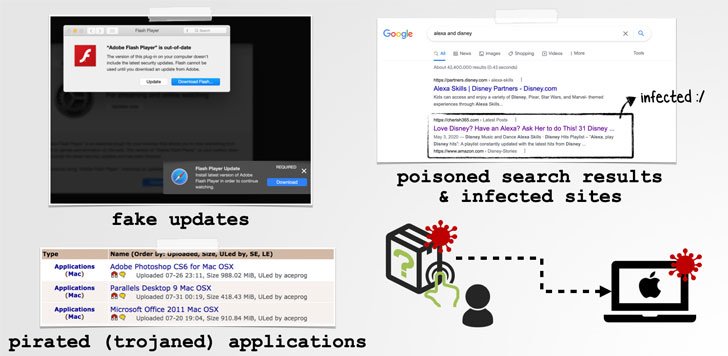

En otras palabras, los actores de amenazas pueden explotar esta vulnerabilidad obligando a sus objetivos a abrir una aplicación maliciosa que puede disfrazarse como una actualización de Adobe Flash Player o una versión tripartita de una aplicación legítima como Microsoft Office que puede entregarse mediante un método llamado búsqueda. Los atacantes aumentan artificialmente la clasificación de los sitios web que alojan su malware en los motores de búsqueda para atraer a posibles víctimas.

Esta no es la primera vez que se descubren errores en el proceso Gatekeeper. A principios de abril, Apple arregló rápidamente un error de día cero (CVE-2021-30657) en ese momento, que podría eludir todas las protecciones de seguridad y permitir que se ejecute software no autorizado en Mac.

En octubre, Microsoft descubrió una vulnerabilidad llamada «Shrootless» (CVE-2021-30892), que puede usarse para realizar operaciones arbitrarias, actualizar privilegios de root e instalar rootkits en dispositivos comprometidos. Apple dijo que solucionó el problema con restricciones adicionales en las actualizaciones de seguridad que se lanzaron el 26 de octubre de 2021.