Otro indicador de cómo los grupos de piratas informáticos están explotando rápidamente los eventos globales e improvisando sus campañas ofensivas para lograr el máximo impacto ha sido revelado por agentes de amenazas que se hacen pasar por Amnistía Internacional para distribuir malware que pretende ser un software de seguridad diseñado para proteger contra el software de vigilancia Pegasus de NSO Group.

«Los opositores han creado un sitio web falso que se parece a Amnistía Internacional, una ONG de derechos humanos, y apunta a la herramienta antivirus prometida contra Pegasus de Neg Group», dijeron los investigadores de Cisco Talos. «Sin embargo, la descarga en realidad instalará el poco conocido malware Sarwent».

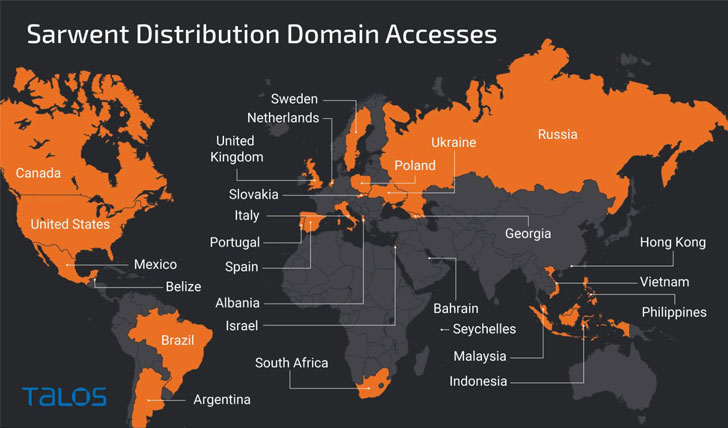

Los países más afectados por la campaña son Reino Unido, Estados Unidos, Rusia, India, Ucrania, República Checa, Rumanía y Colombia. Si bien no está claro cómo se atrae a las víctimas para que visiten el sitio web falso de Amnistía Internacional, la compañía de seguridad cibernética cree que los ataques podrían estar dirigidos a usuarios que pueden estar buscando específicamente protección contra la amenaza.

El desarrollo se produce tras una explosiva investigación en julio de 2021, que reveló el uso indebido generalizado de «spyware» de grado militar por parte de Pegasus israelí para facilitar los abusos contra los derechos humanos por parte de jefes de estado, activistas, periodistas y abogados de todo el mundo. Desde entonces, la ONG también lanzó el kit de herramientas de verificación móvil (MVT), que ayuda a las personas a escanear sus dispositivos iPhone y Android en busca de evidencia de compromiso.

Además de explotar los trucos de ingeniería social mediante el diseño de un sitio web fraudulento con el mismo aspecto que el portal en línea legítimo de Amnistía Internacional, el modus operandi pretende que los visitantes descarguen el «Software Amnistía Anti Pegasus» bajo la apariencia de una herramienta antivirus que incluye características que permiten a un mal actor encontrar una forma de acceder a una computadora comprometida e infiltrarse en información confidencial, como las credenciales.

La demostración de Sarwent utilizada en la campaña de bajo volumen es una variante altamente personalizada codificada en Delphi y puede permitir el acceso a escritorio remoto a través de VNC o RDP y ejecutar la línea de comandos o las instrucciones de PowerShell recibidas de un dominio controlado por un atacante, cuyos resultados son enviado de vuelta al servidor.

Talos atribuyó la infección a un actor de habla rusa en el país que es conocido por sus crecientes ataques que involucran las puertas traseras de Sarwent, que se han extendido a varias víctimas desde al menos enero de 2021, considerando probable el nivel de ajustes realizados en el supuesto antivirus. evidencia de que «el operador tiene acceso al código fuente del malware Sarwent».

«La campaña se dirige a las personas que podrían temer estar apuntando al spyware Pegasus», dijeron los investigadores. «Esta focalización plantea dudas sobre la posible participación del estado, pero no hay suficiente información […] tomar cualquier decisión sobre qué estado o nación. Es posible que simplemente sea un actor motivado financieramente que quiere usar subtítulos para obtener un nuevo enfoque».