La Agencia de Seguridad de Infraestructura y Ciberseguridad de los Estados Unidos (CISA) emitió ayer un nuevo aviso alertando a las organizaciones para que cambien todas sus credenciales de Active Directory como defensa contra los ataques cibernéticos que intentan aprovechar una vulnerabilidad conocida de ejecución remota de código (RCE) en servidores Pulse Secure VPN, incluso si ya lo han parcheado.

La advertencia llega tres meses después de otra alerta de CISA que insta a los usuarios y administradores a parchear los entornos de Pulse Secure VPN para frustrar los ataques que aprovechan la vulnerabilidad.

«Los actores de amenazas que explotaron con éxito CVE-2019-11510 y robaron las credenciales de una organización víctima aún podrán acceder, y moverse lateralmente, a la red de esa organización después de que la organización haya reparado esta vulnerabilidad si la organización no cambió esas credenciales robadas». dijo CISA.

CISA también ha lanzado una herramienta para ayudar a los administradores de red a buscar cualquier indicador de compromiso asociado con la falla.

Una falla de ejecución remota de código

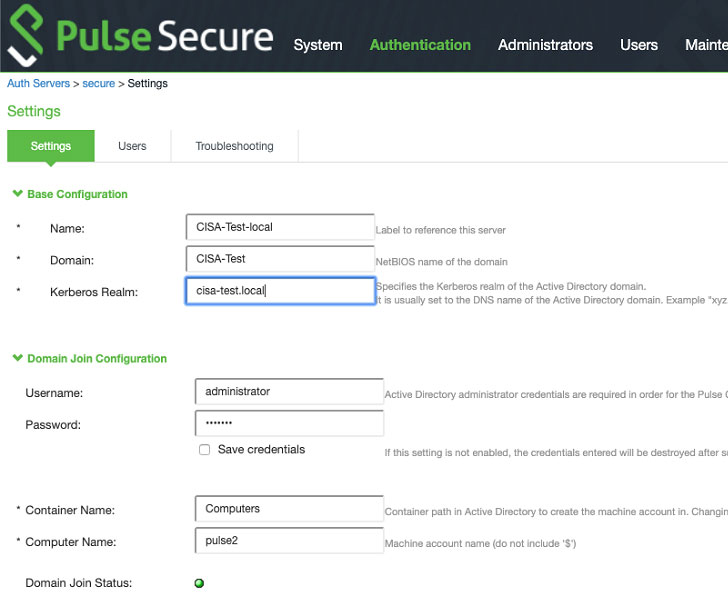

Rastreada como CVE-2019-11510, la vulnerabilidad de lectura arbitraria de archivos previa a la autenticación podría permitir que atacantes remotos no autenticados comprometan servidores VPN vulnerables y obtengan acceso a todos los usuarios activos y sus credenciales de texto sin formato, y ejecuten comandos arbitrarios.

La falla se deriva del hecho de que el recorrido del directorio está codificado para permitir si una ruta contiene «dana / html5 / acc», lo que permite que un atacante envíe URL especialmente diseñadas para leer archivos confidenciales, como «/ etc / passwd» que contiene información sobre cada usuario en el sistema.

Para abordar este problema, Pulse Secure lanzó un parche fuera de banda el 24 de abril de 2019.

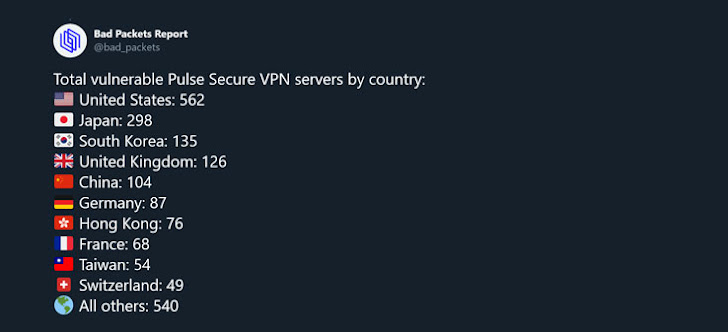

Mientras que el 24 de agosto de 2019, la firma de inteligencia de seguridad Bad Packets pudo descubrir 14,528 servidores Pulse Secure sin parches, un escaneo posterior del mes pasado arrojó 2099 puntos finales vulnerableslo que indica que la gran mayoría de las organizaciones han parcheado sus puertas de enlace VPN.

Los servidores VPN sin parches se convierten en un objetivo lucrativo

El hecho de que todavía haya más de miles de servidores Pulse Secure VPN sin parches los ha convertido en un objetivo lucrativo para que los malhechores distribuyan malware.

Un informe de ClearSky encontró piratas informáticos patrocinados por el estado iraní que usaban CVE-2019-11510, entre otros, para penetrar y robar información de empresas de TI y telecomunicaciones objetivo en todo el mundo.

Según un aviso de la NSA de octubre de 2019, el «código de explotación está disponible gratuitamente en línea a través del marco de Metasploit, así como también de GitHub. Los ciberactores maliciosos están utilizando activamente este código de explotación».

En una alerta similar emitida el año pasado, el Centro Nacional de Seguridad Cibernética (NCSC) del Reino Unido advirtió que los grupos de amenazas avanzadas están explotando la vulnerabilidad para atacar a organizaciones gubernamentales, militares, académicas, comerciales y de atención médica.

Más recientemente, Travelex, la empresa de seguros de viaje y cambio de moneda extranjera, se convirtió en víctima después de que los ciberdelincuentes instalaran el ransomware Sodinokibi (REvil) en las redes de la empresa a través de la vulnerabilidad Pulse Secure. Aunque los operadores de ransomware exigieron un rescate de $ 6 millones (£ 4,6 millones), un informe del Wall Street Journal la semana pasada dijo que pagó $ 2,3 millones en forma de 285 Bitcoin para resolver su problema.

Frente a los ataques en curso, se recomienda que las organizaciones actualicen su Pulse Secure VPN, restablezcan sus credenciales y busquen solicitudes de registro no autenticadas e intentos de explotación.

CISA también sugirió eliminar cualquier programa de acceso remoto no aprobado e inspeccionar las tareas programadas en busca de scripts o ejecutables que puedan permitir que un atacante se conecte a un entorno.

Para obtener más pasos para mitigar la falla, diríjase al aviso de la NSA aquí.