Muchas empresas están buscando actualmente cómo reforzar la seguridad en toda su organización a medida que la pandemia y la situación del trabajo remoto continúan progresando hacia el final del año. A medida que las organizaciones continúan implementando medidas de seguridad para proteger los datos críticos para el negocio, existe un área de seguridad extremadamente importante que a menudo se pasa por alto: contraseñas.

Las contraseñas débiles han sido durante mucho tiempo una pesadilla de seguridad para su empresa. Esto incluye la reutilización y pwned contraseñas ¿Qué son éstos? ¿Qué herramientas están disponibles para ayudar a proteger contra su uso en su entorno?

Diferentes tipos de contraseñas peligrosas

Hay muchos tipos diferentes de contraseñas peligrosas que pueden exponer a su organización a un riesgo tremendo. Una forma en que los ciberdelincuentes comprometen los entornos es haciendo uso de datos de contraseñas violados. Esto permite lanzar pulverización de contraseña ataques a su entorno.

La pulverización de contraseñas implica probar solo unas pocas contraseñas contra una gran cantidad de usuarios finales. En un ataque de difusión de contraseñas, los ciberdelincuentes suelen utilizar bases de datos de contraseñas violadas, también conocidas como pwned contraseñas, para probar de manera efectiva estas contraseñas contra cuentas de usuario en su entorno.

La filosofía aquí es que en muchas organizaciones diferentes, los usuarios tienden a pensar de manera muy similar cuando se trata de crear contraseñas que puedan recordar. A menudo, las contraseñas expuestas en otras infracciones serán contraseñas que otros usuarios están utilizando en entornos totalmente diferentes. Esto, por supuesto, aumenta el riesgo ya que cualquier compromiso de la contraseña no expondrá una sola cuenta sino varias cuentas si se usan en diferentes sistemas.

Pwned Las contraseñas son peligrosas y pueden exponer a su organización a riesgos de compromiso, ransomware y amenazas de violación de datos. ¿Qué tipos de herramientas están disponibles para ayudar a descubrir y mitigar estos tipos de riesgos de contraseñas en su entorno?

Herramientas disponibles para ayudar con la seguridad de la contraseña

Hay algunas herramientas disponibles que pueden ayudar con la seguridad de las contraseñas en su entorno a través de llamadas a la API, así como mediante el uso de herramientas en la nube, tanto en entornos locales como en la nube. Veamos un par de estos.

- API «Han I been Pwned» (HIBP)

- Protección con contraseña de Azure AD – también se puede usar en las instalaciones

API «Han I been Pwned» (HIBP)

los ¿Me han engañado? El sitio web, operado por el experto en seguridad Troy Hunt, es un recurso valioso para la comunidad de seguridad. Troy Hunt ha proporcionado una serie de recursos en el sitio que permiten a las organizaciones hacer uso y conocer las diversas amenazas de seguridad que existen hoy en día.

El sitio de HIBP se desarrolló en respuesta a eventos de violación de datos que a menudo ocurren cuando las credenciales de los usuarios se exponen una y otra vez con las mismas contraseñas. Al usar HIBP, las organizaciones pueden discernir si las contraseñas en su entorno han estado expuestas previamente a eventos de violación de datos.

Troy Hunt ha proporcionado una API HIBP que está disponible gratuitamente y permite realizar llamadas API en tiempo real desde varias aplicaciones de software a la API HIBP para verificar las contraseñas utilizadas en múltiples formularios de software y muchos otros propósitos. Algunas de las llamadas a la API y la información que se puede devolver incluyen lo siguiente:

- Obtener todas las infracciones de una cuenta

- Obtener todos los sitios violados en el sistema

- Obtener un solo sitio violado

- Obtener todas las clases de datos

Felicitaciones a Troy por proporcionar un excelente recurso para la comunidad que se puede consumir y utilizar libremente para ayudar a reforzar la seguridad de las contraseñas en sus entornos.

Para consumir correctamente la API de HIBP, se requiere que las organizaciones tengan algunas habilidades de desarrollo internas para hacer uso del recurso. Esto puede ser un obstáculo para muchas organizaciones que deseen utilizar el recurso.

Protección con contraseña de Azure AD

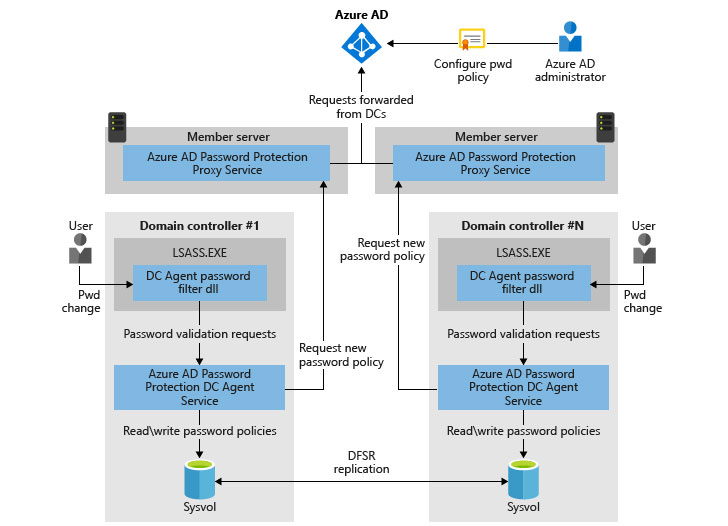

Microsoft ha proporcionado una herramienta llamada Protección con contraseña de Azure AD que detecta y bloquea contraseñas débiles conocidas y sus variantes. También puede bloquear términos que son específicos de su entorno, como el bloqueo de contraseñas que pueden contener el nombre de la empresa como ejemplo.

La herramienta también se puede implementar en las instalaciones y usa las mismas listas de contraseñas, incluidas las contraseñas prohibidas globales y personalizadas, que se configuran en Azure para proteger las cuentas locales. El uso de Azure AD Password Protection emplea un mecanismo que verifica las contraseñas durante el evento de cambio de contraseña de un usuario para evitar que los usuarios configuren contraseñas débiles o bloqueadas.

|

| Descripción general de la arquitectura de Azure AD Password Protection (imagen cortesía de Microsoft) |

El uso de la herramienta Azure AD Password Protection proporciona una protección decente, además de la protección predeterminada que obtiene simplemente usando las políticas de contraseñas de Active Directory. Sin embargo, hay una serie de aspectos menos que deseables para Azure AD Password Protection, incluidos los siguientes:

- No incluye contraseñas violadas – Como discutido, incumplido o pwned Las contraseñas son extremadamente peligrosas. Existe la posibilidad de que algunos miembros de su organización utilicen contraseñas que hayan quedado expuestas en una infracción anterior. Azure AD Password Protection no los comprueba.

- Las contraseñas prohibidas personalizadas tienen límites – Las contraseñas actualmente prohibidas solo pueden contener 1000 palabras o menos y deben tener (4) caracteres o más.

- Sin control sobre la experiencia del usuario final – No hay control sobre el mensaje que reciben los usuarios finales cuando se rechaza una contraseña prohibida con Azure AD Password Protection. Simplemente ven el error normal de Windows de que el error «la contraseña no cumplió con los requisitos».

Protéjase fácilmente contra contraseñas manipuladas

Cualquier protección que se pueda proporcionar contra contraseñas débiles y ciertos tipos de contraseñas prohibidas es mejor que la alternativa de no protección por encima de las políticas de contraseñas predeterminadas. Sin embargo, existe una herramienta que puede arrojar luz sobre la reutilización de contraseñas y también pwned o contraseñas violadas en su entorno.

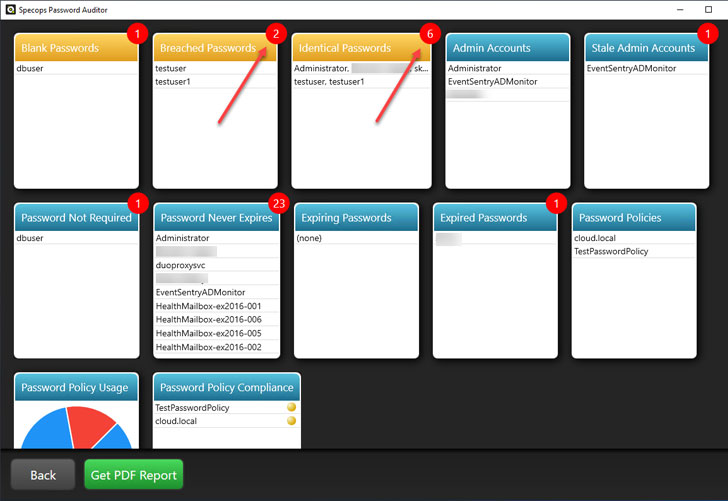

Specops Password Auditor es una herramienta gratuita actualmente ofrecida por Specopssoft que brinda a los administradores de TI la capacidad de escanear su entorno en busca de muchos tipos diferentes de riesgos de contraseña. Ayuda a superar los desafíos de las herramientas antes mencionadas y otras que están disponibles.

Con Password Auditor, puede encontrar:

- Contraseñas en blanco

- Contraseñas violadas

- Contraseñas idénticas

- Contraseñas que caducan

- Contraseñas caducadas

- Políticas de contraseña

- Cuentas de administrador

- Contraseña no requerida

- La contraseña nunca expira

- Cuentas de administrador obsoletas

Lo mejor de la herramienta Specops Password Auditor es que extrae continuamente las últimas listas de contraseñas violadas de la base de datos en línea de Specops para que siempre esté revisando su entorno con la información de seguridad más reciente disponible.

Además, la herramienta es una instalación fácil de Windows que no requiere habilidades de desarrollador para consultar las API y proporciona una gran visibilidad de las muchas formas diferentes de riesgos de contraseñas en su entorno. Esto permite mitigarlos adecuadamente.

|

| Specops Password Auditor proporciona escaneos en tiempo real de Active Directory para contraseñas reutilizadas y violadas |

Además, las organizaciones pueden hacer uso de la Política de contraseñas de Specops, que permite mitigar de manera proactiva los riesgos de contraseñas en el entorno. Con la política de contraseñas de Specops, puede crear listas de contraseñas filtradas y personalizadas, y diccionarios de hash de contraseñas basados en más de 2 mil millones de contraseñas filtradas de Specops. También puede bloquear eficazmente las sustituciones de caracteres populares y los patrones de teclado.

Pensamientos concluyentes

Encontrar contraseñas violadas en su entorno debe ser una prioridad como parte de su plan de seguridad general para reforzar la seguridad del usuario final y proteger los datos críticos para el negocio. Si bien hay herramientas disponibles de varias fuentes para ayudar a encontrar y bloquear contraseñas débiles, generalmente existe una barrera de entrada para usar muchas de las que están disponibles para el consumo.

Specops proporciona una excelente combinación de herramientas que permite encontrar contraseñas violadas de manera efectiva junto con bloquear y hacer cumplir de manera proactiva las políticas de contraseñas que verifican activamente si las contraseñas actuales se encuentran en las listas de contraseñas recopiladas de violaciones anteriores.

Al prestar la debida atención a la seguridad de las contraseñas en su entorno, hace que el trabajo de los ciberdelincuentes sea mucho más difícil. No tendrán una manera fácil de ingresar a su entorno al encontrar contraseñas débiles.