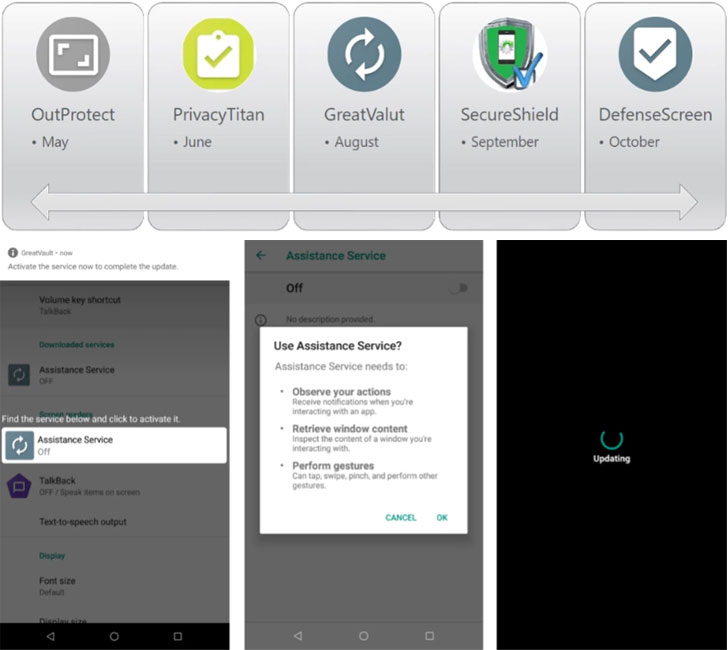

Se detectó un nuevo conjunto de aplicaciones maliciosas de Android haciéndose pasar por escáneres de seguridad de aplicaciones en la Play Store oficial para distribuir una puerta trasera capaz de recopilar información confidencial.

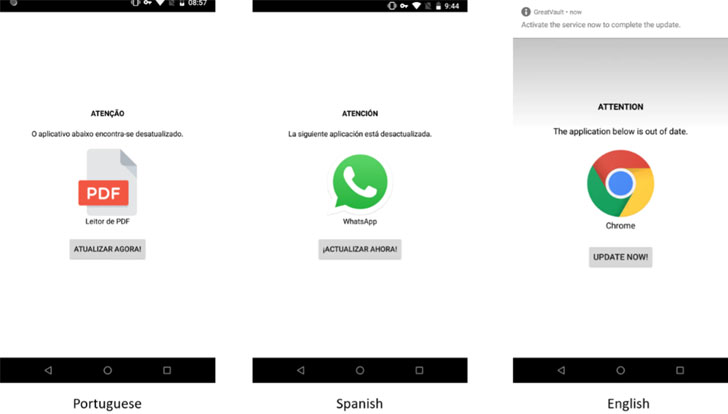

“Estas aplicaciones maliciosas instan a los usuarios a actualizar Chrome, WhatsApp o un lector de PDF, pero en lugar de actualizar la aplicación en cuestión, toman el control total del dispositivo abusando de los servicios de accesibilidad”, dijo la firma de ciberseguridad McAfee en un análisis publicado el lunes.

Las aplicaciones en cuestión fueron diseñadas para usuarios de Brasil, España y EE. UU., y la mayoría de ellas acumulan entre 1000 y 5000 instalaciones. Otra aplicación llamada DefenseScreen acumuló 10.000 instalaciones antes de que fuera eliminada de Play Store el año pasado.

Documentado por primera vez por Kaspersky en agosto de 2019, BRATA (abreviatura de «Herramienta brasileña de acceso remoto de Android») surgió como un malware de Android con capacidades de grabación de pantalla antes de transformarse constantemente en un troyano bancario.

«Combina capacidades completas de control de dispositivos con la capacidad de mostrar páginas web de phishing que roban credenciales bancarias, además de capacidades que le permiten capturar credenciales de bloqueo de pantalla (PIN, contraseña o patrón), capturar pulsaciones de teclas (funcionalidad de registro de teclas) y grabar la pantalla del dispositivo infectado para monitorear las acciones de un usuario sin su consentimiento”, dijeron los investigadores de McAfee Fernando Ruiz y Carlos Castillo.

Las aplicaciones que distribuyen la puerta trasera alertan a los usuarios desprevenidos sobre un problema de seguridad en sus dispositivos, instándolos a instalar una actualización falsa de una aplicación específica (por ejemplo, Google Chrome, WhatsApp y una aplicación de lectura de PDF inexistente) para solucionar el problema.

Una vez que la víctima accede a instalar la aplicación, BRATA solicita permisos para acceder al servicio de accesibilidad del dispositivo, abusando de él para capturar el PIN (o contraseña/patrón) de la pantalla de bloqueo, registrar las pulsaciones de teclas, tomar capturas de pantalla e incluso deshabilitar Google Play Store.

Al deshabilitar la aplicación Play Store, la idea también es deshabilitar Play Protect, una función que ejecuta de manera preventiva una verificación de seguridad en las aplicaciones antes de que se descarguen de la tienda de aplicaciones, y escanea de forma rutinaria los dispositivos Android en busca de aplicaciones potencialmente dañinas y las elimina.

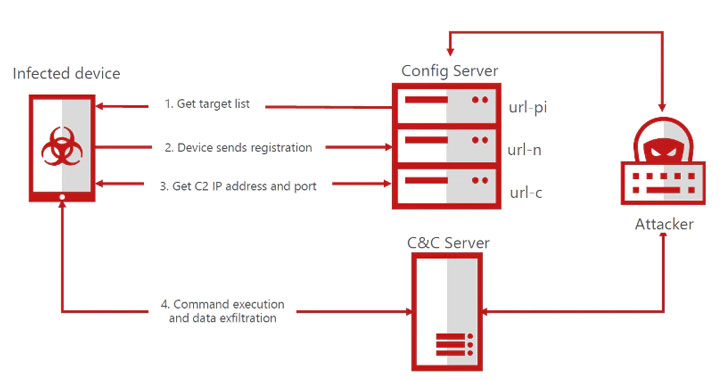

Curiosamente, las nuevas versiones de BRATA también vienen equipadas con capas adicionales de ofuscación y cifrado, además de mover la mayor parte de la funcionalidad principal a un servidor remoto controlado por un atacante, lo que a su vez permite que los atacantes actualicen fácilmente el malware y exploten los dispositivos en los que estaban instalados. permanecer bajo el radar.

«BRATA es solo otro ejemplo de cuán poderoso es el uso (ab) de los servicios de accesibilidad y cómo, con solo un poco de ingeniería social y persistencia, los ciberdelincuentes pueden engañar a los usuarios para que otorguen este acceso a una aplicación maliciosa y básicamente obtengan el control total de dispositivo infectado», concluyeron los investigadores.

«Al robar el PIN, la contraseña o el patrón, combinado con la capacidad de grabar la pantalla, hacer clic en cualquier botón e interceptar cualquier cosa que se ingrese en un campo editable, los autores de malware pueden obtener prácticamente cualquier información que deseen, incluidas las credenciales bancarias a través de la web de phishing. páginas o incluso directamente desde las propias aplicaciones, al mismo tiempo que oculta todas estas acciones del usuario «.