Una campaña de phishing dirigida a la industria de la aviación durante dos años puede estar dirigida por una amenaza fuera de Nigeria, lo que enfatiza cómo los atacantes pueden llevar a cabo pequeños ataques cibernéticos durante períodos prolongados mientras permanecen fuera del radar.

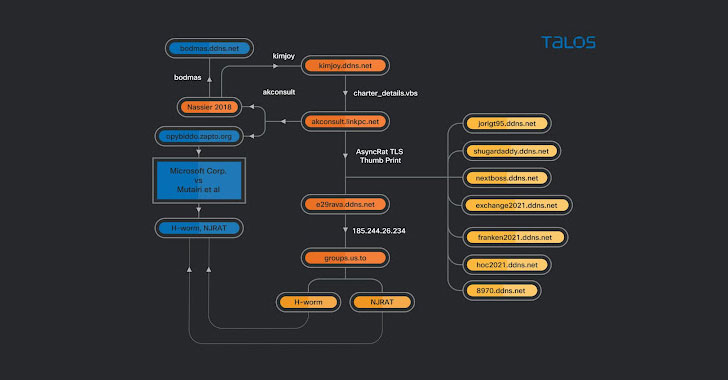

Cisco Talos llamó a los ataques de malware «Operation Layover» en los que se basa investigación previa del equipo de inteligencia de seguridad de Microsoft en mayo de 2021, quien se sumergió en una «campaña dinámica de viajes y aviación con correos electrónicos de phishing distribuidos por un cargador de arranque desarrollado activamente que luego trae RevengeRAT o AsyncRAT».

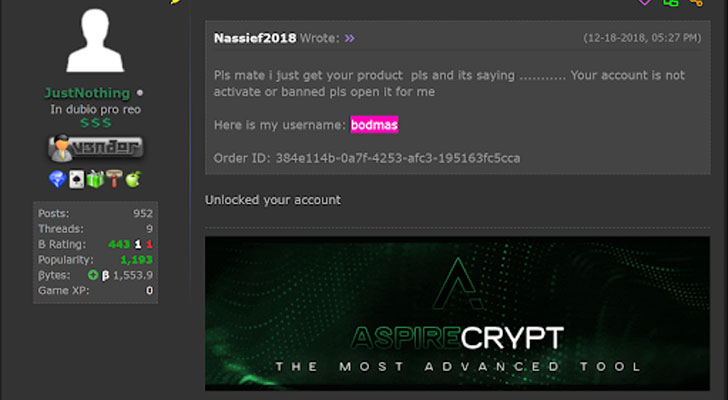

«Actor […] No parece ser técnicamente sofisticado, utiliza malware comúnmente disponible desde el comienzo de sus actividades sin desarrollar su propio malware «, dijeron los investigadores Tiago Pereira y Vitor Ventura. «El actor también compra criptógrafos que permiten que dicho malware se use sin ser detectado, utilizando varios criptógrafos diferentes a lo largo de los años, en su mayoría comprados en foros en línea».

Se espera que el actor de amenazas haya estado activo desde al menos 2013. Los ataques involucran correos electrónicos que contienen documentos de cebo específicos centrados en la industria de la aviación o el transporte de mercancías en archivos PDF, pero se refieren a un archivo VBScript alojado en Google Drive, lo que finalmente conduce a Troyanos para acceso remoto (RAT), como AsyncRAT y njRAT, que hacen que las organizaciones sean vulnerables a una serie de riesgos de seguridad. Cisco Talos dijo que encontró 31 cebos de aviación diferentes hasta agosto de 2018.

Un análisis más detallado de la actividad asociada con los diversos dominios utilizados en los ataques muestra que el actor entrelazó varias RAT en sus campañas, utilizando la infraestructura como servidores de comando y control (C2) para Cybergate RAT, AsyncRAT y el archivo por lotes utilizado. como parte de una cadena de malware para descargar y ejecutar malware adicional.

«Muchos actores pueden tener un conocimiento técnico limitado, pero aún pueden ejecutar RAT o ladrones de información, lo que representa un riesgo significativo para las grandes corporaciones en las condiciones adecuadas», dijeron los investigadores. «En este caso, […] lo que parecía una simple campaña es, de hecho, una operación continua que ha estado activa durante tres años y apunta a toda la industria con malware común disfrazado por varios encriptadores».