En nuestras historias anteriores, es posible que ya haya leído sobre varias campañas que advierten cómo los actores de amenazas están capitalizando la pandemia de coronavirus en curso en un intento de infectar sus computadoras y dispositivos móviles con malware o estafarlo para quitarle su dinero.

Desafortunadamente, hasta cierto punto, está funcionando, y eso se debe a que la superficie de ataque está cambiando y expandiéndose rápidamente a medida que muchas organizaciones y tareas comerciales se digitalizan sin mucha preparación, exponiéndose a más amenazas potenciales.

La mayoría de los ataques cibernéticos recientes aprovechan principalmente los temores en torno al brote de COVID-19, alimentados por desinformación y noticias falsas, para distribuir malware a través de aplicaciones de Google Play, enlaces y archivos adjuntos maliciosos, y ejecutar ataques de ransomware.

Aquí, echamos un vistazo a algunas de la amplia gama de amenazas invisibles que surgen en el espacio digital, impulsadas por señuelos con el tema del coronavirus que los ciberdelincuentes están utilizando para espionaje y ganancias comerciales.

El último desarrollo se suma a una larga lista de ataques cibernéticos contra hospitales y centros de pruebas, y campañas de phishing que tienen como objetivo sacar provecho de la preocupación por la salud mundial.

Resumen

«Todos los países del mundo han visto al menos un ataque temático de COVID-19», dijo Rob Lefferts, vicepresidente corporativo de Microsoft 365 Security. Estos ataques, sin embargo, representan menos del 2% de todos los ataques analizados por Microsoft a diario.

“Nuestros datos muestran que estas amenazas temáticas de COVID-19 son recauchutados de ataques existentes que se han modificado ligeramente para vincularlos a esta pandemia”, agregó Lefferts. «Esto significa que estamos viendo un cambio de señuelos, no un aumento en los ataques».

1 – Malware móvil

Check Point Research descubrió al menos 16 aplicaciones móviles diferentes, que afirmaban ofrecer información relacionada con el brote, pero que en su lugar contenían malware, incluido adware (Hiddad) y troyanos bancarios (Cerberus), que robaban información personal de los usuarios o generaban ingresos fraudulentos de premium. – Tasa de servicios.

«Los actores de amenazas calificados están explotando las preocupaciones de las personas sobre el coronavirus para propagar malware móvil, incluidos los troyanos de acceso remoto móvil (MRAT), los troyanos bancarios y los marcadores premium, a través de aplicaciones que afirman ofrecer información relacionada con el coronavirus y ayuda para los usuarios», Check Point Research dijo en un informe compartido con The Hacker News.

Las 16 aplicaciones en cuestión se descubrieron en dominios relacionados con el coronavirus recién creados, que han experimentado un gran aumento en las últimas semanas.

2 – Suplantación de identidad por correo electrónico

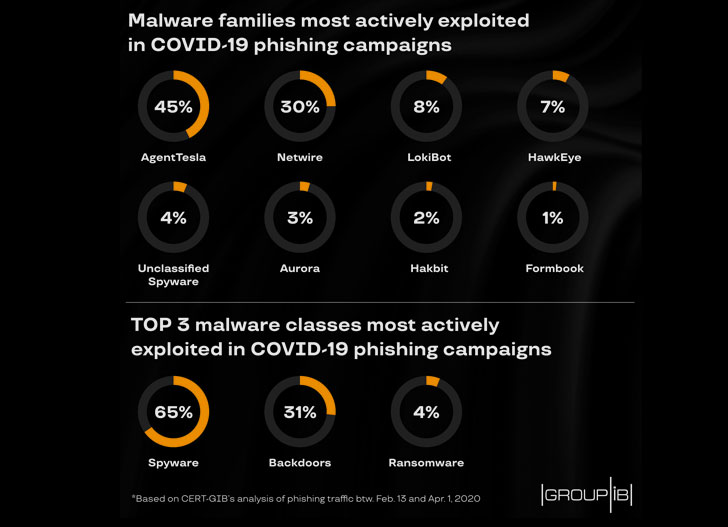

En un informe separado publicado hoy y compartido con The Hacker News, la firma de seguridad cibernética Group-IB afirma haber encontrado que la mayoría de los correos electrónicos de phishing relacionados con COVOD-19 vinieron con AgentTesla (45%), NetWire (30%) y LokiBot (8%). incrustados como archivos adjuntos, lo que permite al atacante robar datos personales y financieros.

Los correos electrónicos, que se enviaron entre el 13 de febrero y el 1 de abril de 2020, se hicieron pasar por avisos de salud de la Organización Mundial de la Salud, UNICEF y otras agencias y empresas internacionales como Maersk, Pekos Valves y CISCO.

3 – Malware listo para usar con descuento

La investigación de Group-IB también encontró más de 500 publicaciones en foros clandestinos donde los usuarios ofrecían descuentos de coronavirus y códigos promocionales en DDoS, spam y otros servicios de malware.

Esto es consistente con los hallazgos anteriores de Check Point Research de piratas informáticos que promocionan sus herramientas de explotación en la red oscura con ‘COVID19’ o ‘coronavirus’ como códigos de descuento.

4 – Suplantación de identidad por SMS

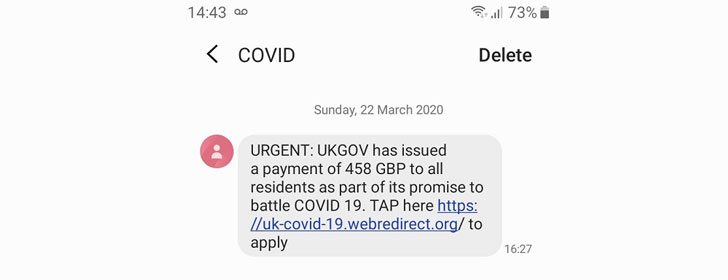

La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) y el Centro Nacional de Seguridad Cibernética (NCSC) del Reino Unido también emitieron un aviso conjunto sobre mensajes SMS falsos de remitentes como «COVID» y «UKGOV» que contienen un enlace a sitios de phishing.

“Además de SMS, los posibles canales incluyen WhatsApp y otros servicios de mensajería”, advirtió CISA.

5 – Estafas de mascarillas y desinfectantes para manos

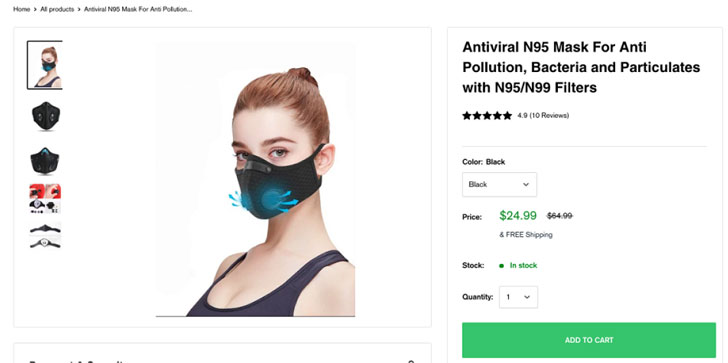

Europol arrestó recientemente a un hombre de 39 años de Singapur por presuntamente intentar lavar dinero en efectivo generado a partir de una estafa de correo electrónico comercial (BEC) haciéndose pasar por una empresa legítima que anunciaba la entrega rápida de mascarillas quirúrgicas FFP2 y desinfectantes para manos.

Una compañía farmacéutica no identificada, con sede en Europa, fue defraudada con 6,64 millones de euros después de que los artículos nunca se entregaron y el proveedor se volvió imposible de contactar. Europol había incautado previamente 13 millones de euros en medicamentos potencialmente peligrosos como parte de una operación de tráfico de medicamentos falsificados.

6 – Software malicioso

A medida que las personas trabajan cada vez más desde el hogar y las plataformas de comunicación en línea como Zoom y Microsoft Teams se vuelven cruciales, los actores de amenazas envían correos electrónicos de phishing que incluyen archivos maliciosos con nombres como «zoom-us-zoom _ ########## .exe «y» microsoft-teams_V # mu # D _ #########. exe «en un intento por engañar a las personas para que descarguen malware en sus dispositivos.

7 – Ataques de ransomware

La Organización Internacional de Policía Criminal (Interpol) advirtió a los países miembros que los ciberdelincuentes están intentando atacar a los principales hospitales y otras instituciones en la primera línea de la lucha contra el COVID-19 con ransomware.

«Los ciberdelincuentes están utilizando ransomware para mantener como rehenes digitales a hospitales y servicios médicos, impidiéndoles acceder a archivos y sistemas vitales hasta que se pague un rescate», dijo Interpol.

“Los actores cibernéticos maliciosos ajustan continuamente sus tácticas para aprovechar las nuevas situaciones, y la pandemia de COVID-19 no es una excepción”, dijo CISA.

«Los actores cibernéticos maliciosos están utilizando el gran apetito por la información relacionada con COVID-19 como una oportunidad para entregar malware y ransomware, y para robar las credenciales de los usuarios. Las personas y las organizaciones deben permanecer alerta».

El NCSC ha ofrecido orientación sobre qué tener en cuenta al abrir correos electrónicos y mensajes de texto con temas de coronavirus que contienen enlaces a sitios web falsos.

En general, evite hacer clic en enlaces en correos electrónicos no solicitados y tenga cuidado con los archivos adjuntos de correo electrónico, y no haga públicas las reuniones y asegúrese de que estén protegidas con contraseñas para evitar el secuestro de videoconferencias.

Se puede acceder a una lista actualizada de sitios web maliciosos y direcciones de correo electrónico aquí. Para obtener más consejos sobre cómo protegerse de las amenazas relacionadas con el COVID-19, puede leer el aviso de CISA aquí.