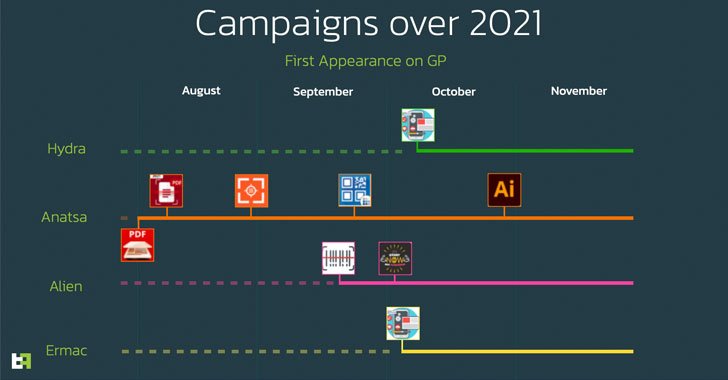

Entre agosto y noviembre de 2021, se distribuyeron cuatro troyanos bancarios de Android diferentes a través de la tienda oficial de Google Play, lo que provocó más de 300 000 infecciones a través de varias aplicaciones cuentagotas que parecían ser aplicaciones de utilidad aparentemente inocuas para tomar el control total de los dispositivos infectados.

Diseñado para proporcionar Anatsa (también conocido como TeaBot), Alien, ERMAC e Hydra, ThreatFabric Cybersecurity ha dicho que las campañas de malware no solo son más sofisticadas, sino que también están diseñadas para tener una pequeña huella maliciosa, asegurando efectivamente que la carga útil solo se instala en el dispositivo del teléfono inteligente. . de áreas específicas y evitar descargas de malware durante el proceso de publicación.

Una vez instalados, estos troyanos bancarios pueden absorber en secreto las contraseñas de los usuarios y los códigos de autenticación de dos factores basados en SMS, pulsaciones de teclas, capturas de pantalla e incluso agotar las cuentas bancarias de los usuarios sin su conocimiento mediante una herramienta llamada Sistema de transferencia automática (ATS). Desde entonces, las aplicaciones se han eliminado de Play Store.

La lista de aplicaciones de cuentagotas maliciosas está a continuación:

- Autenticador de dos factores (com.flowdivison)

- Guardia de protección (com.protectionguard.app)

- QR CreatorScanner (com.ready.qrscanner.mix)

- Master Scanner Live (com.multifuction.combine.qr)

- Escáner QR 2021 (com.qr.code.generate)

- Escáner QR (com.qr.barqr.scangen)

- Escáner de documentos PDF – Escanear a PDF (com.xaviermuches.docscannerpro2)

- Escáner de documentos PDF gratuito (com.doscanner.mobile)

- CryptoTracker (cryptolistapp.app.com.cryptotracker)

- Gimnasio y entrenador físico (com.gym.trainer.jeux)

Si bien Google introdujo restricciones a principios de este mes sobre las restricciones en el uso de permisos de accesibilidad que permiten que las aplicaciones maliciosas intercepten información confidencial de los dispositivos Android, los operadores de dichas aplicaciones están mejorando cada vez más sus tácticas por otros medios, incluso cuando se ven obligados a elegir un método más tradicional. forma de instalar aplicaciones. a través del mercado de aplicaciones.

La técnica principal es una técnica denominada control de versiones, en la que primero se cargan versiones limpias de las aplicaciones y se introducen gradualmente funciones maliciosas en forma de actualizaciones de aplicaciones posteriores. Otra táctica consiste en diseñar sitios web similares con comandos y controles (C2) que coincidan con el tema del cuentagotas para pasar por alto los métodos de detección convencionales.

ThreatFabric ha descubierto seis gotas de Anatsa en Play Store desde junio de 2021, con aplicaciones programadas para descargar una «actualización» y luego solicitar a los usuarios que le otorguen permiso y permiso para instalar aplicaciones de fuentes de terceros desconocidas.

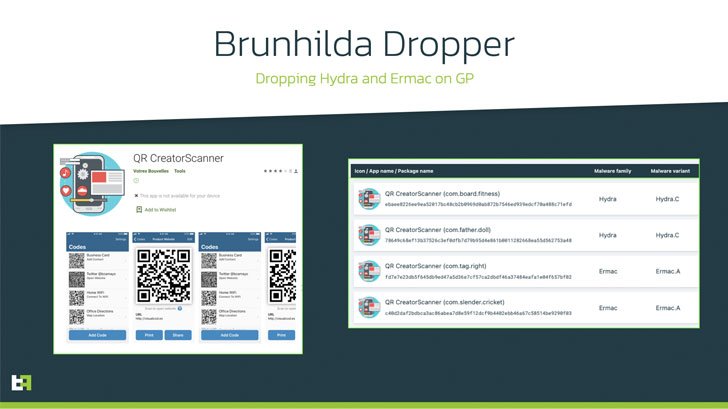

Brunhilda, un actor de amenazas que fue descubierto durante la distribución de un troyano de acceso remoto llamado Vultur en julio de 2021, usó aplicaciones trianizadas que se hacían pasar por aplicaciones generadoras de códigos QR para eliminar el malware Hydra y ERMAC dirigido al usuario en los Estados Unidos, un mercado en el que estos dos malwares no se han centrado antes. familias

Eventualmente, se encontró una aplicación de entrenamiento físico con más de 10,000 instalaciones, llamada GymDrop, que trae un caballo de Troya a Alien Banking al disfrazarlo como un «nuevo paquete de entrenamiento», a pesar de que su sitio de desarrollador supuestamente legítimo se ha duplicado como un servidor C2. . cargar la configuración necesaria para descargar el malware.

“Para hacerlos aún más difíciles de detectar, los actores detrás de estas aplicaciones de goteo solo activan manualmente la instalación de un troyano bancario en un dispositivo infectado si quieren más víctimas en un área determinada del mundo”, dijeron los investigadores. «Esto hace que la detección automatizada sea una estrategia mucho más difícil que cualquier organización puede adoptar».